Рис.8.4. Схема функционирования подсистемы регистрации

Регистрируемые данные должны быть защищены, в первую очередь от несанкционированной модификации и, возможно, раскрытия. Дополнительные требования по безопасности определяются степенью концентрации информации о всей АС, множеством сегментов АС с различными уровнями доступа, разницей зон административной ответственности и др.

Этап интеграции необходим для объединения и согласования форматов регистрируемых данных из различных систем. Некоторые системы не имеют механизмов контроля и регистрации данных. Возможно, здесь придется разработать программы дополнительного контроля данных и их трансформации в единый формат.

Самым важным этапом является анализ регистрационной информации. Используются два класса методов анализа информации с целью выявления НСД.

1. Статистические методы. Основаны на определении среднестатистических значений параметров функционирования подсистем (так называемого “исторического” профиля трафика) и сравнении их с текущими. Наличие определенных отклонений может сигнализировать о возможности появления НСД, в том числе сбоев в работе сервера из-за лавинного потока запросов, быстро распространяемого компьютерного вируса, внедрения в систему нарушителя, маскирующегося под легального пользователя, но ведущего себя иначе (“маскарад”) и т.п.

|

|

|

2. Эвристические методы. В данном случае в логических правилах обнаружения НСД кодируются известные сценарии НСД, характеристики наблюдаемой системы, сигнализирующие о нарушениях, или модели действий нарушителя, по совокупности приводящие к НСД. Понятно, что данные методы идентифицируют только известные угрозы, определенные в базе знаний системы обнаружения НСД.

Криптографические методы ОБИ обеспечивают шифрование и расшифровывание конфиденциальных данных, а также используются для подтверждения подлинности источника данных и контроля целостности данных. Эти методы всегда являлись обязательным элементом безопасных АС, но особое значение они приобрели с развитием распределенных АС и открытых ИВС, в которых нельзя обеспечить физическую защиту каналов связи.

Классические криптографические методы разделяют на два основных типа:

1) симметричные;

2) асимметричные.

1. В симметричных методах для шифрования и расшифровывания используется один и тот же секретный ключ.

Наиболее известным стандартом на симметричное шифрование с закрытым ключом является стандарт для обработки информации в государственных учреждениях США DES (Data Encryption Standard). Алгоритм DES использует ключ длиной 56 бит, что требует от злоумышленника перебора 72 квадриллионов возможных ключевых комбинаций. Более криптостойкая (но втрое менее быстродействующая) версия алгоритма DES – Triple DES – позволяет задать ключ длиной 112 бит.

|

|

|

Другим популярным алгоритмом шифрования является IDEA (International Data Encryption Algorithm), характеризующийся применением ключа длиной 128 бит. Он считается более стойким, чем DES.

Подобный отечественный стандарт шифрования данных – ГОСТ 28147-89

“Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования” определяет алгоритм симметричного шифрования с ключом длиной до 256 бит.

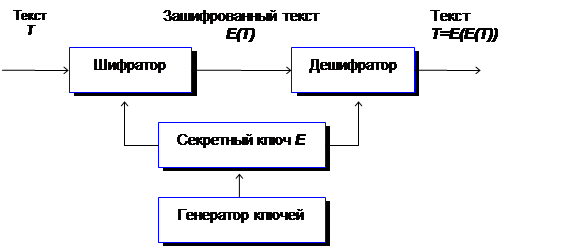

Обобщенная технология использования симметричного метода шифрования представлена на рис.8.5.

К достоинствам симметричных методов относят высокое быстродействие и простоту. Основным их недостатком является то, что ключ должен быть известен и отправителю, и получателю. Это существенно усложняет процедуру назначения и распределения ключей между пользователями. По существу, в открытых сетях должен быть предусмотрен физически защищенный канал передачи ключей. Названный недостаток послужил основной причиной разработки методов шифрования с открытым ключом – асимметричных методов.

|

2013-12-31

2013-12-31 740

740