ЛК15. Дистанционное банковское обслуживание

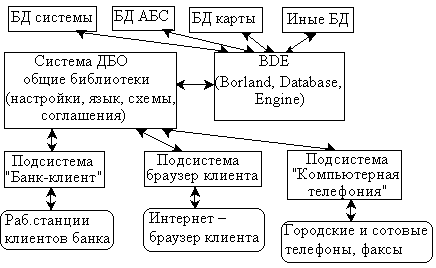

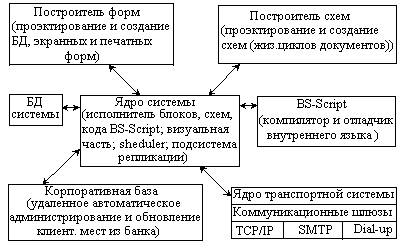

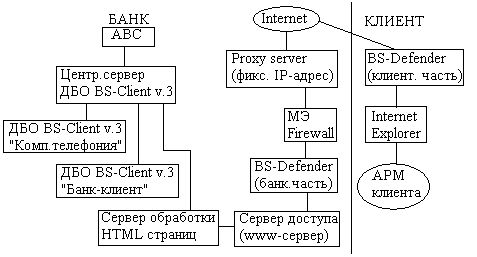

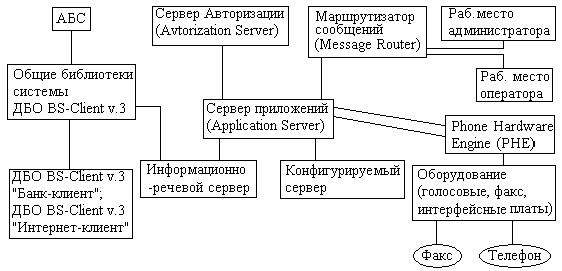

Система ДБО BS-Client v.3.

"Общая схема. Банк-клиент"

Состав подсистемы "Банк-Клиент"

"Интернет - клиент." Состав подсистемы

"Компьютерная телефония". Состав подсистемы.

1. Классификация схем аутентификации.

2. Симметричная аутентификация и аутентификация с помощью ЦП.

3. Схема аутентификации Фиата и Шамира.

4. Схема аутентификации Шнорра.

5. Требования стойкости схем аутентификации

На схеме аутентификации существуют 2 вида атак:

- имитация;

- подмена.

3 класса схем аутентификации:

- схемы на основе симметричных криптоалгоритмов;

- схемы на основе ЦП;

- доказуемо стойкие схемы аутентификации.

Выделяют протоколы с "центром доверия" и аутентификация на основе идентифицируемой информации.

Симметричная аутентификация и аутентификация с ЦП.

Схема аутентификации Фиата и Шамира.

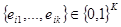

секретный ключ  (

( - множество целых чисел

- множество целых чисел  .

.

открытый

.

.

Для  - число циклов.

- число циклов.

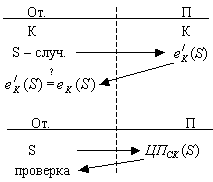

{ A B

- случайное число.

- случайное число.

→ формирует последовательность из k -бит:

→ формирует последовательность из k -бит:

←  вектор

вектор

}

Схема относится к классу схем с нулевым разложением.

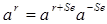

Схема аутентификации Шнорра:

Центр доверия формирует простые числа: р и q такие, что  .

.

случайное число (образующий элемент

случайное число (образующий элемент  секретный,

секретный,  откр. поля)

откр. поля)

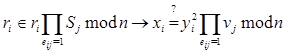

А В

случайное число

случайное число

→

→

←

→

→

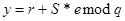

Количество бит, передаваемых по каналу связи, можно сократить, если вместо  передавать

передавать  .

.

2014-02-09

2014-02-09 1063

1063