Для обработки и передачи информации возможны следующие каналы утечки и источники угроз безопасности информации:

· акустическое излучение информативного речевого сигнала;

· электрические сигналы, возникающие при преобразования информативного сигнала из акустического в электрический за счет микрофонного эффекта и распространяющиеся по проводам и линиям, выходящими за пределы КЗ;

· виброакустические сигналы, возникающие посредством преобразования информативного акустического сигнала при воздействии его на строительные конструкции и инженерно-технические коммуникации ЗП;

· несанкционированный доступ к обрабатываемой в АС информации и несанкционированные действия с ней;

· воздействие на технические или программные средства информационных систем в целях нарушения конфиденциальности, целостности и доступности информации посредством специально внедренных программных средств;

· побочные электромагнитные излучения информативных сигналов от технических средств и линий передачи информации;

· наводки информативного сигнала, обрабатываемого техническими средствами, на цепи электропитания и линии связи, выходящие за пределы КЗ;

· радиоизлучения, модулированные информативным сигналом, возникающие при работе различных генераторов, входящих в состав технических средств, или при наличии паразитной генерации в узлах (элементах) технических средств;

· радиоизлучения или электрические сигналы от внедренных в технические средства и защищаемые помещения специальных электронных устройств съема речевой информации (закладочные устройства), модулированные информативным сигналом;

· радиоизлучения или электрические сигналы от электронных устройств перехвата информации, подключенных к каналам связи или техническим средствам обработки информации;

· прослушивание ведущихся телефонных и радиопереговоров;

· просмотр информации с экранов дисплеев и других средств ее отображения, бумажных и иных носителей информации, в том числе с помощью оптических средств;

· хищение технических средств с хранящейся в них информацией или отдельных носителей информации.

Перехват информации или воздействие на нее с использованием технических средств могут вестись:

· из-за границы контролируемой зоны (КЗ) из близлежащих строений и транспортных средств;

· из смежных помещений, принадлежащих другим учреждениям (предприятиям) и расположенным в том же здании, что и объект защиты;

· при посещении учреждения (предприятия) посторонними лицами;

· за счет несанкционированного доступа (несанкционированных действий) к информации, циркулирующей в АС, как с помощью технических средств АС, так и через информационные сети общего пользования.

Контролируемой зоной (КЗ) называют территорию, на которой исключено несанкционированное и неконтролируемое пребывание лиц и транспортных средств, которые могут быть потенциальными носителями средств перехвата информации. С изложенных выше позиций, контролируемая зона должна иметь определенные размеры, а положение ее границы на местности должно соответствовать условиям, исключающим возможность приема и регистрации опасных сигналов средствами перехвата информации. На практике используют два подхода к определению размеров КЗ. Первый из них предполагает нормативное установление, в зависимости от категории защищаемого объекта, таких размеров КЗ, при которых гарантированно исключается возможность ведения разведки побочных электромагнитных излучений и наводок (ПЭМИН). Второй подход основан на учете состава технических средств передачи и обработки информации (ТСПИ) защищаемого объекта и расчете для каждого из них радиуса R2, так называемой «Зоны 2», т.е. расстояния на котором отношение сигнал/помеха исключает возможность приема и регистрации средствами разведки ПЭМИН опасных сигналов различной физической природы.

Оба названных подхода дают максимальный, с точки зрения защиты информации, эффект при их реализации на этапах проектирования и строительства объектов, когда установленные или рассчитанные нормативы по размерам КЗ могут быть заложены в проектную и монтажную документацию, а ее границы на местности оборудованы соответствующими ограждениями и пропускными пунктами.

Однако на практике часто объекты защиты создаются не в специально построенных, а в приспособленных зданиях и сооружениях, имевших ранее другое предназначение. Это значительно усложняет, а иногда и вообще исключает, возможность установления КЗ требуемого размера, приводит к тому, что граница КЗ может проходить непосредственно на наружной стороне стен используемых зданий и сооружений. В этом случае необходимо принимать специальные меры, обеспечивающие доведение отношения опасного сигнала к помехам на границе КЗ до уровня, исключающего возможность его приема и регистрации аппаратурой перехвата. Одной из наиболее действенных, в этом отношении, мер является пространственное зашумление объектов защиты за счет применения специальных генераторов шума различных диапазонов.

Вместе с тем даже при правильном организационном и техническом решении вопросов установления границ контролируемой зоны, существует реальная необходимость дифференцированного применения способов и мер защиты, особенно на комплексных объектах ТСПИ. Объективной предпосылкой для такой дифференциации являются принципиальные различия по конструкции и предназначению отдельных ТСПИ, как источников опасных сигналов (ОС), по причинам возникновения и формам проявления технических каналов утечки информации.

Вместе с тем даже при правильном организационном и техническом решении вопросов установления границ контролируемой зоны, существует реальная необходимость дифференцированного применения способов и мер защиты, особенно на комплексных объектах ТСПИ. Объективной предпосылкой для такой дифференциации являются принципиальные различия по конструкции и предназначению отдельных ТСПИ, как источников ОС, по причинам возникновения и формам проявления технических каналов утечки информации.

Для добывания конфиденциальных сведений с применением средств технической разведки могут быть использованы следующие внешние проявления объектов защиты:

· основные излучения средств и систем радиосвязи, если по ним передаются конфиденциальные сведения в открытом виде;

· побочные электромагнитные излучения ОТСС, используемых для обработки или передачи конфиденциальных сведений, и наводки от ОТСС на ВТСС, а также на токопроводящие линии (в том числе на цепи питания и заземления, системы водоснабжения, тепло и газоснабжения, выходящие за пределы контролируемой зоны);

· акустические излучения из защищаемых помещений.

Неправомерное получение информации, ее искажение, уничтожение, и блокирование, возможны также в результате несанкционированного доступа к информации и негативных воздействий на нее в средствах вычислительной техники и автоматизированных системах.

6.4. Основными путями проникновения вирусов в АС могут являться:

· внешние носители информации (гибкие магнитные диски (дискеты), переносные (съёмные) HDD (“винчестеры”), Flash Hard Drive, Zip Drive, магнитооптические (MO) и т.п.);

· компакт диски (СD);

· электронная почта (e-mail, d-mail и пр.);

· файлы, получаемые из сети Internet/Intranet;

· ранее инфицированные рабочие станции;

· ранее инфицированные файл-серверы;

· ранее инфицированные серверы локальной вычислительной сети.

Детальное описание возможных технических каналов утечки информации, несанкционированного доступа к информации и специальных воздействий на нее должно приводиться в Модели угроз безопасности информации, разрабатываемой в администрации (организации).

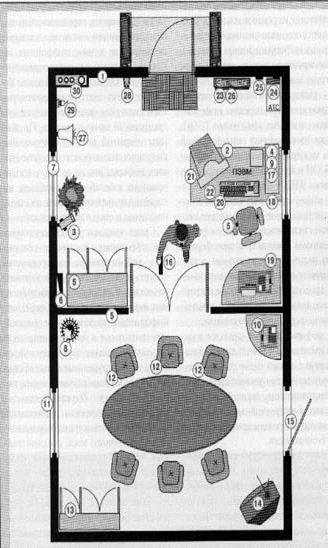

| 1) утечка за счет структурного звука в стенах и перекрытиях, 2) съем информации с ленты принтера, плохо стертых дискет и т. п., 3) съем информации с использованием видеозакладок, 4) npoграммно-аппаратные закладки и ПК, 5) радиозакладки в стенах и мебели, 6) съем информации по системе вентиляции, 7) лазерный съем акустической информации с окон, 8) производственные и технологические отходы, 9) компьютерные вирусы, логические бомбы и т. п., 10) съем информации за счет наводок и "навязывания", 11) дистанционный съем видеоинформации (оптика), 12) съем акустической информации с использованием диктофонов, 13) хищение носителей информации, 14) высокочастотный канал угечки в бытовой технике, 15) съем информации направленным микрофоном ном, 16) внутренние каналы утечки информации (через обслуживающий персонал), 17) несанкционированное копирование, 18) утечка зa счет побочного излучения терминала, 19) съем информации за счет использования "телефон ого уха", 20) съем инфopмации с клавиатуры принтера по акустическому каналу, 21) съем информации с дисплея но электромагнитному у каналу, 22) визуальный съем информации с дисплея и принтера, 23) наводки нa линии коммуникаций и сторонние проводники, 24) утечка через линии связи, 25) утечка но цепям заземления, 26) утечка по сети электрочасов, 27) утечка по трансляционной сети и громкоговорящей связи, 28) утечка по охранно-пожарной сигнализации, 29) утечка по сети, 30) утечка по сети отопления, газо и водоснабжения, электропитания |

|

2015-07-04

2015-07-04 2979

2979