В.В. Домарев

Системний підхід

Поняття системності полягає не просто в створенні відповідних механізмів захисту, а являє собою регулярний процес, здійснюваний на всіх етапах життєвого циклу ІС. При цьому всі засоби, методи й заходи, використовувані для захисту інформації поєднуються в єдиний цілісний механізм - систему захисту.

На жаль, необхідність системного підходу до питань забезпечення безпеки інформаційних технологій поки ще не знаходить належного розуміння в користувачів сучасних ІС.

Сьогодні фахівці із самих різних областей знань, так чи інакше, змушені займатися питаннями забезпечення інформаційної безпеки. Це обумовлено тим, що в найближчі років сто нам оведеться жити в суспільстві (середовищу) інформаційних технологій, куди перекочують всі соціальні проблеми людства, у тому числі й питання безпеки:

Кожний із зазначених фахівців по-своєму вирішує завдання забезпечення інформаційної безпеки й застосовує свої способи й методи для досягнення заданих цілей. Саме цікаве, що при цьому кожний з них у своєму конкретному випадку знаходить свої зовсім правильні рішення. Однак, як показує практика, сукупність таких правильних рішень не дає в сумі позитивного результату - система безпеки в загальному й цілому працює не ефективно.

Якщо зібрати всіх фахівців разом, то при наявності в кожного з них величезного досвіду й знань, створити СИСТЕМУ інформаційної безпеки найчастіше так і не вдається. Розмовляючи про тих самих речі, фахівці найчастіше не розуміють один одного оскільки в кожного з них свій підхід, своя модель подання системи захисту інформації. Таке положення справ обумовлене відсутністю системного підходу, що визначив би взаємні зв'язки (відносини) між існуючими поняттями, визначеннями, принципами, способами й механізмами захисту:

Постановка завдання.

Одинадцять окремо взятих футболістів (навіть дуже гарних) не становлять команду доти, поки на основі заданих цілей не буде відпрацьована взаємодія кожного з кожним. Аналогічно СЗІ лише тоді стане СИСТЕМОЮ, коли будуть установлені логічні зв'язки між всіма її складовими.

Як же організувати таку взаємодію? У футболі команди проводять регулярні тренування, визначаючи роль, місце й завдання кожного гравця. Якість або ефективність команд оцінюється по грі в матчах, результати яких заносяться в турнірну таблицю. Таким чином, після проведення всіх зустрічей команд (кожної з кожної), можна зробити висновок про рівень стану майстерності як команди в цілому, так і окремих її гравців. Перемагає той, у кого найбільше чітко організоване взаємодія:

Виражаючись термінами сучасного бізнесу, для рішення питань взаємодії потрібно перейти від "чисто" технічного на "конкретно" логічний рівень подання процесів створення й функціонування СИСТЕМ захисту інформації. Хотілося б, щоб всі фахівці, що вважають себе професіоналами в інформаційних технологіях, піднялися ледве вище "багов" і "кряков" і вже зараз задумалися над тим як їхні знання й досвід будуть логічно вв'язані зі знаннями й досвідом інших фахівців.

В "строгій науковій постановці" завдання автора полягає в наданні користувачам допоміжного інструмента "ялинки" - (моделі СЗІ), а завдання читача (користувача) - прикрасити цю "ялинку" новорічними іграшками - (своїми знаннями й рішеннями). Навіть якщо "іграшок" поки ще ні, наявність "ялинки" допоможе вибрати й придбати потрібні "прикраси".

Кінцевий результат роботи (ступінь краси ялинки) залежить від ваших бажань, здатностей і можливостей. У когось вийде добре, у когось - не зовсім: Але це природний процес розвитку, придбання знань і досвіду.

До речі, оцінити красу ялинки (ефективність системи захисту) досить проблематично, оскільки в кожного з нас свої вимоги й смаки, про які, як відомо, не сперечаються, особливо з керівництвом.

Таким чином, різноманіття варіантів побудови інформаційних систем породжує необхідність створення різних систем захисту, що враховують індивідуальні особливості кожної з них. У той же час, великий обсяг наявних публікацій навряд чи може сформувати чітке подання про те як же приступитися до створення системи захисту інформації для конкретної інформаційної системи, з обліком властивих їй особливостей і умов функціонування. Як сказав класик гумору: ":різноманіття ваших питань породжує різноманіття наших відповідей:"

Виникає питання: чи можна сформувати такий підхід до створення систем захисту інформації, що об'єднав би в щось єдине ціле зусилля, знання й досвід різних фахівців? При цьому бажано що б зазначений підхід був універсальним, простим, зрозумілим і дозволяв би однаковою мірою задовольнити будь-які смаки (вимоги) гурманів інформаційної безпеки?

Модель подання системи інформаційної безпеки.

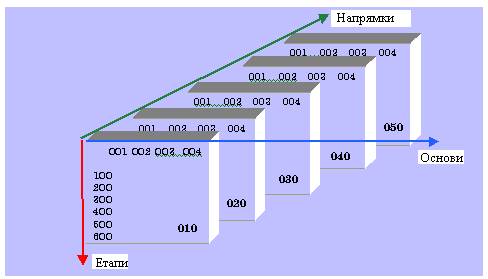

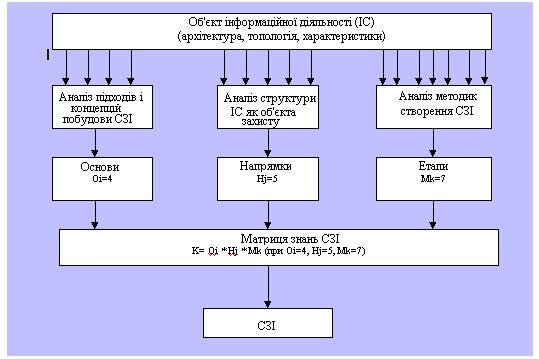

Практичне завдання забезпечення інформаційної безпеки складається в розробці моделі подання системи (процесів) ІБ, що на основі науково-методичного апарата, дозволяла б вирішувати завдання створення, використання й оцінки ефективності СЗІ для проектованих і існуючих унікальних ІС. Що розуміється під моделлю СЗІ? Наскільки реально створити таку модель? У спрощеному виді модель СЗІ представлена на рис.1.

|

|

|

|

|

|

Рис.1. Модель СЗІ

Основним завданням моделі є наукове забезпечення процесу створення системи інформаційної безпеки за рахунок правильної оцінки ефективності прийнятих рішень і вибору раціонального варіанта технічної реалізації системи захисту інформації.

Специфічними особливостями рішення завдання створення систем захисти є:

· неповнота й невизначеність вихідної інформації про склад ІС і характерних погрозах;

· многокритериальность завдання, пов'язана з необхідністю обліку великої кількості приватних показників (вимог) СЗІ;

· наявність як кількісних, так і якісних показників, які необхідно враховувати при рішенні завдань розробки й впровадження СЗІ;

· неможливість застосування класичних методів оптимізації.

Вимоги до моделі

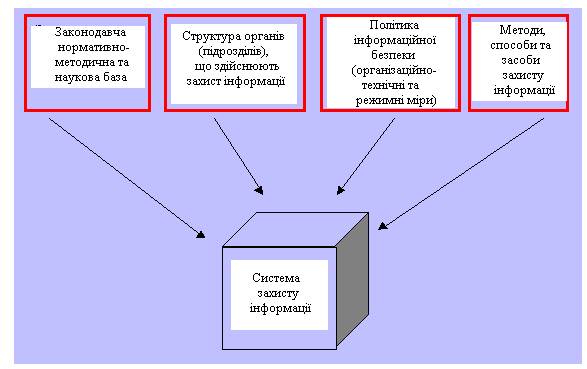

Така модель повинна задовольняти наступним вимогам (рис.2):

Використатися в якості:

· Посібника зі створення СЗІ

· Методики формування показників і вимог до СЗІ

· Інструмента (методика) оцінки СЗІ

· Моделі СЗІ для проведення досліджень (матриця стану)

Мати властивості:

· Універсальність

· Комплексність

· Простота використання

· Наочність

· Практична спрямованість

· Бути самонавчальної (можливість нарощування знань)·

· Функціонувати в умовах високої невизначеності вихідної інформації

Дозволяти:

· Установити взаємозв'язок між показниками (вимогами)

· Задавати різні рівні захисту

· Одержувати кількісні оцінки

· Контролювати стан СЗІ

· Застосовувати різні методики оцінок

· Оперативно реагувати на зміни умов функціонування

· Об'єднати зусилля різних фахівців єдиним задумом

|

|

|

Рис. 2. Вимоги до моделі СЗІ

Опис підходу до формування моделі ІБ

Як скласти таке подання про інформаційну безпеку, що б охопити всі аспекти проблеми? Людина одержує найбільш повне подання про явище, що її цікавить, коли їй вдається розглянути це щось невідоме з усіх боків, у тривимірному вимірі.

Скористаємося цим принципом.

Розглянемо три "координати вимірів" - три групи складові моделі СЗІ.

1. Із чого складається (ОСНОВИ).

2. Для чого призначена (НАПРЯМКУ).

3. Як працюють (ЕТАПИ).

Рис. 3. Три "координати вимірів" - три групи складові моделі СЗІ

ОСНОВАМИ або складовими частинами практично будь-якої складної СИСТЕМИ (у тому числі й системи захисту інформації) є:

· Законодавча, нормативно-правова й наукова база;

· Структура й завдання органів (підрозділів), що забезпечують безпеку ІТ;

· Організаційно-технічні й режимні міри й методи (політика інформаційної безпеки);

· Програмно-технічні способи й засоби.

Рис. 4. Координата ОСНОВИ

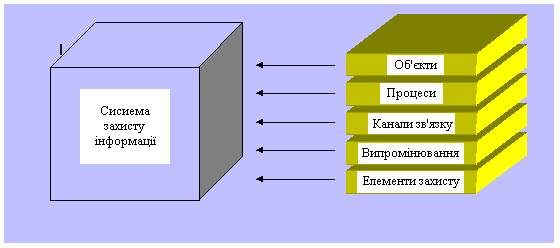

НАПРЯМКИ формуються виходячи з конкретних особливостей ІС як об'єкта захисту. У загальному випадку, з огляду на типову структуру ІС і історично сформовані види робіт із захисту інформації, пропонується розглянути наступні напрямки:

· Захист об'єктів інформаційних систем;

· Захист процесів, процедур і програм обробки інформації;

· Захист каналів зв'язку;

· Придушення побічних електромагнітних випромінювань.

· Управление системой защиты;

Рис. 5. Координата НАПРЯМКУ

Але, оскільки кожне із цих НАПРЯМКІВ базується на перераховані вище ОСНОВАХ, то елементи ОСНОВ і НАПРЯМКІВ, розглядаються нерозривно один з одним. Наприклад, одну з ОСНОВ за назвою "Законодавча база:" необхідно розглядати в усіх НАПРЯМКАХ, а саме:

Законодавча база захисту об'єктів:

Законодавча база захисту процесів, процедур і програм:

Законодавча база захисту каналів зв'язку:

Законодавча база придушення побічних електромагнітних випромінювань:

Законодавча база по керуванню й контролю самої системи захисту:

Аналогічно варто розглядати інші грані ОСНОВ (структура, міри, засоби) в усіх НАПРЯМКАХ.

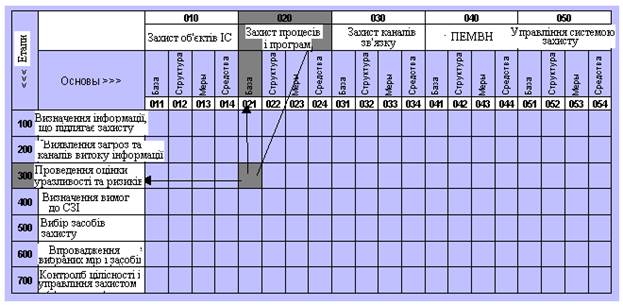

Як бачите, для формування самого загального подання про конкретну систему захисту необхідно відповісти мінімально на 20 (4*5=20) найпростіших питань. Але й це ще не все... Далі необхідно розглянути ЕТАПИ (послідовність кроків) створення СЗІ, які необхідно реалізувати рівною мірою для кожного окремо НАПРЯМКУ з обліком зазначених вище ОСНОВ.

|

|

|

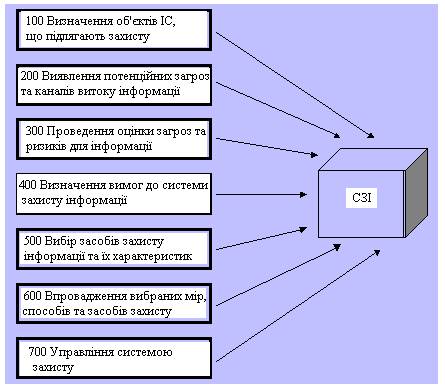

Проведений аналіз існуючих методик (послідовностей) робіт зі створення СЗІ дозволяє виділити наступні ЕТАПИ:

· Визначення інформаційних і технічних ресурсів, а також об'єктів ІС(!), що підлягають захисту;

· Виявлення повної множини потенційно можливих погроз і каналів витоку інформації;

· Проведення оцінки уразливості й ризиків інформації (ресурсів ІС) при наявній безлічі погроз і каналів витоку;

· Визначення вимог до системи захисту інформації;

· Здійснення вибору засобів захисту інформації і їхніх характеристик;

· Впровадження й організація використання обраних мір, способів і засобів захисту.

· Осуществление контроля целостности и управление системой защиты.

Рис. 6. Етапи створення систем захисту інформації.

Оскільки ЕТАПІВ сім, і по кожному треба освітити 20 уже відомих вам питань те в цілому для формування подання про конкретну систему захисту необхідно відповісти на 140 простих питань. Зовсім очевидно що по кожному питанню (елементу) виникне кілька десятків уточнень.

У загальному випадку кількість елементів матриці може бути визначене зі співвідношення

K = Oi*Hj*Mk

Де

ДО - кількість елементів матриці

Oi - кількість складових блоку "ОСНОВИ"

Hj - кількість складових блоку "НАПРЯМКУ"

Mk - кількість складових блоку "ЕТАПИ"

В нашому випадку загальна кількість елементів "матриці" дорівнює 140

K=4*5*7=140, оскільки Oi=4, Hj=5, Mk=7.

Все це можна представити у вигляді своєрідного кубика Рубика, на гранях якого утворилася мозаїка взаємозалежних складових елементів системи захисту.

А тепер для простоти розуміння спробуємо перетворити тривимірну фігуру у двомірну. Для цього розгорнемо тривимірний куб на площині (на аркуші паперу) і одержимо тривимірну матрицю у вигляді двомірної таблиці, що допоможе логічно об'єднати складові блоків "ОСНОВИ", "НАПРЯМКИ" і "ЕТАПИ" за принципом кожний з кожним.

Нагадаємо, що матриця у вигляді двомірної таблиці з'являється не сама по собі, а формується в кожному конкретному випадку, виходячи з конкретних завдань по створенню конкретної СЗІ для конкретної ІС.

Подання елементів матриці

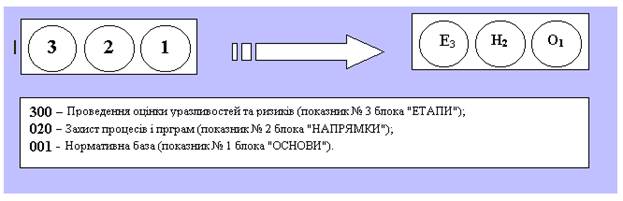

Елементи матриці мають відповідну нумерацію. Варто звернути увагу на позначення кожного з елементів матриці, де:

перше знакоместо (Х00) відповідає номерам складових блоку "ЕТАПИ",

друге знакоместо (0Х0) відповідає номерам складових блоку "НАПРЯМКУ",

третє знакоместо (00Х) відповідає номерам складових блоку "ОСНОВИ".

На рис.7 представлений приклад елемента матриці 321, що формується з урахуванням наступних складових:

300 - Проведення оцінки уразливості й ризиків (складова № 3 блоки "ЕТАПИ");

020 - Захист процесів і програм (складова № 2 блоки "НАПРЯМКУ")

001 - Нормативна база (складова № 1 блоку "ОСНОВИ").

Рис. 7. Приклад нумерації елемента матриці №321

Приведемо приклад змісту інформації для елементів матриці № 321, 322, 323, 324, які поєднують наступні складові:

№ 3 (300 проведення оцінки уразливості й ризиків) блоку "ЕТАПИ",

№ 2 (020 захист процесів і програм) блоку "НАПРЯМКУ"

№ 1, 2, 3, 4 (001 нормативна база, 002 структура органів, 003 заходу, 004 використовувані засоби) блоку "ОСНОВИ".

От що вийшло:

Елемент № 321 містить інформацію про те наскільки повно відбиті в законодавчих, нормативних і методичних документах питання, що визначають порядок проведення оцінки уразливості й ризиків для інформації використовуваної в процесах і програмах конкретної ІС?

Елемент № 322 містить інформацію про те чи є структура органів (співробітники), відповідальна за проведення оцінки уразливості й ризиків для процесів і програм ІС?

Елемент № 323 містить інформацію про те чи визначені режимні міри, що забезпечують своєчасне і якісне проведення оцінки уразливості й ризиків для інформації використовуваної в процесах і програмах ІС?

Елемент № 324 містить інформацію про те чи застосовуються технічні, програмні або інші засоби, для забезпечення оперативності і якості проведення оцінки уразливості й ризиків у процесах і програмах ІС?

Це зміст тільки чотирьох питань зі ста сорока, але відповіді на них уже дозволяють сформувати якесь подання про стан справ по захисту інформації в конкретної ІС.

У загальному випадку розглядаються всі 140 питань (по числу елементів матриці). Опис цих питань дозволяють скласти повне уявлення про СЗІ й оцінити досягнутий рівень захисту.

Складно? Так! Однак саме такий підхід дає можливість тримати правильний напрямок у процесі створення складних систем захисту. ":Вірною дорогою йдете, товариші:". А оскільки при цьому постійно враховуються взаємні логічні зв'язки між численними елементами СЗІ, тобто шанс побудувати саме СИСТЕМУ, а не набір рішень. Нагадаємо, що матриця не існує сама по собі, а формується виходячи з опису конкретної ІС і конкретних завдань по захисту інформації в цій системі (див. рисунок).

Властивості матриці

Запропонована модель подання СЗІ у вигляді тривимірної матриці дозволяє не тільки жорстко відслідковувати взаємні зв'язки між елементами захисту, але може виступати в ролі посібника зі створення СЗІ. Якщо ви, приступаючи до створення системи захисту, не знаєте із чого почати, спробуйте відповісти на пропоновані загальні питання, починаючи з кожного з них. І коли ви пройдетеся по всім, то зрозумієте що вже є, а чого не вистачає для досягнення поставленої мети.

Якщо бажаєте поставити завдання на створення СЗІ, то заповнивши 140 элементов матрицы відповідними вимогами, одержимо досить повне технічне завдання. Причому сформулювати ці вимоги можна на основі будь-яких стандартів - міжнародних, європейських, американських., російських, українських:

Ну а як оцінити ефективність створюваної або вже функціонуючої СЗІ?

Знову допоможе підхід на основі тривимірної матриці. Тільки тепер по 140 показателям (элементам матрицы) треба виставити відповідні оцінки. Існує багато методів оцінок, вибирайте будь-який зрозумілий і прозорий для вас. Найбільш популярний на сьогоднішній день метод "Три П" - підлоги, палець, стеля.

Наочно зазначені властивості матриці наведені на рис.8.

Рис. 8. Властивості матриці інформаційної безпеки

Програма оцінки ефективності систем захисту інформації "Оцінка СЗІ"

Програма "Оцінка СЗІ" ілюструє роботу моделі СЗІ представленої у вигляді тривимірної матриці, опис якої наведене вище, вона розроблена з метою демонстрації переваг системного підходу до створення й оцінки ефективності систем захисту інформації.

За допомогою зазначеної програми здійснюється розрахунок умовних показників ефективності СЗІ, а також графічне подання стану досягнутого рівня безпеки стосовно заданого.

Програма "Оцінка СЗІ" реалізована мовою програмування Delphi і призначена для оцінки ефективності заходів, проведених при створенні й функціонуванні систем захисту інформації.

Запропонована модель СЗІ у вигляді тривимірної матриці дозволяє не тільки жорстко відслідковувати взаємні зв'язки між елементами захисту, але може виступати в ролі посібника зі створення СЗІ. Якщо ви, приступаючи до створення системи захисту, не знаєте із чого почати, спробуйте відповісти на пропоновані в матриці питання, починаючи з кожного з них. І коли ви пройдетеся із всіх питань, то зрозумієте що вже зроблено, а чого не вистачає для досягнення поставленої мети.

Интерфейсы програми з деякими коментарями представлені на рис. 9, 10, 11, 12.

При уважному розгляді можна довідатися вже знайому нам "матрицю знань СЗІ" у трохи іншім поданні.

На рис. 9. показано інтерфейс уведення даних. Замовник визначає необхідні вимоги до системи захисту й установлює заданий рівень безпеки у відповідні елементи матриці. Экесперты в процесі проведення оцінки якості створеної системи захисти чи визначають реалізований заданий рівень безпеки й свої оцінки виставляють у тих же елементах матриці, тільки в режимі "досягнутий"

Рис. 9. Інтерфейс уведення даних

На рис. 10 можна подивитися графическеое подання кількісних і якісних оцінок по кожному з елементів матриці. Тут наочно показано як рівняється заданий рівень безпеки з досягнутим.

/

Рис. 10. Порівняння заданого й досягнутого уровеней безпеки.

Далі за допомогою інтерфейсу на рис 11. є можливість одержати уявлення про ситему захисту в цілому. Її эффектиность наочно відбита графічно, а також розрахована у вигляді узагальнених показників рівня безпеки (кількісного і якісного)

Рис. 11. Графічне подання оцінки ефективності СЗІ.

Не варто забувати, що вимоги до СЗІ мають різний ступінь важливості, це необхідно враховувати при розрахунках, використовуючи відповідні коефіцієнти важливості. Интерфес для уведення коефіцієнтів важливості представлений на рис. 12.

Рис. 12. Интерфес для уведення коефіцієнтів важливості.

Замість висновку (Read me):

Хочеться нагадати золоте правило: якщо після довгих спроб нічого не виходить, ознайомтеся, нарешті, з інструкцією для користувача! Перш ніж приступитися до використання програми "Оцінка СЗІ", бажано розібратися з особливостями походу до розгляду питань інформаційної безпеки, запропонованого автором.

Здесь можно скачать файл инсталляции указанной программы оценки эффективности систем защиты информации. (680 793 байт)

Програма призначена для вільного використання.

2015-08-21

2015-08-21 1858

1858