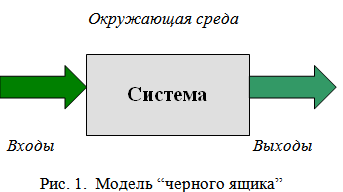

Самым простым и абстрактным уровнем описания системы является модель “черного ящика”, рис. 1.

В этом случае предполагается, что выделенная система связана со средой через совокупность входов и выходов. Выходы модели описывают результаты деятельности системы, а входы – ресурсы и ограничения. При этом предполагается, что нас не интересует внутреннее содержание системы. Модель в этом случае отражает два важных и существенных ее свойства: целостность и обособленность от среды.

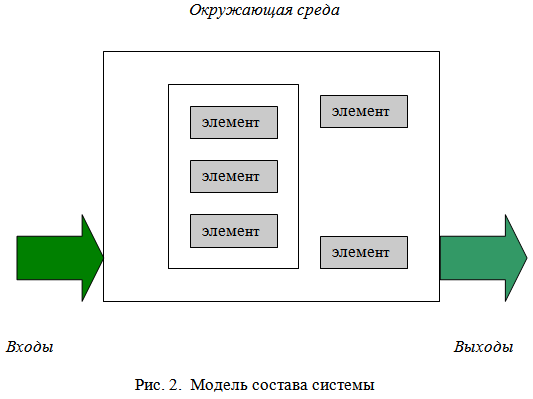

Декомпозиция внутренней структуры “черного ящика” на более мелкие составляющие (подсистемы, отдельные элементы) позволяет строить модели состава системы, рис. 2.

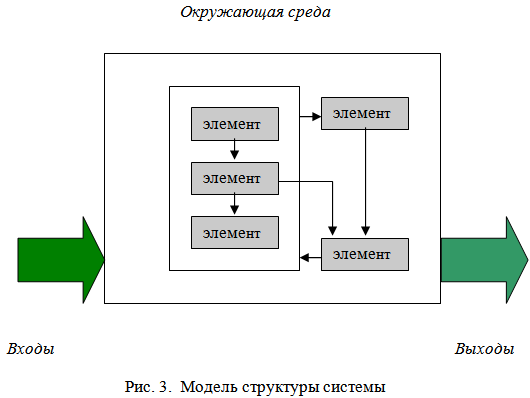

Для более детального рассмотрения системы необходимо установить в модели связи между отдельными элементами и подсистемами. Описание системы через совокупность необходимых и достаточных для достижения целей связей между элементами называется моделью структуры системы, рис. 3.

Пример

Рассмотрим пример модели СЗИ некоего объекта информатизации,

|

|

|

используя модель “черного ящика”2.

Исходя из предположения, что на объекте информатизации воздействие на защищаемую информацию (нарушение целостности, несанкционированное получение и копирование, хищение, нарушение защищенности) может происходить как на самом объекте, так и при передаче ее по телекоммуникационным каналам, общую модель системы защиты можно представить в виде, представленном на рис. 4.

Входные сигналы, поступающие в систему ЗИ и преобразующиеся в ней, можно разделить следующим образом:

xn(t) – полезные сигналы, несущие конфиденциальные сведения;

xm(t)– сигналы, воздействующие на систему защиты и направленные на изменение структуры конфиденциальных данных или снижение эффективности системы защиты (эти сигналы определяются множеством угроз информации: отказы, сбои, ошибки функционирования, стихийные бедствия и т.д.).

Функциональное назначение СЗИ математически можно представить преобразованием сигнала xn(t) в форму, либо не доступную для раскрытия содержания конфиденциальных сведений - yn(t), либо не позволяющую распознать информационный сигнал zn(t). А сигнала xm(t) – в форму, не оказывающую разрушающего воздействия на полезный сигнал ym(t), то есть выполнить функцию нейтрализации вредных воздействий.

yn(t) = f1(xn(t)),

zn(t) = f2(xn(t)),

ym(t)= f3(xm(t))

где

f1(xn(t)) – функция преобразования информационного сигнала в форму, не доступную для раскрытия содержания конфиденциальных сведений (например, шифрование с использованием криптографических алгоритмов);

f2(xn(t)) - функция преобразования информационного сигнала в форму, не позволяющую распознать сигнал (например, экранирование электромагнитных излучений);

|

|

|

f3(xm(t)) - функция нейтрализации внешних угроз (например, защита от НСД).

Рассмотренная модель привлекательна своей простотой. Для определения показателей безопасности информации достаточно знать вероятностные характеристики угроз и эффективность механизмов защиты.

Получение таких характеристик, хотя и сопряжено с определенными трудностями, однако не является неразрешимой задачей. Однако, игнорирование взаимовлияния угроз и средств защиты, а также невозможность определения ожидаемого ущерба от воздействия различных факторов и ресурсов, необходимых для обеспечения защиты, дает возможность пользоваться данной моделью в основном для общих оценок при определении необходимой защищенности на объекте информатизации.

2015-01-07

2015-01-07 3608

3608