Классификация уязвимостей

Угрозы, как возможные опасности совершения какого-либо действия, направленного против объекта защиты, проявляются не сами по себе, а через уязвимости (факторы), приводящие к нарушению безопасности информации на конкретном объекте.

Уязвимости присущи объекту информатизации, неотделимы от него и обусловливаются недостатками процесса функционирования, свойствами архитектуры автоматизированных систем, протоколами обмена и интерфейсами, применяемыми программным обеспечением и аппаратной платформой, условиями эксплуатации и расположения.

Источники угроз могут использовать уязвимости для нарушения безопасности информации, получения незаконной выгоды (нанесения ущерба собственнику, владельцу, пользователю информации). Кроме того, возможны и незлонамеренные действия источников угроз по активизации тех или иных уязвимостей, наносящих вред. Каждой угрозе могут быть сопоставлены различные уязвимости. Устранение или существенное ослабление уязвимостей влияет на возможность реализации угроз безопасности информации.

|

|

|

Уязвимости безопасности информации могут быть

(табл. 2.2 – 2.4):

– объективными;

– субъективными;

– случайными.

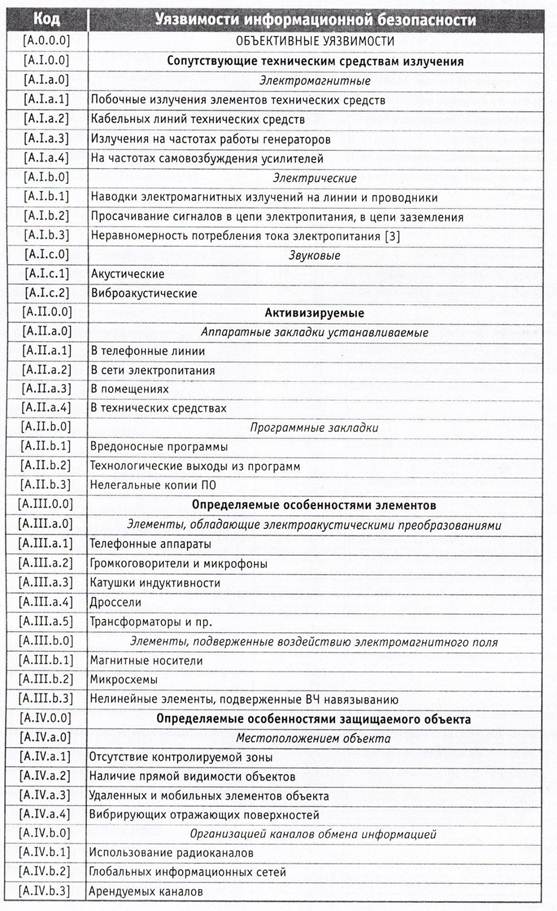

Объективные уязвимости (табл. 2.2) зависят от особенностей построения и технических характеристик оборудования, применяемого на защищаемом объекте. Полное устранение этих уязвимостей невозможно, но они могут существенно ослабляться техническими и инженерно-техническими методами парирования угроз безопасности информации.

Таблица 2.2 Объективные уязвимости информационной безопасности

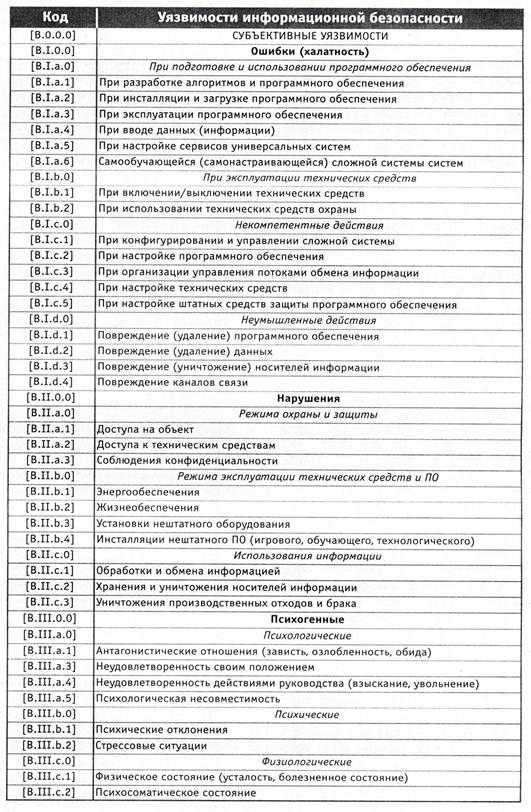

Субъективные уязвимости (табл. 2.3) зависят от действий сотрудников и, в основном, устраняются организационными и программно-аппаратными методами.

Таблица 2.3 Субъективные уязвимости информационной безопасности

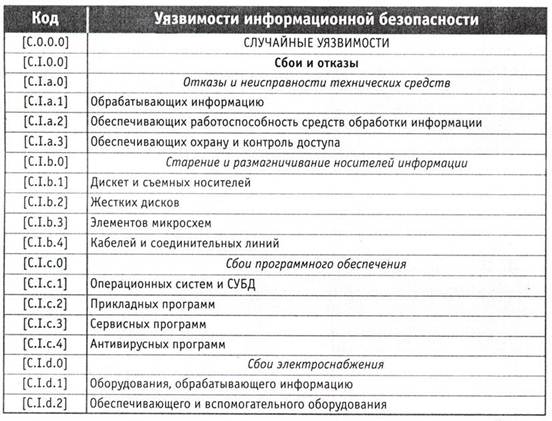

Случайные уязвимости (табл. 2.4) зависят от особенностей окружающей защищаемый объект среды и непредвиденных обстоятельств. Эти факторы, как правило, мало предсказуемы и их устранение возможно только при проведении комплекса организационных и инженерно-технических мероприятий по противодействию угрозам информационной безопасности.

Таблица 2.4 Случайные уязвимости информационной безопасности

Для удобства анализа уязвимости делятся на классы (обозначаются заглавными буквами), группы (обозначаются римскими цифрами) и подгруппы (обозначаются строчными буквами).

2015-02-04

2015-02-04 2759

2759