На восьмой модели работают учреждения Госказначейства Украины.

11.4. Управление филиалами при помощи механизма лимитов

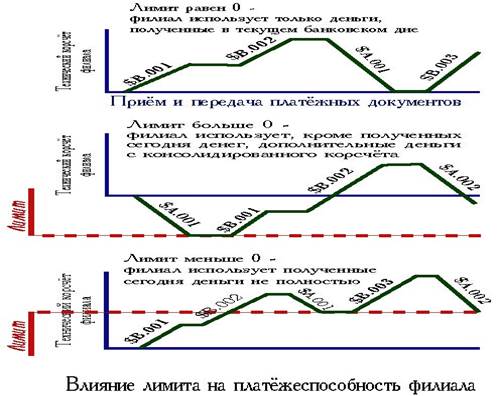

Рис. 11.4. Влияние лимита на платёжеспособность филиала

Головной банк может выполнять платежи в пределах значения своего (т.е. всего консолидированного) корсчета.

Головной банк руководит границами, в которых филиалы могут выполнять платежи, при помощи механизма распределения лимитов.

Лимит - это величина, которая определяет ограничение на максимальную сумму начальных платежей, которые филиал может выполнить в конкретный момент. Ограничение действует таким образом:

Филиал может отправить в СЭП пакет начальных платежей на сумму, которая не превышает значения его технического корсчета, к которому прибавлена величина лимита. При этом сумма пакета не должна превышать текущего значения консолидированного корсчета.

Головной банк устанавливает величину лимита для каждого своего филиала отдельно.

11.4.1. Средства управления работой банка в СЭП

По стандартной технологии работы в СЭП, банковское учреждение может выполнять начальные платежи в течение всего времени, определенного регламентом работы СЭП, и единым ограничением на выполнение начальных платежей есть величина остатка средств на ее техническом корсчете.

К банковским учреждениям, которые пребывают в трудном финансовом положении, применяется перевод их в режим «финансового оздоровления». Это выполняется по решению Правления Национального банка и государственных органов. Одним из элементов режима финансового оздоровления является ограничение на выполнение банком межбанковских расчетов. СЭП предоставляет такие возможности относительно ограничения выполнения начальных расчетов:

блокировка начальных кредитовых платежей. Она может быть как полной (запрещается выполнять все платежи, независимо от их содержания), так и выборочной (позволяются только платежи, направленные в учреждения Национального банка; в частности, это - платежи в бюджет, штрафы и тому подобное);

установление лимита значения технического корсчета. При обычных условиях банк может выполнять начальные платежи таким образом, чтобы на корсчете в результате осталась сумма большая или равная 0. При установлении лимита на какую-то сумму «X » банк может выполнять начальные платежи так, чтобы на корсчете в результате осталась сумма, которая больше или равняется упомянутому «X».Это ограничение используется в случаях, когда на корсчете следует накопить сумму, нужную для взыскания штрафа и тому подобное;

отправка начальных платежей в СЭП под надзором специальной комиссии Национального банка. Такой режим работы учреждения предназначен для проверки уполномоченными лицами Национального банка каждого отдельного платежного поручения с целью обнаружить, является ли этот платеж первоочередным и срочным, или его следует отложить (или вообще запретить), чтобы использовать имеющиеся в наличии средства банка на более неотложные потребности (например, уплату долговых обязательств). Для обеспечения работы комиссии создано специальное программное обеспечение - «АРМ юридического лица» (АРМ-Ю), являющееся вспомогательной составной СЭП.

В случае, когда требуется полностью запретить межбанковские расчеты для учреждения, его временно исключают из состава участников СЭП.

Работа банковского учреждения в СЭП может ограничиваться и по другим причинам. Так, при возникновении подозрения на несанкционированный доступ от имени банка - участника СЭП начальные платежи от этого банка немедленно блокируются. Разрешение на возобновление работы предоставляет Национальный банк после того, как будет проведено расследование случая и приняты меры для избегания сфальсифицированных платежей.

Для учреждений, которые преднамеренно нарушают технологию работы в СЭП, могут применяться такие санкции: штрафы, блокировка начальных платежей, вплоть до временного исключения из СЭП.

11.4.2. Информационно-поисковая система

Отдельной частью системы электронных межбанковских расчетов является информационно-поисковая система (ИПС), предназначенная для предоставления различным категориям пользователей справочной информации о процессе выполнения межбанковских расчетов в СЭП.

Пользователями этой информационной системой являются:

Ø подразделения НБУ;

Ø банковские учреждения, которые участвуют в межбанковских расчетах в СЭП;

Ø государственные структуры, которые имеют право на получение такой информации.

Банковским учреждениям-пользователям СЭП ИПС предоставляет информацию о прохождении конкретных платежей. Для банка обеспечивается право доступа к собственной, и только собственной платежной информации.

Другим пользователям (подразделениям НБУ и государственным структурам, например, Верховной Раде, Государственной налоговой инспекции и тому подобное) ИПС предоставляет отчеты и ответы на запросы, которые разнообразны по уровню конкретизации и различным периодам времени.

ИПС состоит из отдельных программно-технических комплексов, которые используют для своей работы базы данных и архивы АРМ-СЭП.

Если главный банк работает со своими учреждениями с использованием ВПС, то он должен обеспечить предоставление информации для ИПС относительно прохождения платежей от СЭП через ВПС в его учреждения - получатели платежей.

11.5. Защита информации и разрешение вопросов безопасности в СЭП

Система защиты СЭП НБУ разрабатывалась вместе с технологией и бухгалтерской моделью. Во время эксплуатации СЭП она постоянно анализировалась и укреплялась. Защита электронных платежных документов является неотъемлемой частью программно-аппаратных комплексов СЭП, она не может быть исключена или изменена. Все участники электронных расчетов в СЭП должны иметь соответствующее разрешение Национального банка Украины и следовать всем требованиям безопасности. Кроме того, каждый банк-участник обязан иметь систему защиты внутрибанковских расчетов.

При разработке системы защиты были выделены такие задачи:

Ø защита от преступных действий (несанкционированное расшифровывание и искривление платежных сообщений, появление фальсифицированных платежей на любом этапе обработки;

Ø автоматическое ведение протокола использования банковской сети для локализации источников появления нарушений работы СЭП;

Ø защита от технических нарушений аппаратуры: сбоев и порчи аппаратных и программных средств, препятствий в каналах связи;

Ø создание условий работы СЭП, при которых специалисты банков - участников СЭП и Национального банка практически не имеют возможности вмешиваться в обработку платежных документов после их формирования;

Ø обеспечение контроля на каждом этапе обработки.

Система защиты СЭП включает технологические, аппаратные, программные средства и организационные мероприятия защиты, обеспечивает четкое распределение ответственности на каждом этапе подготовки, обработки и выполнения платежей на всех уровнях.

Система безопасности СЭП является многоуровневой. Она включает не только средства шифровки информации, которые, безусловно, являются очень важными и предоставляют возможность получить достоверную информацию на различных уровнях, но и целый комплекс технологических и бухгалтерских средств контроля за прохождением платежей в СЭП. Такой технологический и бухгалтерский контроль обеспечивается программным обеспечением на всех уровнях, что позволяет персоналу ЦРП и участникам расчетов отслеживать порядок прохождения платежей как в течение дня, так и по итогам дня.

Служба защиты информации НБУ осуществляет свою деятельность в соответствии с такими документами:

Ø Закон Украины «Про банки і банківську діяльність»;

Ø «ПРАВИЛА організації захисту електронних банківських документів з використанням засобів захисту інформації Національного банку України» (Постанова Правління НБУ від 02.04.2007 №112);

Ø другими нормативными актами Украины.

В случае необходимости Служба защиты информации НБУ предоставляет арбитражные услуги банкам - участникам системы электронных платежей.

Из опыта эксплуатации системы можно сделать вывод, что Служба защиты информации НБУ, построенная на основании вышеупомянутых принципов, обеспечивает достаточный уровень безопасности в СЭП.

Система безопасности СЭП является многоуровневой. Она включает не только средства шифровки информации, которые, безусловно, являются очень важными и предоставляют возможность получить достоверную информацию на различных уровнях, но и целый комплекс технологических и бухгалтерских средств контроля за прохождением платежей в СЭП. Такой технологический и бухгалтерский контроль обеспечивается программным обеспечением на всех уровнях, что позволяет персоналу ЦРП и участникам расчетов отслеживать порядок прохождения платежей как в течение дня, так и по итогам дня.

Все технологические средства контроля встроены в программное обеспечение, их нельзя изъять, а в случае возникновения нестандартной ситуации или подозрения на несанкционированный доступ они немедленно информируют работников ЦОСЭП, что дает возможность оперативно вмешиваться в такую ситуацию.

Однако, применения только технологических и бухгалтерских средств контроля в СЭП недостаточно, чтобы обеспечить защиту от злоупотреблений при передаче платежных документов в СЭП. К тому же, автоматическое ведение протокола выполняемых действий в системе платежей должно сопровождаться также защитой этого протокола от подделки и модификации. Все эти требования могут быть выполнены только при помощи программных и аппаратных средств шифровки.

Система защиты банковской информации в СЭП включает комплекс мероприятий шифровки информации, которая циркулирует в платежной системе. Шифровке подлежат все файлы, которые передаются между АРМ СЭП - как пакеты начальных и ответных платежных документов, так и квитанции на них, все другие технологические файлы.

Все платежные документы СЭП перед отправлением из банковского учреждения обрабатываются аппаратными или программными средствами защиты информации, которые обеспечивают выполнение ряда требований безопасности информации в СЭП, а именно:

Ø закрытость информации, которая пересылается (сообщение не может быть считано никем, кроме адресата);

Ø целостность (любое, случайное или злоумышленное, искривление сообщения на этапе передачи будет обнаружено при приеме);

Ø аутентичность отправителя (при приеме однозначно определяется, кто отправил конкретное сообщение).

Кроме этих основных требований, выполняется ряд дополнительных, что позволяет подробнее анализировать возможные нестандартные ситуации:

Ø средствами защиты информации ведется шифрованный арбитражный журнал, который содержит протокол обработки информации, а также содержание обработанных файлов;

Ø в шифрованное сообщение включены реквизиты даты и времени обработки.

В основу работы средств защиты информации в СЭП положен алгоритм шифровки с закрытыми симметричными ключами. Упомянутый метод характеризуется высокой стойкостью к дешифрации, но одновременно выдвигает высокие требования к процедуре транспортировки и хранения закрытых ключей, секретность которых и определяет реальную стойкость системы шифровки в целом. Чтобы обеспечить секретность ключей при их транспортировке, хранении и использовании, применяется комплекс технологических и организационных мероприятий.

Основными средствами защиты информации в СЭП являются аппаратные средства. В них секретность ключей обеспечивается технологически:

Ø ключи хранятся в специальной электронной карточке, их считывание возможно только в памяти специального блока («криптоблока»), который осуществляет процесс шифровки информации. Считывание ключей другими средствами невозможно;

Ø электронная карточка выдается конкретному банку с предыдущей привязкой ее к конкретному криптоблоку этого же банка; если карточку затеряли или похитили, то она не будет работать в другом криптоблоке (например, в аппаратуре другого банка);

Ø на случай похищения одновременно блока и карточки у конкретного банка предусмотрен режим исключения этой аппаратуры их списка пользователей СЭП. Банк сможет продолжать работу в СЭП путем получения нового комплекта, после разрешения юридических и финансовых вопросов, связанных с потерей аппаратуры.

Резервным средством защиты в СЭП является программная шифровка, которая реализует тот же самый алгоритм шифровки. Программные средства шифровки являются неотъемлемой частью программного обеспечения АРМ-СЭП.

Хранение и использование средств защиты должно отвечать требованиям, которые выдвигаются к информации с грифом «Банковская тайна». Удовлетворение этих требований обеспечивается организационными мероприятиями.

Арбитражная версия аппаратно-программного комплекса криптографической защиты предоставляет возможность Службе защиты электронных банковских документов Национального банка при наличии копий шифрованного архива банковского учреждения - участника СЭП дешифровать все сообщения с этого архива и с абсолютной достоверностью определять:

Ø имя абонента, который отправил (зашифровал) электронный платежный документ;

Ø имя абонента, которому адресован электронный платежный документ;

Ø дату, час и минуту, когда выполнялась шифровка электронного платежного документа;

Ø дату, час и минуту, когда и кем выполнялось дешифрация электронного платежного документа.

При использовании аппаратных средств защиты дополнительно определяется:

Ø номер аппаратуры защиты, на которой выполнялась шифровка (дешифрация) электронного платежного документа;

Ø номер электронной карточки, которой пользовались во время шифровки (дешифрации) электронного платежного документа.

Журналы регистрации поступлений электронной почты предоставляют возможность владеть информацией о пути и времени прохождения электронного платежного документа от одного банковского учреждения до другого через все пункты сети телекоммуникации СЭП.

Аппаратные и программные средства шифровки, которые предоставляет Служба защиты информации НБУ, получили позитивную экспертную оценку Службы безопасности Украины и рекомендованы для применения с соблюдением некоторых организационных и технологических предохранительных мероприятий.

В системе было обнаружено несколько сознательных попыток несанкционированного вмешательства в работу СЭП, что составляет меньше 0,01% общего количества нарушений функционирования системы. Обо всех упомянутых случаях система защиты СЭП своевременно и адекватно автоматически информировала персонал НБУ. Для всех случаев НСД прослеживаются общие характерные особенности:

Ø все они были осуществлены представителями банковских учреждений, при этом получение незаконной прибыли приводило к потере средств именно тем банком, персоналом которого они осуществлялись (кража у собственного банка, а не у государства или другого банка);

Ø во всех случаях лица, которые осуществляли НСД, имели легальный доступ к системам подготовки и защиты платежной информации, причем полномочия их были явно завышены (доступ к многим или даже ко всем банковским ресурсам системы);

Ø контроль уполномоченными представителями банков (главный бухгалтер, руководитель и тому подобное) за работой персонала был ослаблен или практически отсутствовал.

Внешнее вмешательство в СЭП (не со стороны банков - участников СЭП) не зафиксировано.

Вышеупомянутое демонстрирует, что наиболее слабым местом платежной системы на текущий момент является участок подготовки платежей персоналом банка - участника СЭП. Для уменьшения опасности несанкционированного доступа в этом звене руководство НБУ требует от участников СЭП обязательного выполнения ряда организационных требований (некоторые из них очевидны):

Ø только доверенные лица могут быть допущены к ключевым операциям подготовки платежной информации;

Ø ответственные лица банков обязаны осуществлять постоянный, реальный и достаточный контроль за состоянием бухгалтерского баланса и корреспондентского счета банка (СЭП предоставляет всю необходимую для этого информацию);

Ø не допускается сосредоточение полномочий относительно доступа к программно-техническим ресурсам банка у одного из сотрудников, за каждый участок обработки платежной информации должен отвечать отдельный уполномоченный (администратор локальной сети, администратор электронной почты, ответственный за работу с АРМ-СЭП и тому подобное).

Для предоставления помощи банкам участникам СЭП в разграничении полномочий лиц, которые осуществляют подготовку платежных документов к передаче в СЭП, внедрена технология перекрестного наложения электронной цифровой подписи на электронные платежные документы. Ее суть состоит в том, что в ни одном пункте прохождения платежного документа через СЭП не существует полного набора ключей, который мог бы позволить искривить информацию.

В главных узлах сбора, обработки и хранения информации в системе должны приниматься меры для защиты информации от утечки по техническим каналам. Во всех помещениях, где расположены серверы системы, включая телекоммуникации, постоянно ведется контроль за соблюдением определенного комплекса организационно-технических мер относительно порядка обследования этих помещений для контроля за утечкой информации по техническим каналам (линии питания, заземление, вспомогательные технические средства, электромагнитное излучение вычислительных машин). Специальные требования относительно соблюдения режимных условий в помещениях банковских учреждений - участников СЭП, где обрабатываются, работают и хранятся средства защиты, обязательны для всех банковских учреждений. Все служебные лица, которые выполняют электронные расчеты, обязаны строго следовать этим требованиям. Ответственность за выполнение вышеупомянутых требований возложена на руководителей банковских учреждений.

11.6. Система резервирования СЭП

Общие правила функционирования систем резервирования СЭП регулируются следующим нормативным документом:

Ø ІНСТРУКЦІЯ про міжбанківський переказ грошей в Україні в національній валюті. Постанова Правління НБУ від 16.08.2006 №320.

За период эксплуатации СЭП обнаружила, в целом, достаточную надежность и стойкость относительно сбоев. Не зарегистрировано случаев, что кому-либо из участников СЭП был нанесен финансовый ущерб вследствие технологических сбоев или ошибок в программном обеспечении.

Принимая во внимание низкий уровень технического и энергетического обеспечения, являющийся следствием общегосударственных проблем Украины, особое внимание при разработке СЭП уделялось ее стойкости при сбоях энергопитания и технического оборудования.

Необходимым технологическим условием работы программно-технических комплексов СЭП является периодическое (через определенные технологией промежутки времени) создание резервных копий информации.

Средства периодического создания резервных копий, самодиагностики системы и сервиса позволяют выполнять откат (т.е. возврат к какому-то фиксированному предыдущему состоянию системы для дальнейшего повторения функционирования системы, начиная с этого состояния) как на начало любого технологического сеанса, так и на начало банковского дня в целом.

Система квитанций, отчетных форм и бухгалтерского контроля позволяет проводить перекрестную сверку, являющуюся предохранительным мероприятием для своевременного выявления возможного разрушения баз данных.

Выход из строя одного из элементов СЭП не влечет за собой нарушения функционирования еще больших ее частей или системы в целом. Более того, предусмотрена возможность автономной работы отдельных звеньев системы.

Но эти программные решения в рамках одного АРМ не в состоянии обеспечить бесперебойное функционирование СЭП в случае стихийного бедствия или злоумышленных действий, которые приведут к разрушению помещения, в котором расположен этот АРМ (и его резервные копии).

Отдельные регионы Украины, вследствие своего географического расположения, могут подлежать влиянию потенциально опасных факторов внешней среды - землетрясения, наводнения и тому подобное.

Учитывая особую важность надежного хранения информации в СЭП и необходимость обеспечить ее бесперебойное функционирование, важной необходимостью является снижение риска нарушения нормальной работы системы. Для этого создана система резервирования и возобновления деятельности СЭП.

В основу ее построения положены такие принципы:

Ø независимость резервирования и возобновления отдельных компонентов, отдельных АРМ платежной системы;

Ø многоуровневое дублирование информации и резервирование деятельности платежной системы;

Ø эффективность и экономичность разработки и функционирование системы резервирования;

Ø безопасность и конфиденциальность банковской информации в случае возникновения аварийных или чрезвычайных ситуаций;

Ø обеспечение для участников расчетов максимума удобств и сервисного обслуживания во время аварийных и чрезвычайных ситуаций;

Ø надежность и оперативность возобновления деятельности СЭП, которая включает сохранение всей существенной информации в случае аварийных или чрезвычайных ситуаций, быстрое возобновление жизненно важных функций платежной системы, предотвращение или хотя бы минимизация потерь для участников платежей;

Ø гибкость и актуальность системы резервирования, соответствие требованиям кредитно-банковских и других финансовых учреждений.

В случае возникновения аварийной или чрезвычайной ситуации и невозможности оперативного возобновления деятельности центрального узла переход на выполнение одним из резервных пунктов функций СЭП обеспечивается системой автоматической перекоммутации каналов связи.

Система резервирования выполняет такие функции:

Ø создание и актуализация планов действий на случай аварийных или чрезвычайных ситуаций;

Ø регулярное обучение и тренировка персонала и участников платежей;

Ø своевременное и полное дублирование всей необходимой информации, что касается системы электронных межбанковских платежей Национального банка Украины и ее текущего функционирования;

Ø надежное хранение резервной информации, включая отправку в отдаленное хранилище, обеспечение ее безопасности и конфиденциальности;

Ø дублирование и поддержка в рабочем состоянии резервной материально-технической и телекоммуникационной инфраструктуры СЭП;

Ø автоматическое возобновление деятельности электронной платежной системы в случае нарушения ее функционирования;

Ø оперативная передислокация и развертывание компонентов системы, в случае необходимости, на резервных пунктах с учетом требований безопасности;

Ø своевременное информирование участников платежей и предоставление им возможностей работы с электронной платежной системой в случае аварийных или чрезвычайных ситуаций;

Ø создание и поддержка в рабочем состоянии системы автоматической перекоммутации каналов связи на случай возникновения аварийной или чрезвычайной ситуации, когда невозможно продолжить работу подсистемы по месту расположения.

Резервирование ЦОСЭП в зависимости от степени и локализации нарушения его функционирования осуществляется тремя уровнями:

первый уровень - резервирование с целью возобновления работы ЦОСЭП в ЦРП при условии, что базы данных ЦОСЭП не повреждены;

второй уровень - резервирование с целью возобновления работы ЦОСЭП в центральном здании Национального банка при условии, что базы данных ЦОСЭП не повреждены;

третий уровень - резервирование с целью возобновления работы ЦОСЭП либо в ЦРП, либо в центральном здании, либо в удаленном резервном пункте при условии, что базы данных ЦОСЭП утрачены или повреждены.

2015-06-26

2015-06-26 344

344