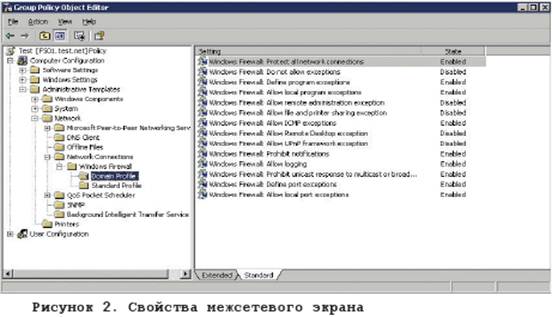

Определившись с тем, какие порты и кому вы хотите открыть, пропишите все эти правила в групповых политиках Active Directory. Для этого откройте ту же групповую политику, которую вы использовали для запуска сервиса Firewall, затем раздел «Computer Management → Administrative Templates → Network → Network Connections → Windows Firewall». Далее есть два профиля Domain и Standard. Профиль Domain применяется, когда машина подключена к Active Directory, обычно Domain Profile используется для рабочих станций пользователей. Профиль Standard применяется, когда машина не подключена к Active Directory, как правило Standard Profile используется для ноутбуков и портативных компьютеров. В нашем примере мы будем рассматривать Domain Profile.

Как видно из рис. 2, у межсетевого экрана имеется 14 свойств, которые мы и будем сейчас настраивать:

ü

|

Protect All Network Connections – использовать ли межсетевой экран для всех соединений (LAN, Dial Up и др.).

ü Do not allow exceptions – не позволять исключения. В нашем случае необходимо выставить Disabled, так как исключения, то есть открытые порты, у нас есть.

|

|

|

ü Define program exceptions – определяет приложения, обращение к которым разрешено извне. Не самый безопасный способ, лучше ограничивать по портам, чем по приложениям.

ü Allow local program exceptions – разрешать исключения для приложений.

ü Allow remote administration exception – разрешать удаленное администрирование средствами Windows.

ü Allow file and printer sharing exception – разрешать доступ к файловым ресурсам и принтерам, подключенным к данной машине.

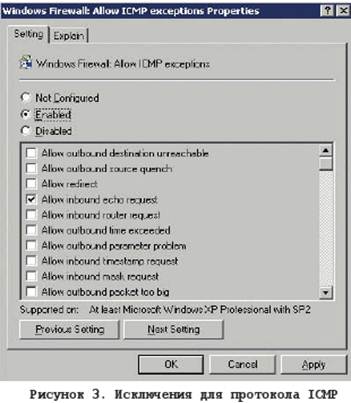

ü Allow ICMP exceptions – разрешать исключения для протокола ICMP. В соответствии с тем, что было сказано ранее про ICMP, мы разрешим только Inbound echo request (см. рис. 3).

ü Allow Remote Desktop exception – разрешать установку соединения по протоколу RDP.

ü Allow UPnP exception – позволять исключения для universal Plug and Play (технология, позволяющая различным интеллектуальным устройствам устаналивать соединения интернет -технологий).

ü Prohibit notifications – запрещать уведомления пользователя.

ü Allow logging – разрешать журналирование. При этом вы можете сохранять информацию об отклоненных пакетах и об успешных соединениях. Как правило имеет смысл вести журналирование только отброшенных пакетов, в случае учета всех соединений лог становится практически нечитаемым из-за своего большого размера.

ü Prohibit unicast response to multicast or broadcast – запрещать отправку пакетов в ответ на широковещательные запросы.

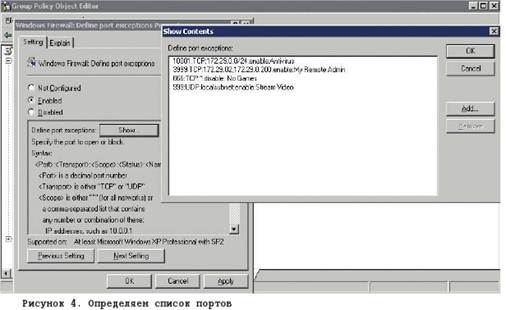

ü Define port exceptions – определяем порты, которые будут открыты на межсетевом экране.

ü Allow local port exceptions – разрешить локальные исключения для портов.

|

Итак, укажите те порты, которые хотите открыть на всех пользовательских машинах в организационной единице.

Открыв свойства «Define Port Exceptions», выбираете «Enabled», затем «Define port exceptions: Show…». В открывшемся окне вам необходимо определить список портов в соответствии со следующим форматом:

|

|

|

<порт>:<протокол>:<источник>:<действие>:<описание>

Таким образом, после выполнения этих действий вы получите список портов, которые необходимо открыть либоявным образом закрыть (рис. 4).

|

Вот собственно и все, что нужно сделать для того, чтобы развернуть на машинах в локальной сети под управлением Active Directory межсетевой экран и открыть необходимые порты.

Для тех, кто вне домена…

Что же делать, если у вас имеются машины, не входящие в домен, например, сеть филиала или ноутбуки сотрудников, находящихся в командировке. В такой ситуации можно прибегнуть к помощи сценариев Windows Script Host. Этот сценарий можно отправить по электронной почте, снабдив получателя соответствующими инструкциями по его запуску. Кстати, сценарий, открывающий порты на межсетевом экране, может быть также полезен при развертывании приложений, которым для работы необходимы открытые порты на firewall.

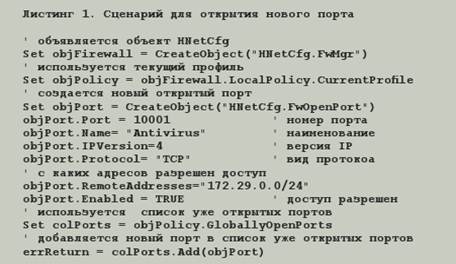

При работе с Windows Firewall через сценарии WSH обратите внимание на то, что этот объект не является WMI-классом, а СОМ-объектом из библиотеки HNetCfg (Home Networking Configuration), которая в свою очередь обеспечивает большинство функций межсетевого экрана.

Для обращения к библиотеке HNetCfg в нашем сценарии обязательно должна присутствовать строка:

Set objFirewall = CreateObject("HNetCfg.FwMgr")

Эта библиотека содержит ряд объектов:

ü LocalPolicy – этот объект определяет, использовать ли локальную политику межсетевого экрана (в оснастке Group Policy она называлась Standard) или же доменную политику (Domain).

ü Profile – объекты управляют профилем Windows Firewall и включают следующие свойства:

AuthorizedApplications – набор авторизованных приложений, к которым разрешено обращение снаружи. Этот список использует объект Profile.

CurrentProfile – свойство задает текущий профиль межсетевого экрана. Для установки этого значения используйте команду NetCfg.FwMgr.LocalPolicy.CurrentProfile.

CurrentProfileType –устанавливает тип профиля, который использует Windows Firewall. Может иметь значения: 0 (ноль), если используемый профиль является доменным, или 1, если это стандартный профиль.

ExceptionsNotAllowed – свойство указывает, разрешать ли использование исключений в Windows Firewall, может иметь значения TRUE или FALSE. Это необходимый элемент для любого профиля.

FirewallEnable – данное свойство определяет, должен ли быть включен межсетевой экран на машине, возможные значения TRUE или FALSE. Это свойство доступно через объект Profile.

GetProfileByType – позволяет получить тип профиля (Domain или Standard). Например, вызов HNetCfg.FwMgr.GetProfileByType для сценария, используемого в данной статье вернет 0 (Domain). Может использоваться только для объекта CurrentProfile.

GloballyOpenPorts – это список открытых портов для данного профиля. Данное свойство доступно через объект профиля.

IcmpSettings – свойство доступно только для чтения и определяет настройки по протоколу ICMP. Также доступно через свойства профиля.

NotificationsDisabled – определяет, отправлять ли пользователю уведомления, возможные значения TRUE или FALSE. Доступно через свойства профиля.

RemoteAdminSettings – разрешать или запрещать удаленное управление системой. Доступно через свойства профиля.

Services – набор служб (Services), содержащихся в профиле. Также доступно через свойства профиля.

Type – показывает тип профиля, доменный или стандартный (0 для доменного и 1 для стандартного). Доступно через свойства профиля.

Определившись с объектами, которые вы можете использовать при написании WSH-сценария, попробуйте открыть нужные порты на пользовательской машине. Отмечу, что сценарий использует тот же набор параметров, что и групповая политика Active Directory, с одной лишь разницей, что здесь есть возможность динамически задавать и изменять политику межсетевого экрана. Развернуть сценарий на удаленной машине можно, к примеру, отправив данный файл прикрепленным к письму или с помощью FTP. В любом случае вмешательство пользователя для установки сценария будет минимальным.

|

|

|

По аналогии для остальных портов вы сможете написать подобный сценарий. В приведенном примере указание версии протокола IP является необязательным, так как по умолчанию используется IP v4. Как видно из примера, сначала открывается порт, затем прописываются необходимые параметры, такие как вид транспортного протокола, подсеть, которой разрешен доступ и наименование. И в завершении все данные по новому порту добавляются в список уже открытых портов.

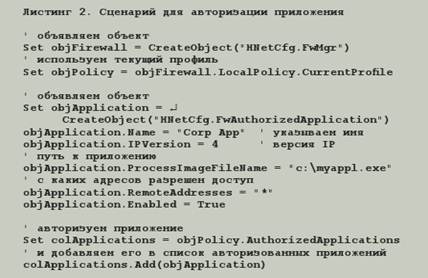

В продолжении темы приведу пример сценария, который разрешает доступ по сети к указанному приложению, то есть авторизовывает приложение. Как уже упоминалось выше, этот способ является не слишком безопасным, так как приложение может использовать различные порты, но иногда он более удобен, чем явное открытие портов. В следующем примере откроем доступ для приложения, находящегося по адресу c:\myapp.exe для всех узлов по протоколу IP версии 4.

|

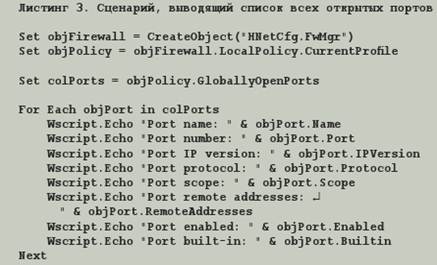

Иногда возникает необходимость в получении списка всех открытых портов, а также их свойств:

Эта информация вам пригодится, когда вы будете изучать состояния текущих правил межсетевого экрана и определять, какие порты необходимо открыть или закрыть.

Завершая тему персональных межсетевых экранов, отмечу, что по утверждениям представителей корпорации Microsoft, в следующей версии операционной системы Windows межсетевой экран будет двусторонним, то есть можно открывать/закрывать как входящие, так и исходящие соединения. Что ж, посмотрим, но думаю, подобное нововведение окажется весьма полезным, так как позволит еще больше защитить рабочие станции и пользователей.

Андрей Бирюков

2014-02-12

2014-02-12 1149

1149