Лабораторная работа №1

«Изучение методов повышения защищенности ОС Windows»

Цель работы

1. Изучение методов и средств защиты информации в операционной системе (ОС) Windows.

2. Получение практических навыков по аудиту ОС Windows.

3. Получение практических навыков по устранению уязвимостей ОС Windows.

Литература

Хорев П.Б. Методы и средства защиты информации в компьютерных системах / Учеб. пособие для студ. высш. учеб. заведений — М.: Издательский центр «Академия», 2005. — 256 с.

2. База технической информации Microsoft [Электронный ресурс]/ Micrsoft - Micrsoft, 2014 – Режим доступа: http://go.microsoft.com/fwlink/?LinkID=16478, свободный.

Приборы и материалы

ПК

ПО «Oracle VirtalBox»

Microsoft Baseline Security Analyze

Подготовка к работе

4.1. Изучить информацию по п.5.

4.2. Запустить ПК.

4.3. Получить у преподавателя параметры для BSA и для настройки парольной политики.

Описание работы и состав стенда.

Microsoft Baseline Security Analyzer (BSA)- программа, позволяющая проверить уровень безопасности установленной конфигурации операционной системы (ОС) Windows 2000, XP, Server 2003, Vista Server 2008. Также проверяется и ряд других приложений разработки Microsoft. Данное средство можно отнести к разряду систем анализа защищенности. Оно распространяется бесплатно и доступно для скачивания с web-сервера Microsoft.

В процессе работы BSA проверяет наличие обновлений безопасности операционной системы, офисного пакета Microsoft Office(для версий XP и более поздних), серверных приложений, таких как MS SQL Server, MS Exchange Server, Internet Information Server и т.д. Кроме того, проверяется ряд настроек, касающихся безопасности, например, действующая политика паролей.

Продукт не локализован, поэтому предлагается использовать англоязычную версию.

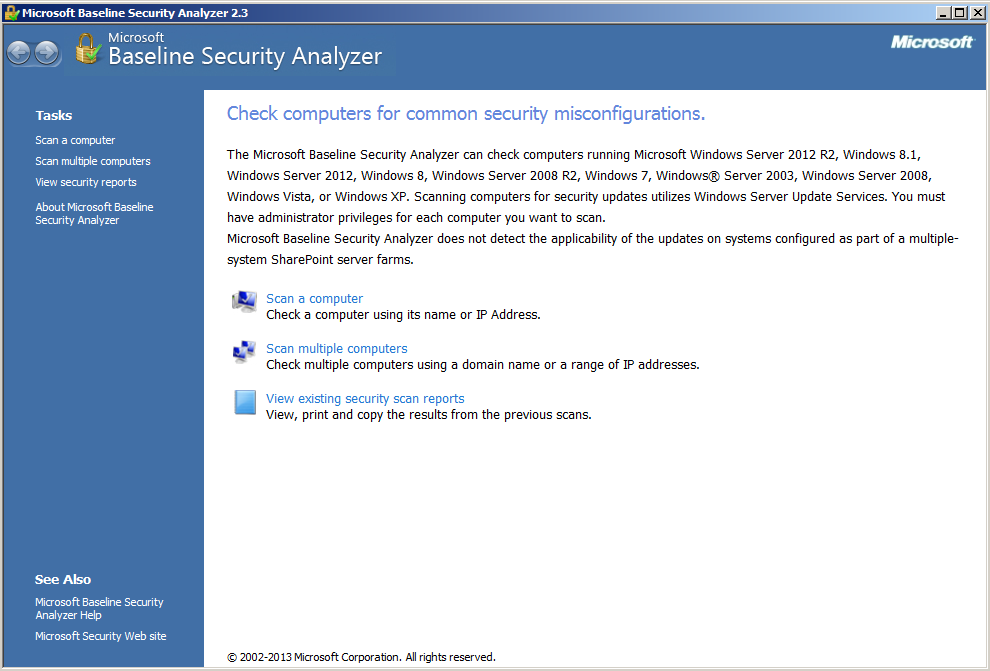

При запуске открывается окно, позволяющее выбрать объект проверки - один компьютер (выбирается по имени или ip-адресу), несколько (задаваемых диапазоном ip-адресов или доменным именем) или просмотреть ранее сделанные отчеты сканирования системы. При выборе сканирования отдельного компьютера по умолчанию подставляется имя локальной станции, но можно указать имя или ip-адрес другого компьютера.

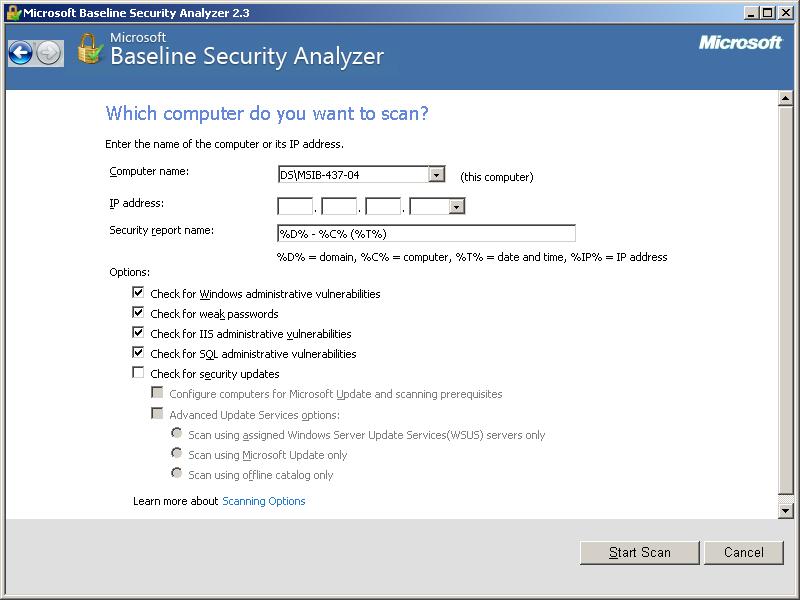

Можно задать перечень проверяемых параметров. На рис. 5.2 представлен выбор вариантов проверки:

· проверка на наличие уязвимостей Windows, вызванных некорректным администрированием;

· проверка на "слабые" пароли (пустые пароли, отсутствие ограничений на срок действия паролей и т.д.);

· проверка на наличие уязвимостей web-сервера IIS, вызванных некорректным администрированием;

· аналогичная проверка в отношении СУБД MS SQL Server;

· проверка на наличие обновлений безопасности.

Рис. 5.1. - Выбор задачи для сканирования

Рис. 5.2. - Задание параметров проверки

Перед началом работы программа обращается на сервер Microsoft для получения перечня обновлений для ОС и известных уязвимостей. Если на момент проведения проверки компьютер не подключен к Интернету, база уязвимостей не будет обновлена, программа об этом сообщит и дальнейшие проверки выполняться не будут. В подобных случаях придется отключить проверку обновлении безопасности (сбросив соответствующую галочку см. рис. 5.2). Но в таком случае результаты сканирования будут не адекватны

Для успешной проверки локальной системы необходимо, чтобы программа выполнялась от имени учетной записи с правами локального администратора. Иначе проверка не может быть проведена о чем будет выдано сообщение: "You do not have sufficient permissions to perform this command. Make sure that you are running as the local administrator or have opened the command prompt using the 'Run as administrator' option".

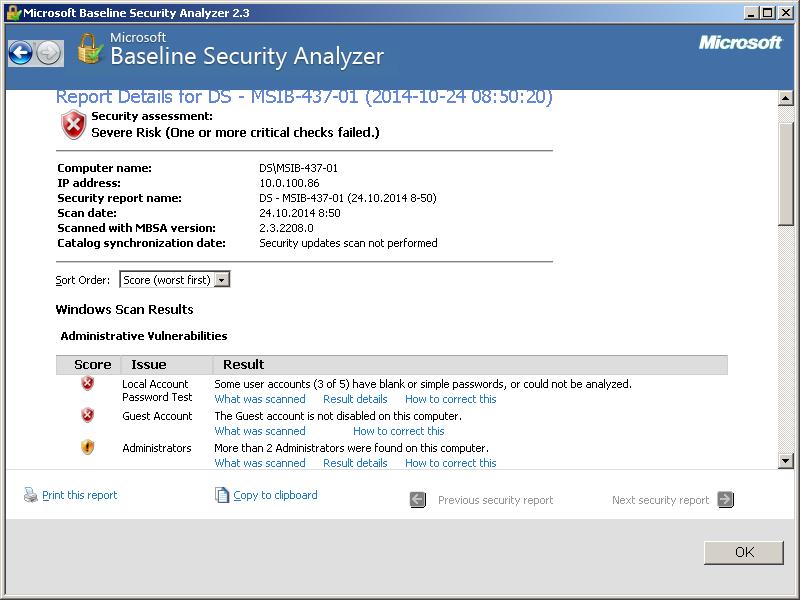

По результатам сканирования формируется отчет, в начале которого дается общая оценка уровня безопасности конфигурации проверяемого компьютера. В приведенном на рис. 5.3 примере уровень риска оценивается как "серьезный" (Severe risk).

Далее приводится перечень обнаруженных уязвимостей, разбитый на группы: результаты проверки установки обновлений, результаты проверки Windows и т.д. Надо отметить, что выпускаемые Microsoft обновления бывают различных типов:

Security updates - собственно обновления безопасности, как правило, посвященные исправлению одной уязвимости программного продукта;

Update rollups - набор исправлений безопасности, который позволяет одновременно исправить несколько уязвимостей. Это упрощает обслуживание процесса обновления программного обеспечения (ПО);

Рис. 5.3. - Заголовок отчета.

Service packs - набор исправлений, как связанных, так и несвязанных с безопасностью. Установка Service pack, как правило, исправляет все уязвимости, обнаруженные с момента выхода предыдущего Service pack, таким образом устанавливать промежуточные обновления уже не надо.

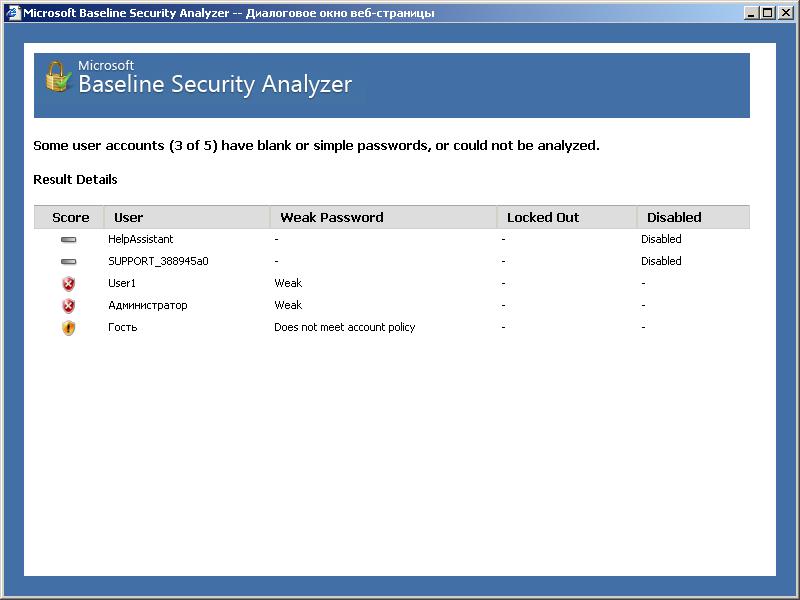

В описании рассматриваемого результата проверки (рис. 5.4) можно выбрать ссылку Result details и получить более подробное описание найденных проблем данной группы. При наличии подключения к Интернет, перейдя по приводимой в отчете ссылке, можно получить информацию об отсутствующем обновлении безопасности и скачать его из сети.

Нужно отметить, что установка обновлений для систем с высокими требованиями в области непрерывности работы, требует предварительной тщательной проверки совместимости обновлений с использующимися приложениями. Подобная проверка обычно производится на тестовых системах с близкой конфигурацией ПО. В то же время, для небольших организаций и пользователей домашних компьютеров такая проверка зачастую неосуществима. Поэтому надо быть готовым к тому, чтобы восстановить систему после неудачного обновления. Для современных ОС семейства Windows это можно сделать, например, используя специальные режимы загрузки ОС - безопасный режим или режим загрузки последней удачной конфигурации.

Также надо отметить еще одну особенность. На данный момент baseline security analyzer не существует в локализованной русскоязычной версии. И содержащиеся там ссылки на пакеты обновлений могут указывать на иные языковые версии, что может создать проблемы при обновлении локализованных продуктов.

Рис. 5.4. - Перечень неустановленных обновлений (по группам)

Рис. 5.5. - Уязвимости, связанные с администрированием операционной системы

Рис. 5.6. - Результаты проверки паролей

Аналогичным образом проводится работа по анализу других групп уязвимостей (рис. 5.5). Описывается уязвимость, указывается ее уровень критичности, даются рекомендации по исправлению. На рис. 5.6 представлено подробное описание результатов (ссылка result details) проверки паролей. Указывается, что 3 учетные записи имеют пустые или простые пароли.

Выполнение работы

6.1. Включите ПК.

6.2. Запустите VirtualBox.

6.3. Для сохранения результатов работы (отчета сканирования) подключите USB-носитель к виртуальной машине с ОС Windows 7 (см. Приложение 1).

6.4. Запустите виртуальную машину с ОС Windows 7. В запущенной виртуальной машине запустите программу BSA, после чего должна появиться стартовая страница сканера (см. рис 5.1).

6.5. Выберите задачу сканирования.

6.6. Проведите сканирование локального компьютера (см. рис. 5.2.) для этого потребуется некоторое время.

6.7. В результате программа выведет таблицу результатов тестирования по категориям.

6.8. Сохраните отчет на подключенный USB-носитель.

6.9. В отчете о выполнении работы укажите:

- какие проверки проводились;

- в какой области обнаружено наибольшее количество опасных уязвимостей;

- опишите наиболее серьезные уязвимости каждого типа, вошедшие в отчет.

6.10. Проведите анализ результатов - какие уязвимости можно устранить, какие - нельзя из-за особенностей конфигурации ПО или использования компьютера.

6.11. Обратите внимание на проверку учетных записей и их паролей.

6.12. Если в ходе проверки утилитой BSA были выявлены уязвимости связанные с управлением паролями пользователей, опишите пути их устранения.

6.13. Покажите результат сканирования преподавателю.

6.14. Приведите подробный разбор уязвимостей из Вашего отчета, которые укажет преподаватель.

6.15. По отчету приведите план Ваших действий для исправления замечаний.

6.16. По указанным преподавателем уязвимостям и соответствующим ссылкам в Вашем отчете найдите бюллетени уязвимостей на сайте Microsoft, если будет необходимо – переведите их. Выделите основные части бюллетеня и поясните как с ними работать. Что можно предпринять для устранения этих уязвимостей?

Содержание отчета

В отчете необходимо привести:

- формулировку цели и задания на выполнение работы;

- список ПО и оборудования;

- приложить распечатанный отчет;

- приложить описание уязвимостей, выданных преподавателем;

- информация по п.п. 6.9-6.10 и 6.14 – 6.16;

- выводы по защищенности, представленной ОС (соотношение критических уязвимостей к количеству остальных замечаний).

Контрольные вопросы

1. Что необходимо для адекватной работы сканера BSA?

2. Что рекомендуется сделать с учетной записью «Гость»?

3. Какие категории проверяются с помощью BSA?

4. Что входит в категорию отчета Security Update?

5. Что входит в категорию отчета Windows Scan?

6. Что входит в категорию отчета Desktop Application?

7. Что входит в категорию отчета SQL Server?

8. Какое ПО, кроме самой ОС, сканирует BSA?

9. Какие механизмы защиты, встроенные в ОС Windows, вы можете назвать?

10. Для чего нужно обращение сканера к серверам обновлений Microsoft?

11. Что нужно сделать для закрытия уязвимости?

12. Что такое уязвимость? По отчету приведите примеры уязвимостей системного и прикладного ПО.

2017-12-14

2017-12-14 792

792