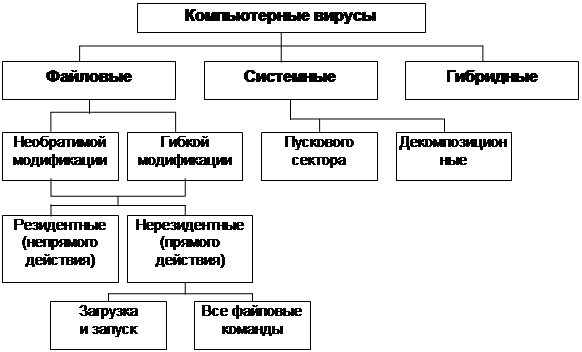

Рис.2.1. Классификация компьютерных вирусов

Структура и классификация компьютерных вирусов

К настоящему времени имеется достаточное количество фактов, позволяющих провести анализ структуры и классификацию компьютерных вирусов.

Вирусы (к которым не относятся программы типа “троянский конь”) состоят, по крайней мере, из двух функционально разделенных компонентов. Один из них отвечает за размножение, а другой – за нанесение ущерба.

Компонент, ответственный за размножение, реализует все те функции, которые необходимы для распространения вируса, в частности поиск неинфицированных программ, внесение в них изменений, внедрение в оперативную память и, наконец, выполнение маскировочных мероприятий.

Компонент, реализующий нанесение ущерба, вступает в действие, как правило, после завершения работы той части вируса, которая отвечает за размножение. Почти всегда для этого компонента четко определяются условия начала его работы (пуска) и предусматривается их проверка при каждой активизации вируса. Если эти условия не соблюдены, то работа данного компонента прекращается и не происходит ничего, что могло бы броситься в глаза. Это объясняет, почему вирусные инфекции очень часто могут оставаться незамеченными на протяжении длительного времени. Вирус “спит”, пока не наступит определенный момент.

Если же указанные условия соблюдаются, то вступает в действие компонент, выполняющий разрушительную функцию. Последствия при этом могут быть разными: от невинных эффектов на экране, необъяснимых нарушений работы операционной системы до полной потери всех данных на жестких дисках или на дискетах. Довольно часто происходит весьма сложное искажение данных так, что ущерб в полной мере можно обнаружить только по истечении значительного времени.

Все вирусы с технической точки зрения делятся на две большие группы, отличающиеся друг от друга по объекту внедрения: 1) файловые и 2) системные (рис.2.1).

Файловые вирусы составляют наиболее многочисленную группу и, в свою очередь, разделяются по способу воздействия на две подгруппы: вирусы необратимой модификации и вирусы гибкой модификации.

Вирусы необратимой модификации разрушают программы (файлы), благодаря своему механизму размножения, в результате чего начало программы сразу же заменяется машинным кодом вируса. Измененные программы становятся неработоспособными после воздействия на них, и поэтому данный тип вирусов быстро обнаруживается и его возможности по распространению и нанесению ущерба ограничены.

Вирусы гибкой модификации, называемые также прикрепляющимися вирусами, более опасны, поскольку их присутствие в системе обнаружить нелегко. Такие вирусы “повисают” на программах и, несмотря на произведенные изменения, способны восстановить прежний вид этих программ непосредственно перед их пуском. Обычно заражение вирусом можно обнаружить только путем сравнения размеров файла с оригиналом.

По способу использования оперативной памяти файловые вирусы подразделяются на резидентные (размещаемые в памяти резидентно) и нерезидентные (удаляются из памяти вместе с выгружаемой инфицированной программой). В специальной терминологии резидентные вирусы называются вирусами непрямого действия, а нерезидентные – вирусами прямого действия.

|

Большинство файловых вирусов при вызове зараженных ими программ резидентно инсталлируются в оперативную память, благодаря чему они в той или иной степени могут контролировать систему и, таким образом, эффективно распространяться. Передача инфекции происходит не прямым способом, т.е. не в момент загрузки зараженной программы, а в результате последующего функционирования системы, например, при последовательной загрузке еще не зараженных программ. Большинство представителей этого подвида вирусов заражают программы только при выполнении определенных команд ОС, связанных с загрузкой и запуском программ, в момент обращения к этим командам. Однако некоторые вирусы обладают более совершенным механизмом, способным распространять инфекцию при выполнении всего перечня файловых команд, осуществляющих открытие, закрытие, копирование и перенос файлов. Поэтому простая проверка программных файлов (путем их открытия для просмотра) на предмет инфекции в этом случае принесет больше вреда, чем пользы.

Другой подвид файловых вирусов (прямого действия) не остается в оперативной памяти резидентно, а только лишь при запуске инфицированной программы такой вирус начинает искать другие программы и пытается их заразить. В этом случае при загрузке неинфицированной программы не происходит ни ее заражения, ни дальнейшего распространения инфекции.

Системные (бутовые) вирусы работают на более глубоком уровне, внедряясь в дисковую структуру ОС, связанную с базовыми функциями ввода/вывода информации и запуска компьютера, затрагивающими пусковые (Boot)-секторы.

Активизация такого типа вируса, в отличие от других, происходит только при запуске (перезапуске) компьютера с зараженного диска, после чего вирус резидентно инсталлируется в оперативной памяти и начинает манипулировать пусковым сектором (загрузчиком) и другими элементами дисковой структуры. Распространение инфекции происходит при обращении ОС к другим дискам.

Обнаружить такой вирус и освободиться от него весьма трудно. Это объясняется, в первую очередь, тем, что он попадает в оперативную память в процессе запуска компьютера, т.е. еще до того, как сможет заработать какая-либо антивирусная программа. Единственная возможность обнаружить инфекцию заключается в проверке оперативной памяти сразу же после загрузки. При обнаружении вируса компьютер следует немедленно выключить и загрузить с неинфицированного диска.

В зависимости от конечного объекта внедрения различают два подтипа системных вирусов: вирусы пускового сектора и декомпозиционные вирусы. Разница между ними заключается лишь в том, что вирус пускового сектора “оккупирует” пусковой сектор системного диска, а декомпозиционный вирус проникает в первый (пусковой) сегмент логического несистемного диска. Дальнейшее описание будет сосредоточено на вирусе пускового сектора, являющегося наиболее сложным и эффективным.

Вирусы пускового сектора появились совсем недавно. Вообще раньше считалось, что создать такой, более или менее функционирующий вирус нельзя, поскольку размер пускового сектора ограничен и там почти невозможно разместить какую-либо действующую программу вместе с пусковой записью. Однако по мере развития техники программирования был изобретен механизм, благодаря которому эту задачу удалось решить другим путем.

Детальный механизм работы вируса пускового сектора заключается в том, что сам вирус размещается в первом (пусковом) секторе, заменяя пусковую запись своим кодом. Оригинал же пусковой записи он копирует на свободное место на диске. При загрузке ОС загрузчик размещает вирус в оперативной памяти. Данный механизм позволяет создавать вирусы этого типа, сложные по структуре и значительно превышающие по размеру пусковой сектор. В этом случае вирус компонуется из двух частей: загрузочной, ограниченной по размеру для размещения в пусковом секторе, и функциональной, размещаемой на свободном дисковом пространстве. После того, как загрузочная часть, попав в оперативную память, берет на себя управление, она находит на диске и загружает в память функциональную часть, затем происходит загрузка пусковой записи.

Необходимо особо отметить, что вирус пускового сектора может распространяться не только через системный диск. “Гениальность” описанного выше механизма заключается в том, что пусковой сектор имеется на любом диске единственно, что не все они содержат пусковую запись. Если же пользователь по ошибке попытается запустить компьютер с несистемного (не имеющего пусковой записи) диска, инфицированного вирусом пускового сектора, то компьютер выдаст на экран монитора сообщение об ошибке и попросит сменить диск. Однако считывание пускового сектора происходит в любом случае и, если он содержит вирус, то последний немедленно попадает в оперативную память. После устранения ошибки и смены диска компьютер оказывается зараженным. Существует, правда, простой способ защиты от попадания вирусов пускового сектора с несистемных дисков: после ошибочной попытки запуска необходимо произвести полную перезагрузку компьютера, т.е. очистить оперативную память.

Воздействие системных вирусов чаще всего носит исключительно разрушительный характер. Например, механизм действия известного вируса “disk-killer” (разрушитель дисков) основан на последовательном преобразовании двоичных записей дорожек с помощью функции XOR, после чего содержание файлов (частей файлов), использующих преобразованные дорожки, превращается в бессмыслицу.

В заключение следует отметить, что в последнее время появились сообщения о достижении существенного прогресса в реализации концепции гибридных “диверсионных программ”, сочетающих в себе преимущества файлового и системного вирусов. Внешне такая “диверсионная программа” ведет себя как файловый вирус. Однако после его обнаружения и удаления (повторной инсталляции) зараженных файлов он вновь распространяется по диску, инфицируя файлы из оперативной памяти, куда он попадет с пускового сектора (сегмента).

Все вирусы различаются способом размещения, методом распространения в вычислительной среде, способом активизации, характером наносимого ущерба [5, 7, 8, 28, 30, 64 и др.].

Компьютерный вирус может находиться в операционной среде, где он сцепляется с программами, расположенными в системной части накопителя на гибком или жестком магнитном диске. Его внутренние поля могут располагаться в структуре файлов типа EXE – в области между таблицей адресов и загрузочным модулем программы или в свободной памяти файла за программой, в библиотеках компиляторов (наиболее эффективный вариант размещения вируса, поскольку он при этом может автоматически внедряться в любую программу, составляемую компилятором), в сетевом драйвере, в “плохих” или специальных секторах на диске, в постоянном запоминающем устройстве (ПЗУ) в качестве программно-технической закладки.

Компьютерный вирус может распространяться транзитно или резидентно. В первом случае, находясь в оперативном запоминающем устройстве (ОЗУ) компьютера, вирус дописывает себя в другие программы, хранимые на диске. Во втором случае вирус, введенный в память ЭВМ (в часть, где находятся программы ОС), при обращениях к ОС “заражает” программы (диски), вызываемые на выполнение.

Активизироваться вирус может с момента внедрения в средства вычислительной техники, по наступлении определенного события (дата, заданное число обращений к зараженной программе) и случайно (по показанию датчика случайных чисел, содержащегося в вирусе).

Среди вирусов есть такие, которые не создают серьезных помех работе средств вычислительной техники, вызывают нарушения, поддающиеся исправлению, и производят необратимые изменения и разрушения. Наибольшую опасность представляют вирусы, имеющие деструктивную функцию. Эти вирусы наносят следующие виды ущерба вычислительным средствам: 1) изменение данных в файлах, изменение назначенного магнитного диска, в результате чего данные записываются на другой диск. Например, данные могут быть направлены на квазидиск в ОС и потеряны после выключения ЭВМ; 2) уничтожение специальных файлов, содержащих выполняемые программы и данные; 3) уничтожение информации форматированием диска или отдельных треков на нем; 4) уничтожение каталога диска; 5) уничтожение (выключение) программ, постоянно находящихся в ОС; 6) нарушение работоспособности ОС, при которой она не воспринимает внешних воздействий и требует полной загрузки.

2.3.4. Дальнейшее развитие “вирусной технологии”

Появление компьютерных вирусов дало сильный толчок процессу разработки методов и развития технологии борьбы с ними, и успехи в этой области очевидны и несомненны. Однако по мере разработки антивирусных средств шли интенсивные изыскания и в направлении совершенствования “диверсионных программ”. В результате была разработана технология “стелз-вируса”, или вируса-невидимки по аналогии с термином стелз-бомбардировщик (stealth-bomber).

Идея, положенная в основу технологии “стелз-вируса”, заключается в устранении основного признака, выдающего наличие вируса в системе (на диске), – размера файла. Это достигается введением в вирус механизма воздействия на атрибуты файла, а именно на атрибут его размера. Внедрившись в файл и увеличив его размеры, вирус переписывает значение атрибута размера файла, устанавливая его первоначальное значение. Таким образом, при простой проверке файлов наличие вируса-невидимки обнаружить не удается. Для этого требуется сложная процедура суммирования размеров всех находящихся на диске файлов и файловых структур с фактическим свободным пространством и последующее сравнение полученной величины с объемом диска.

В настоящее время появилась новая разновидность “диверсионных программ”, предназначенная для поражения компьютеров, работающих в сетях. Это саморазмножающаяся и медленно распространяющаяся сложная программа, которая по аналогии с крылатой ракетой (cruise missile) получила экзотическое название “круизный вирус” (cruise virus).

Первой важнейшей отличительной особенностью данной “диверсионной программы” является то, что она попадает в компьютеры через сети. С точки зрения концепций создания “диверсионных программ” такой подход считается самым перспективным, поскольку развитие информационных технологий идет в направлении объединения СВТ в сети. В ближайшем будущем отдельно работающие компьютеры будут редким исключением. Что же касается, например, даже простых задач управления, то для их решения уже на нынешнем этапе необходимо в обязательном порядке создавать распределенные информационно-вычислительные архитектуры.

Во-вторых, “круизный вирус” предназначен для осуществления диверсий не вообще в информационной системе, а только в конкретном, четко выбранном компьютере. При этом его даже не обязательно непосредственно внедрять в сеть, к которой подключен компьютер-цель. Подобные “диверсионные программы” проектируются таким образом, что они могут существовать незамеченными сколько угодно времени до тех пор, пока не достигнут своей цели. Это означает, что “круизному вирусу” необходимо лишь дать возможность попасть в информационное сообщество, например во время общественного форума, “прикрепленным” к сервисной программе, распространяемой на встрече пользователей какой-либо системы.

Мир компьютерных специалистов отличается чрезвычайно тесными контактами и самым активным обменом информацией и программным обеспечением. Совершенно естественным считается использование служебных средств вычислительной техники для копирования игровых программ или печатания личных писем. Более того, в некоторых странах на фирмах и в учреждениях разрешается работать со служебной информацией дома на личном персональном компьютере. Так, старшим офицерам Главного штаба Вооруженных сил Швейцарии в ряде случаев даже разрешается работать дома с секретной информацией. Все это, несомненно, повышает вероятность того, что “выпущенный на волю” вирус в конце концов достигнет своей цели, даже если он первоначально и не попадет в выбранное для проникновения учреждение или ведомство.

Приведенный выше анализ свидетельствует о широких возможностях по применению компьютерных вирусов для противодействия в информационной сфере, в том числе и в военных целях. Есть основания полагать, что в ряде стран ведутся серьезные изыскательские работы в этом направлении. Так, например, в США в 1990 году Центром по радиоэлектронному противодействию сухопутных войск был проведен отбор опытных специалистов по компьютерным вирусам, а также хорошо знающих системы защиты автоматизированных информационных систем и методы их преодоления. Кроме того, Центр организовал конкурс среди компьютерных фирм США на проведение научно-исследовательских работ по изучению возможностей вывода из строя систем управления оружием противника путем внедрения в них “диверсионных программ”.

По взглядам экспертов министерства обороны США, существует принципиальная возможность внедрения компьютерных вирусов в системы управления противником путем передачи их машинного кода через радиосигналы. Особенно привлекателен такой метод для внедрения “диверсионных программ” в автоматизированные комплексы обеспечения работы средств ПВО и систем управления боем. При этом также исследуется возможность создания вируса-камикадзе, который мог бы самоуничтожаться после осуществления диверсионного акта. Это позволило бы, во-первых, провести реальные испытания таких “диверсионных программ” в условиях мирного времени, а во-вторых, исключить попадание в руки противника содержания этих программ.

Наряду с таким экстраординарным методом внедрения прорабатываются и другие, более традиционные направления, и в первую очередь использование для этих целей агентурного проникновения. Учитывая характер и перспективность всех этих работ, предпринимаются меры по сохранению в тайне масштабов исследований и их результатов.

3. НаправлениЯ, методы и средства обеспеЧениЯ

информационной безопасности

3.1. Основные направления

обеспечения информационной безопасности

К основным аспектам проблемы обеспечения информационной безопасности относятся [63]: 1) защита государственной тайны, т.е. секретной и другой конфиденциальной информации, являющейся собственностью государства, от всех видов несанкционированного доступа, манипулирования и уничтожения; 2) защита прав граждан на владение, распоряжение и управление принадлежащей им информацией; 3) защита прав предпринимателей при осуществлении ими коммерческой деятельности; 4) защита конституционных прав граждан на тайну переписки, переговоров, личную тайну; 5) защита технических и программных средств от ошибочных действий персонала и техногенных воздействий, а также стихийных бедствий и иных обстоятельств с целью сохранения возможности управления процессом обработки.

В настоящее время в проблеме защиты информационного ресурса существует два направления, различающихся по характеру общественных отношений и форме организации. Это, во-первых, защита государственного информационного ресурса и, во-вторых, защита информации независимого сектора экономики (обеспечение информационной безопасности в организациях).

Функционально государственная система информационной безопасности должна в полной мере обеспечивать решение следующих задач: 1) разработку общей технической политики и концепций обеспечения безопасности информации; 2) разработку законодательно-правового обеспечения проблемы, участие в подготовке законодательных актов в смежных областях; 3) координацию деятельности органов государственного управления по отдельным направлениям защиты информации; 4) разработку нормативно-технических и организационно-распорядительных документов; 5) сертификацию технических и программных средств по требованиям безопасности; 6) лицензирование деятельности по оказанию услуг в сфере безопасности информации; 7) надзор (контроль); 8) подготовку кадров; 9) финансирование важнейших научно-исследовательских и опытно-конструкторских работ; 10) страхование; 11) информационное обеспечение.

Формирование облика системы обеспечения информационной безопасности является сложной задачей. Ее решение зависит от таких факторов, как научный потенциал страны, степень внедрения средств информатизации в жизнь общества и экономику, развитие производственной базы, ориентация потребителя и, в первую очередь, вооруженных сил и государственных структур на приобретение отечественных средств вычислительной техники или на закупку их по импорту, общая культура общества и, наконец, традиции и нормы поведения субъектов правоотношений.

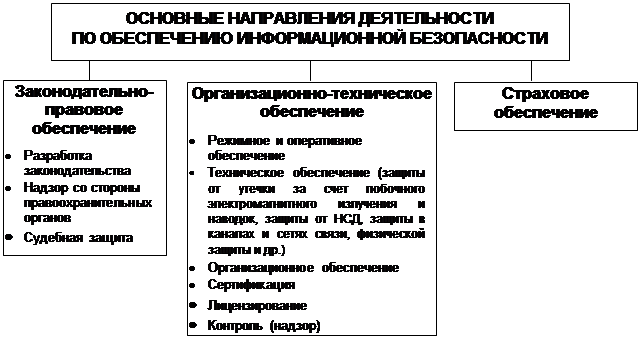

Основными направлениями деятельности по обеспечению информационной безопасности в организациях являются (рис.3.1):

|

Рис.3.1. Основные направления деятельности

по обеспечению информационной безопасности

1) законодательно-правовое обеспечение, представляющее собой взаимоувязанный комплекс законодательных и иных правовых актов, устанавливающих правовой статус субъектов правоотношений, субъектов и объектов защиты, методы, формы и способы защиты и их правовой статус. Следует особо отметить необходимость законодательно-правового обеспечения таких важных аспектов деятельности системы защиты, как сертификация и лицензирование. Система законодательных актов и разработанных на их базе нормативных и организационно-распорядительных документов должна обеспечивать организацию эффективного надзора за их исполнением со стороны правоохранительных органов и реализацию мер судебной защиты;

2) организационно-техническое обеспечение, которое представляет собой комплекс координируемых мероприятий и технических мер, реализующих практические механизмы защиты. Условно эти мероприятия подразделяются на системообразующие и надзорные (контрольные). Особенностью надзорных мероприятий является необходимость создания независимого, внеотраслевого надзора за защитой и уровнем безопасности информации;

3) страховое обеспечение, предназначенное для защиты собственника информации или средств информатизации как от традиционных угроз (кражи, стихийные бедствия), так и от угроз, возникающих вследствие информатизации (утечки информации, хищения, модификация, уничтожение, отказы в обслуживании и др.).

3.2. Классификация методов и средств

обеспечения информационной безопасности

Все мероприятия по обеспечению информационной безопасности должны привести к достижению следующих целей: 1) предупреждение появления угроз информации; 2) выявление возможных направлений и степени нарастания опасности нарушения ИБ; 3) обнаружение реальных фактов нарушения ИБ; 4) пресечение разглашения, утечки и несанкционированного доступа к информации, нарушения ее целостности и потери; 5) ликвидацию или снижение уровня ущерба от нарушения ИБ и ее использования злоумышленниками.

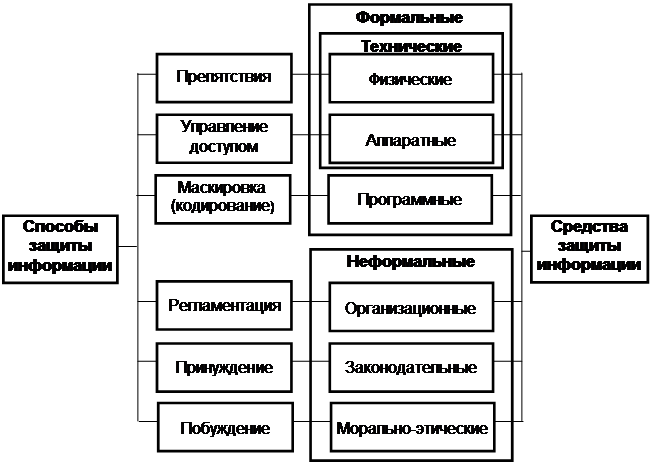

Рассмотрим основные способы защиты информации (рис.3.2).

Препятствия физически преграждают злоумышленнику путь к защищаемой информации.

Управление доступом – способ защиты информации регулированием использования всех ресурсов систем (технические, программные средства, элементы баз данных). Предполагается, что в системе обработки данных установлены четкие и однозначные регламенты работы для пользователей, технического персонала программных средств, элементов баз данных и носителей информации.

В системе обработки данных должны быть регламентированы дни недели и время суток, в которые разрешена работа пользователям и персоналу системы. В дни работы персонала должен быть определен перечень ресурсов системы, к которым разрешен доступ и порядок доступа к ним. Необходимо иметь список лиц, которым предоставлено право на использование технических средств, программ и функциональных задач. Для элементов баз данных указываются список пользователей, имеющих право доступа, и перечень разрешенных процедур. Для носителей информации строго определяются место постоянного хранения, список лиц, имеющих право получать их, и перечень программ, которым разрешено обращаться к носителям.

|

2013-12-31

2013-12-31 1085

1085