Анализаторы протоколов являются отдельным классом программного обеспечения, хотя они, по сути, есть часть сетевых мониторов. В каждый монитор встроено как минимум несколько анализаторов протоколов. Зачем же тогда их применять, если можно реализовать более достойную систему на сетевых мониторах? Во-первых, устанавливать мощный монитор не всегда целесообразно, а во-вторых, далеко не каждая организация может позволить себе приобрести его за тысячи долларов. Иногда встает вопрос о том, не будет ли монитор сам по себе дороже той информации, защиту которой он призван обеспечить? Вот в таких (или подобных) случаях и применяются анализаторы протоколов в чистом виде. Роль их схожа с ролью мониторов.

Сетевой адаптер каждого компьютера в сети Ethernet, как правило, "слышит" все, о чем "толкуют" между собой его соседи по сегменту этой сети. Но обрабатывает и помещает в свою локальную память он только те порции (так называемые кадры) данных, которые содержат уникальный адрес, присвоенный ему в сети. В дополнение к этому подавляющее большинство современных Ethernet-адаптеров допускают функционирование в особом режиме, называемом беспорядочным (promiscuous), при использовании которого адаптер копирует в локальную память компьютера все без исключения передаваемые по сети кадры данных. Специализированные программы, переводящие сетевой адаптер в беспорядочный режим и собирающие весь трафик сети для последующего анализа, называются анализаторами протоколов.

Последние широко применяются администраторами сетей для осуществления контроля за работой этих сетей. К сожалению, анализаторы протоколов используются и злоумышленниками, которые с их помощью могут наладить перехват чужих паролей и другой конфиденциальной информации.

Надо отметить, что анализаторы протоколов представляют серьезную опасность. Установить анализатор протоколов мог посторонний человек, который проник в сеть извне (например, если сеть имеет выход в Internet). Но это могло быть и делом рук "доморощенного" злоумышленника, имеющего легальный доступ к сети. В любом случае, к сложившейся ситуации следует отнестись со всей серьезностью. Специалисты в области компьютерной безопасности относят атаки на компьютеры при помощи анализаторов протоколов к так называемым атакам второго уровня. Это означает, что компьютерный взломщик уже сумел проникнуть сквозь защитные барьеры сети и теперь стремится развить свой успех. При помощи анализатора протоколов он может попытаться перехватить регистрационные имена и пароли пользователей, их секретные финансовые данные (например, номера кредитных карточек) и конфиденциальные сообщения (к примеру, электронную почту). Имея в своем распоряжении достаточные ресурсы, компьютерный взломщик в принципе может перехватывать всю информацию, передаваемую по сети.

Анализаторы протоколов существуют для любой платформы. Но даже если окажется, что для какой-то платформы анализатор протоколов пока еще не написан, с угрозой, которую представляет атака на компьютерную систему при помощи анализатора протоколов, по-прежнему приходится считаться. Дело в том, что анализаторы протоколов подвергают анализу не конкретный компьютер, а протоколы. Поэтому анализатор протоколов может быть инсталлирован в любой сегмент сети и оттуда осуществлять перехват сетевого трафика, который в результате широковещательных передач попадает в каждый компьютер, подключенный к сети.

Наиболее частыми целями атак компьютерных взломщиков, которые те осуществляют посредством использования анализаторов протоколов, являются университеты. Хотя бы из-за огромного количества различных регистрационных имен и паролей, которые могут быть украдены в ходе такой атаки. Использование анализатора протоколов на практике не является такой уж легкой задачей, как это может показаться. Чтобы добиться пользы от анализатора протоколов, компьютерный взломщик должен обладать достаточными знаниями в области сетевых технологий. Просто установить и запустить анализатор протоколов на исполнение нельзя, поскольку даже в небольшой локальной сети из пяти компьютеров за час трафик составляет тысячи и тысячи пакетов. И следовательно, за короткое время выходные данные анализатора протоколов заполнят доступную память "под завязку". Поэтому компьютерный взломщик обычно настраивает анализатор протоколов так, чтобы он перехватывал только первые 200-300 байт каждого пакета, передаваемого по сети. Обычно именно в заголовке пакета размещается информация о регистрационном имени и пароле пользователя, которые, как правило, больше всего интересуют взломщика. Тем не менее, если в распоряжении взломщика достаточно пространства на жестком диске, то увеличение объема перехватываемого им трафика пойдет ему только на пользу и позволит дополнительно узнать много интересного.

В руках сетевого администратора анализатор протоколов является весьма полезным инструментом, который помогает ему находить и устранять неисправности, избавляться от узких мест, снижающих пропускную способность сети, и своевременно обнаруживать проникновение в нее компьютерных взломщиков. А как уберечься от злоумышленников? Посоветовать можно следующее. Вообще, эти советы относятся не только к анализаторам, но и к мониторам. Во-первых, попытаться обзавестись сетевым адаптером, который принципиально не может функционировать в беспорядочном режиме. Такие адаптеры в природе существуют. Некоторые из них не поддерживают беспорядочный режим на аппаратном уровне (таких меньшинство), а остальные просто снабжаются спецдрайвером, который не допускает работу в беспорядочном режиме, хотя этот режим и реализован аппаратно. Чтобы отыскать адаптер, не имеющий беспорядочного режима, достаточно связаться со службой технической поддержки любой компании, торгующей анализаторами протоколов, и выяснить, с какими адаптерами их программные пакеты не работают. Во-вторых, учитывая, что спецификация РС99, подготовленная в недрах корпораций Microsoft и Intel, требует безусловного наличия в сетевой карте беспорядочного режима, приобрести современный сетевой интеллектуальный коммутатор, который буферизует передаваемое по сети сообщение в памяти и отправляет его по мере возможности точно по адресу. Тем самым надобность в "прослушивании" адаптером всего трафика для того, чтобы выуживать из него сообщения, адресатом которых является данный компьютер, отпадает. В-третьих, не допускать несанкционированного внедрения анализаторов протоколов на компьютеры сети. Здесь следует применять средства из арсенала, который используется для борьбы с программными закладками и в частности - с троянскими программами (установка брандмауэров) В-четвертых, шифровать весь трафик сети. Имеется широкий спектр программных пакетов, которые позволяют делать это достаточно эффективно и надежно. Например, возможность шифрования почтовых паролей предоставляется надстройкой над почтовым протоколом POP (Post Office Protocol) - протоколом APOP (Authentication POP). При работе с APOP по сети каждый раз передается новая шифрованная комбинация, которая не позволяет злоумышленнику извлечь какую-либо практическую пользу из информации, перехваченной с помощью анализатора протоколов. Проблема только в том, что сегодня не все почтовые серверы и клиенты поддерживают APOP.

Другой продукт под названием Secure Shell, или сокращенно - SSL, был изначально разработан легендарной финской компанией SSH Communications Security (http://www.ssh.fi) и в настоящее время имеет множество реализаций, доступных бесплатно через Internet. SSL представляет собой защищенный протокол для осуществления безопасной передачи сообщений по компьютерной сети с помощью шифрования.

Особую известность приобрели программные пакеты, предназначенные для защиты передаваемых по сети данных путем шифрования и объединенные присутствием в их названии аббревиатуры PGP, что означает Pretty Good Privacy.

Примечательно, что в семействе протокольных анализаторов есть достойные отечественные разработки. Яркий пример – многофункциональный анализатор Observer (разработка компании “ProLAN”).

Рис. 5. Интерфейс русского анализатора Observer.

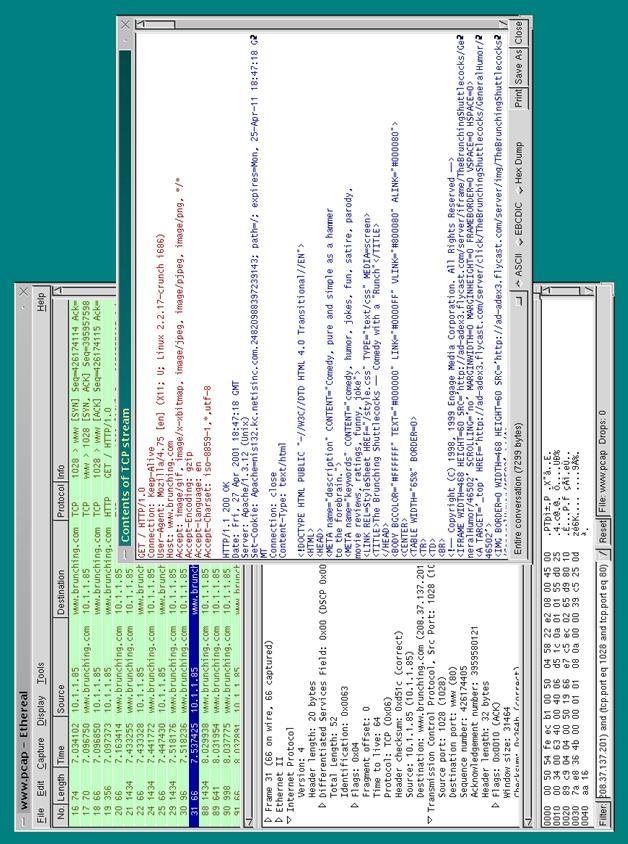

Но, как правило, большинство анализаторов имеют куда более простой интерфейс и меньшее количество функций. Например, программа Ethereal.

Рис. 6. Интерфейс зарубежного анализатора Ethereal.

ЗАКЛЮЧЕНИЕ

Сетевые мониторы, как и анализаторы протоколов, представляют собой мощное и эффективное средство администрирования компьютерных сетей, так как позволяют с большой точностью оценить многие параметры работы сети, такие как скорости прохождения сигналов, участки скопления коллизий и т.д. Однако главная их задача, с которой они успешно справляются – это выявление атак на компьютерные сети и оповещение администратора о них на основе анализа трафика. Вместе с тем, применение этих программных средств таит в себе потенциальную опасность, так как, ввиду того, что информация проходит через мониторы и анализаторы, может быть осуществлен несанкционированный съем этой информации. Системному администратору требуется уделять должное внимание защите своей сети и помнить о том, что комбинированная защита намного эффективнее. Следует внимательно относиться к выбору программного средства анализа трафика, исходя из реальной стоимости информации, которую предполагается охранять, вероятности вторжения, ценности информации для третьих лиц, наличие уже готовых защитных решений, возможности бюджета организации. Грамотный выбор решения будет способствовать уменьшению вероятности несанкционированного доступа и не будет слишком «тяжелым» в плане финансирования. Всегда следует помнить, что на сегодняшний день нет совершенного средства безопасности, и это относится, конечно же, к мониторам и анализаторам. Всегда следует помнить, что каким бы совершенным не был монитор, он окажется не готовым к новым видам угроз, распознавание которых в него не программировалось. Соответственно, следует не только грамотно спланировать защиту сетевой инфраструктуры предприятия, но и постоянно следить за обновлениями используемых программных продуктов.

ЛИТЕРАТУРА

1. Атака на Интернет. И.Д. Медведковский, П.В. Семьянов, Д.Г. Леонов. – 3-е изд., стер. – М.: ДМК, 2000

2. Microsoft Windows 2000. Справочник администратора. Серия «IT Professional» (пер. с англ.). У.Р. Станек. – М.: Издательско-торговый дом «Русская Редакция», 2002.

3. Networking Essentials. Э. Титтел, К. Хадсон, Дж.М. Стюарт. Пер. с англ. – СПб.: Издательство «Питер», 1999

4. Информация о брешах в программных продуктах взята из базы данных сервера SecurityLab (www.securitylab.ru)

5. Вычислительные сети. Теория и практика. http://network-journal.mpei.ac.ru/cgi-bin/main.pl?l=ru&n=3&pa=9&ar=1

6. Сетевой Анализ. Статья в 2-х частях. http://www.ru-board.com/new/article.php?sid=120

7. Электронный словарь телекоммуникационных терминов. http://europestar.ru/info/

8. Программно-аппаратные методы защиты от удаленных атак в сети Интернет. http://personal.primorye.ru/desperado/Xattack/7.2.htm

9. Безопасность в сетевом мониторе. Самоучитель по Windows XP. http://www.soft32.ru/literature.shtml?topic=windows&book=WinXP&page=Glava16/Index0.htm&subpage=Glava16/Index52.htm

10. Документация на монитор RealSecure. Предоставлена производителем в электронном виде по запросу.

11. Безопасность компьютерных систем. Анализаторы протоколов. http://kiev-security.org.ua/box/12/130.shtml

12. Интернет-сервер российского разработчика анализаторов – компании “ProLAN” http://www.prolan.ru/

2020-01-14

2020-01-14 234

234