Классы безопасности

"Критерии..." Министерства обороны США открыли путь к ранжированию информационных систем по степени доверия безопасности. В "Оранжевой книге" определяется четыре уровня доверия: D, C, B и A. Уровень D предназначен для систем, признанных неудовлетворительными. По мере перехода от уровня C к A к системам предъявляются все более жесткие требования. Уровни C и B подразделяются на классы (C1, C2, B1, B2, B3) с постепенным возрастанием степени доверия.

Всего имеется шесть классов безопасности - C1, C2, B1, B2, B3, A1. Чтобы в результате процедуры сертификации систему можно было отнести к некоторому классу, ее политика безопасности и уровень гарантированности должны удовлетворять заданным требованиям, из которых мы упомянем лишь важнейшие.

Класс C1:

Ø доверенная вычислительная база должна управлять доступом именованных пользователей к именованным объектам;

Ø пользователи должны идентифицировать себя, прежде чем выполнять какие-либо иные

действия, контролируемые доверенной вычислительной базой. Для аутентификации дол

жен использоваться какой-либо защитный механизм, например пароли. Аутентификационная информация должна быть защищена от несанкционированного доступа;

Ø доверенная вычислительная база должна поддерживать область для собственного выполнения, защищенную от внешних воздействий (в частности, от изменения команд и/или

данных) и от попыток слежения за ходом работы;

Ø должны быть в наличии аппаратные и/или программные средства, позволяющие периодически проверять корректность функционирования аппаратных и микропрограммных компонентов доверенной вычислительной базы;

Ø защитные механизмы должны быть протестированы на предмет соответствия их поведения системной документации. Тестирование должно подтвердить, что у неавторизованно

го пользователя нет очевидных способов обойти или разрушить средства защиты доверенной вычислительной базы;

Ø должны быть описаны подход к безопасности, используемый производителем, и применение этого подхода при реализации доверенной вычислительной базы.

Класс C2 (в дополнение к C1):

Ø права доступа должны гранулироваться с точностью до пользователя. Все объекты должны подвергаться контролю доступа;

Ø при выделении хранимого объекта из пула ресурсов доверенной вычислительной базы

необходимо ликвидировать все следы его использования;

Ø каждый пользователь системы должен уникальным образом идентифицироваться. Каждое

регистрируемое действие должно ассоциироваться с конкретным пользователем;

Ø доверенная вычислительная база должна создавать, поддерживать и защищать журнал регистрационной информации, относящейся к доступу к объектам, контролируемым базой;

Ø тестирование должно подтвердить отсутствие очевидных недостатков в механизмах изоляции ресурсов и защиты регистрационной информации.

Класс B1 (в дополнение к C2):

Ø доверенная вычислительная база должна управлять метками безопасности, ассоциируемыми с каждым субъектом и хранимым объектом;

Ø доверенная вычислительная база должна обеспечить реализацию принудительного управления доступом всех субъектов ко всем хранимым объектам;

Ø доверенная вычислительная база должна обеспечивать взаимную изоляцию процессов путем разделения их адресных пространств;

Ø группа специалистов, полностью понимающих реализацию доверенной вычислительной

базы, должна подвергнуть описание архитектуры, исходные и объектные коды тщательному анализу и тестированию;

Ø должна существовать неформальная или формальная модель политики безопасности, поддерживаемой доверенной вычислительной базой.

Класс B2 (в дополнение к B1):

Ø снабжаться метками должны все ресурсы системы (например, ПЗУ), прямо или косвенно

доступные субъектам;

Ø к доверенной вычислительной базе должен поддерживаться доверенный коммуникационный путь для пользователя, выполняющего операции начальной идентификации и аутентификации;

Ø должна быть предусмотрена возможность регистрации событий, связанных с организацией тайных каналов обмена с памятью;

Ø доверенная вычислительная база должна быть внутренне структурирована на хорошо

определенные, относительно независимые модули;

Ø системный архитектор должен тщательно проанализировать возможности организации

тайных каналов обмена с памятью и оценить максимальную пропускную способность каждого выявленного канала;

Ø должна быть продемонстрирована относительная устойчивость доверенной вычислительной базы к попыткам проникновения;

Ø модель политики безопасности должна быть формальной. Для доверенной вычислитель

ной базы должны существовать описательные спецификации верхнего уровня, точно и

полно определяющие ее интерфейс;

Ø в процессе разработки и сопровождения доверенной вычислительной базы должна использоваться система конфигурационного управления, обеспечивающая контроль изменений в описательных спецификациях верхнего уровня, иных архитектурных данных, реализационной документации, исходных текстах, работающей версии объектного кода, тестовых данных и документации;

Ø тесты должны подтверждать действенность мер по уменьшению пропускной способности

тайных каналов передачи информации.

Класс B3 (в дополнение к B2):

Ø для произвольного управления доступом должны обязательно использоваться списки

управления доступом с указанием разрешенных режимов;

Ø должна быть предусмотрена возможность регистрации появления или накопления событий, несущих угрозу политике безопасности системы. Администратор безопасности должен немедленно извещаться о попытках нарушения политики безопасности, а система, в случае продолжения попыток, должна пресекать их наименее болезненным способом;

Ø доверенная вычислительная база должна быть спроектирована и структурирована таким

образом, чтобы использовать полный и концептуально простой защитный механизм с

точно определенной семантикой;

Ø процедура анализа должна быть выполнена для временных тайных каналов;

Ø должна быть специфицирована роль администратора безопасности. Получить права администратора безопасности можно только после выполнения явных, протоколируемых

действий;

Ø должны существовать процедуры и/или механизмы, позволяющие произвести восстановление после сбоя или иного нарушения работы без ослабления защиты;

Ø должна быть продемонстрирована устойчивость доверенной вычислительной базы к попыткам проникновения.

Класс A1 (в дополнение к B3):

Ø тестирование должно продемонстрировать, что реализация доверенной вычислительной

базы соответствует формальным спецификациям верхнего уровня;

Ø помимо описательных, должны быть представлены формальные спецификации верхнего

уровня. Необходимо использовать современные методы формальной спецификации и верификации систем;

Ø механизм конфигурационного управления должен распространяться на весь жизненный

цикл и все компоненты системы, имеющие отношение к обеспечению безопасности;

Ø должно быть описано соответствие между формальными спецификациями верхнего уровня и исходными текстами.

Такова классификация, введенная в "Оранжевой книге". Коротко ее можно сформулировать так:

· уровень C - произвольное управление доступом;

· уровень B - принудительное управление доступом;

· уровень A - верифицируемая безопасность.

Публикация "Оранжевой книги" без всякого преувеличения стала эпохальным событием в области информационной безопасности. Появился общепризнанный понятийный базис, без которого даже обсуждение проблем ИБ было бы затруднительным.

Отметим, что огромный идейный потенциал "Оранжевой книги" пока во многом остается невостребованным. Прежде всего это касается концепции технологической гарантированности, охватывающей весь жизненный цикл системы - от выработки спецификаций до фазы эксплуатации.

Гостехкомиссия России ведет весьма активную нормотворческую деятельность, выпуская Руководящие документы (РД), играющие роль национальных оценочных стандартов в области информационной безопасности. В качестве стратегического направления Гостехкомиссия России выбрала ориентацию на "Общие критерии", что можно только приветствовать.

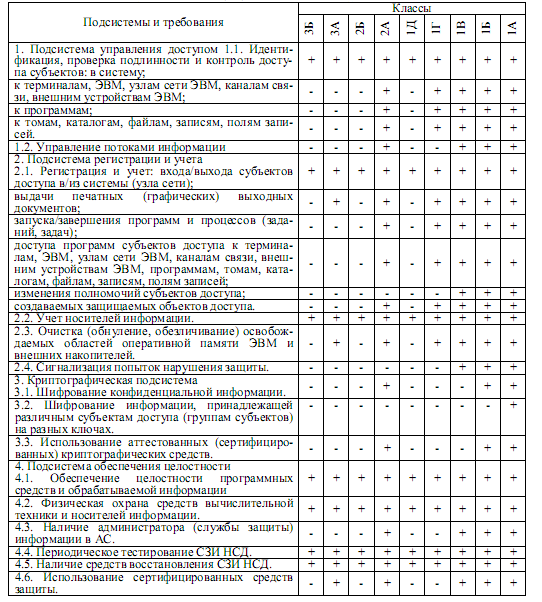

В своем обзоре мы рассмотрим два важных, хотя и не новых, Руководящих документа - Классификацию автоматизированных систем (АС) по уровню защищенности от несанкционированного доступа (НСД) и аналогичную Классификацию межсетевых экранов (МЭ).

Согласно первому из них, устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС.

В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС.

Третья группа классифицирует АС, в которых работает один пользователь, имеющий доступ ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса - 3Б и 3А.

Вторая группа классифицирует АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранящейся на носителях различного уровня конфиденциальности. Группа содержит два класса - 2Б и 2А.

Первая группа классифицирует многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности и не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А. Представим все перечисленные выше классы и их признаки в виде таблицы.

Требования к защищенности автоматизированных систем.

"-" нет требований к данному классу;

"+" есть требования к данному классу;

"СЗИ НСД" система защиты информации от несанкционированного доступа

По существу перед нами - минимум требований, которым необходимо следовать, чтобы обеспечить конфиденциальность информации. Целостность представлена отдельной подсистемой (номер 4), но непосредственно к интересующему нас предмету имеет отношение только пункт 4.1. Доступность (точнее, восстановление) предусмотрено только для самих средств защиты.

Переходя к рассмотрению второго РД Гостехкомиссии России - Классификации межсетевых экранов - укажем, что данный РД представляется нам принципиально важным, поскольку в нем идет речь не о целостном продукте или системе, а об отдельном сервисе безопасности, обеспечивающем межсетевое разграничение доступа.

Данный РД важен не столько содержанием, сколько самим фактом своего существования.

Основным критерием классификации МЭ служит протокольный уровень (в соответствии с эталонной семиуровневой моделью), на котором осуществляется фильтрация информации. Это понятно: чем выше уровень, тем больше информации на нем доступно и, следовательно, тем более тонкую и надежную фильтрацию можно реализовать.

Значительное внимание в РД уделено собственной безопасности служб обеспечения защиты и вопросам согласованного администрирования распределенных конфигураций.

2014-02-24

2014-02-24 1242

1242