Лекция 6. Методы и средства ЗИ ОТ шпионажа и диверсий

Контрольные вопросы

1. Приведите классификацию задач защиты информации в КС от случайных угроз.

2. Дайте общую характеристику дублирования информации в компьютерных системах.

3. В чем заключается преимущество использования технологии RAID?

4. Назовите пути повышения надежности и отказоустойчивости КС

5. Какие преимущества имеют адаптивные системы по сравнению с другими отказоустойчивыми системами?

6. Пo каким направлениям происходит оптимизация взаимодействия человека с КС?

7. Каким образом достигается блокировка ошибочных операций в компьютерных системах?

8. Чем достигается минимизация ущерба от аварий и стихийных бедствий?

Вопросы:

6.1. Система охраны объекта КС

6.2. Организация работ с конфиденциальной информацией и противодействие наблюдению в оптическом диапазоне

6.3. Противодействие подслушиванию и средства борьбы с закладными подслушивающими устройствами

6.4. Защита от злоумышленных действий обслуживающего персонала и пользователей

Литература:

1. Завгородний В.И. комплексная защита информации в компьютерных системах: Учебное пособие. – Логос, 201. – С.53-85.

При защите информации в КС от традиционного шпионажа и диверсий используются те же средства и методы защиты, что и для защиты других объектов, на которых не используются КС. Для защиты объектов КС от угроз данного класса должны быть решены следующие задачи:

- создание системы охраны объекта;

- организация работ с конфиденциальными информационными ресурсами на объекте КС;

- противодействие наблюдению;

- противодействие подслушиванию;

- защита от злоумышленных действий персонала.

Объект, на котором производятся работы с ценной конфиденциальной информацией, имеет, как правило, несколько рубежей защиты:

1) контролируемая территория;

2) здание;

3) помещение;

4) устройство, носитель информации;

5) программа;

От шпионажа и диверсий необходимо защищать первые четыре рубежа и обслуживающий персонал.

Система охраны объекта (СОО) КС создается с целью предотвращения несанкционированного проникновения на территорию и в помещения объекта посторонних лиц, обслуживающего персонала и пользователей.

Состав системы охраны зависит от охраняемого объекта. В общем случае СОО КС должна включать следующие компоненты:

- средства наблюдения;

- подсистема доступа на объект;

- дежурная смена охраны.

1. Инженерные конструкции служат для создания механических препятствий на пути злоумышленников. Они создаются по периметру контролируемой зоны. Инженерными конструкциями оборудуются также здания и помещения объектов. По периметру контролируемой территории используются бетонные или кирпичные заборы, решетки или сеточные конструкции. Бетонные и кирпичные заборы имеют обычно высоту в пределах 1,8-2,5 м, сеточные - до 2,2 м [I]. Для повышения защитных свойств заграждений поверх заборов укрепляется колючая проволока, острые стержни, армированная колючая лента. Последняя изготавливается путем армирования колючей ленты стальной оцинкованной проволокой диаметром 2,5 мм. Армированная колючая лента часто используется в виде спирали диаметром 500-955 мм. Для затруднения проникновения злоумышленника на контролируемую территорию могут использоваться малозаметные препятствия. Примером малозаметных препятствий может служить металлическим сеть из тонкой проволоки. Такая сеть располагается вдоль забора на ширину до 10 метров. Она исключает быстрое перемещение злоумышленника.

В здания и помещения злоумышленники пытаются проникнуть, как правило, через двери или окна. Поэтому с помощью инженерных конструкций укрепляют, прежде всего, это слабое звенья в защите объектов. Надежность двери зависит от механической прочности самой двери и от надежности замков. Чем выше требования к надежности двери, тем более прочной она выполняется, тем выше требования к механической прочности и способности противостоять несанкционированному открыванию предъявляются к замку.

Вместо механических замков все чаще используются кодовые замки. Самыми распространенными среди них (называемых обычно сейфовыми замками) являются дисковые кодовые замки с числом комбинаций кода ключа в пределах 106-107.

Наивысшую стойкость имеют электронные замки, построенные с применением микросхем. Например, при построении электронных замков широко используются микросхемы Touch Memory. Микросхема помещена в стальной корпус, который по внешнему виду напоминает элемент питания наручных часов, калькуляторов и т.п. Диаметр цилиндрической части равен 16 мм, а высота - 3-5 мм. Электропитание микросхемы обеспечивается находящимся внутри корпуса элементом питания, ресурс которого рассчитан на 10 лет эксплуатации. Корпус может размещаться на пластиковой карте или в пластмассовой оправе в виде брелка. В микросхеме хранится ее индивидуальный 64-битовый номер. Такая разрядность обеспечивает около 1020 комбинаций ключа, практически исключающая его подбор. Микросхема имеет также перезаписываемую память, что позволяет использовать ее для записи и считывания дополнительной информации. Обмен информацией между микросхемой и замком осуществляется при прикосновении контакта замка и определенной части корпуса микросхемы.

На базе электронных замков строятся автоматизированные системы контроля доступа в помещения. В каждый замок вводятся номера микросхем, владельцы которых допущены в соответствующее помещение. Может также задаваться индивидуальный временной интервал, в течение которого возможен доступ в помещение. Все замки могут объединяться в единую автоматизированную систему, центральной частью которой является ПЭВМ. Вся управляющая информация в замки передается из ПЭВМ администратором. Если замок открывается изнутри также при помощи электронного ключа, то система позволяет фиксировать время входа и выхода, а также время пребывания владельцев ключей в помещениях. Эта система позволяет в любой момент установить местонахождение сотрудника. Система следит за тем, чтобы дверь всегда была закрыта. При попытках открывания двери в обход электронного замка включается сигнал тревоги с оповещением на центральный пункт управления. К таким автоматизированным системам относятся отечественные системы "Менуэт" и «Полонез» [52,53].

По статистике 85% случаев проникновения на объекты происходит через оконные проемы. Эти данные говорят о необходимости инженерного укрепления окон, которое осуществляется двумя путями:

- установка оконных решеток;

- применение стекол, устойчивых к механическому воздействию.

Традиционной защитой окон от проникновения злоумышленников является установка решеток. Решетки должны иметь диаметр прутьев не менее 10 мм, расстояние между ними должно быть не более 120 мм, а глубина заделки прутьев в стену - не менее 200 мм [48].

Не менее серьезным препятствием на пути злоумышленника могут быть и специальные стекла. Повышение механической прочности идет по трем направлениям:

- закаливание стекол;

- изготовление многослойных стекол;

- применение защитных пленок.

Механическая прочность полузакаленного стекла в 2 раза, а закаленного в 4 раза выше обычного строительного стекла.

В многослойных стеклах используются специальные пленки с высоким сопротивлением на разрыв. С помощью этих "заминированных" пленок и синтетического клея обеспечивается склеивание на молекулярном уровне пленки и стекол. Такие многослойные стекла толщиной 48-83 мм обеспечивают защиту от стальной 7.62 мм пули, выпущенной из автомата Калашникова.

Все большее распространение получают многофункциональные защитные полиэфирные пленки. Наклеенные на обычное оконное стекло, они повышают его прочность в 20 раз [47]. Пленки состоит из шести очень тонких (единицы микрон) слоев: лавсана (3 слоя), металлизированного и невысыхающего клея адгезива и лакового покрытия. Кроме механической прочности они придают окнам целый ряд защитных свойств и улучшают эксплуатационные характеристики. Пленки ослабляют электромагнитные изучения в 50 раз, существенно затрудняют ведение разведки визуально-оптическими методами и перехват речевой информации лазерными средствами. Кроме того, пленки улучшают внешний вид стекол, отражают до 99 % ультрафиолетовых лучей и 76 % тепловой энергии солнца, сдерживают распространение огня при пожарах в течение 40 минут.

2. Охранная сигнализация служит для обнаружения попыток несанкционированного проникновения на охраняемый объект. Системы охранной сигнализации должны отвечать следующим требованием:

- охват контролируемой зоны по всему периметру;

- высокая чувствительность к действиям злоумышленника;

- надежная работа в любых погодных и временных условиях;

- устойчивость к естественным помехам;

- быстрота и точность определения места нарушения;

- возможность централизованного контроля событий.

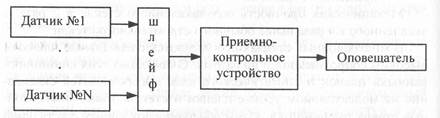

Структура типовой системы охранной сигнализации представлена на рис.6.1.

|

| Рис.6.1. Структура типовой системы охранной сигнализации |

Датчик (извещатель) представляет собой устройство, формирующее электрический сигнал тревоги при воздействии на датчик или на создаваемое им поле внешних сил или объектов.

Шлейф сигнализации образует электрическую цепь для передачи сигнала тревоги от датчика к приемно-контрольному устройству.

Приемно-контрольное устройство служит для приема сигналов от датчиков, их обработки и регистрации, а также для выдачи сигналов в оповещатель.

Оповещатель выдает световые и звуковые сигналы дежурному охраннику.

По принципу обнаружения злоумышленников датчики делятся на [48]:

- контактные;

- акустические;

- оптико-электронные;

- микроволновые;

- вибрационные;

- емкостные;

- телевизионные.

Контактные датчики реагируют на замыкание или размыкание контактов, на обрыв тонкой проволоки или полоски фольги. Они бывают электроконтактными, магнитоконтактными, ударно-контактными и обрывными.

Электроконтактные датчики представляют собой кнопочные выключатели, которые размыкают (замыкают) электрические цепи, по которым сигнал тревоги поступает на приемно-контрольное устройство при несанкционированном открывании дверей, окон, люков, шкафов и т.д. К электроконтактным относятся датчики ДЭК-3, ВК-1М, СК-1М и другие.

Магнитоконтактные датчики служат также для блокировании дверей, окон и т.п. Кроме того, эти датчики используются для охраны переносимых предметов (небольших сейфов, носителей информации, переносных устройств и т.п.). Основу датчиков составляют герконы. В герконах контакты электрической цепи замыкаются (размыкаются) под действием постоянного магнитного поля. Геркон крепится на неподвижной части, а магнит на подвижной части. При закрытых дверях, окнах и т.п., а также при нахождении переносимых предметов на месте, геркон находится в поле магнита. При удалении магнита от геркона цепь размыкается (замыкается), и сигнал тревоги поступает на приемно-контрольное устройство. Магнитоконтактными являются датчики ДМК-П, ИО 102-4 (5, 6), СМК-3 и др.

Ударно-контактные датчики ("Окно-5", ДИМК, ВМ-12М, УКД-1М и др.) используются для блокирования разрушающихся поверхностей. С помощью датчиков этого типа блокируются окопные стекла. В датчиках этого типа нормально замкнутые контакты размыкаются под действием силы инерции при перемещении корпуса датчика, приклеенного к стеклу.

При охране территорий, зданий используются обрывные датчики. Провода диаметром 0,1-0,25 мм располагают по периметру, по возможности маскируя их. Вероятность обнаружения злоумышленника повышается при параллельной прокладке проводов на расстоянии не более 200 мм. В качестве примеров обрывных датчиков можно привести датчики "Трос-1", "Кувшинка", "Трепанг".

Акустические датчики используются для охраны зданий и помещений. Принцип действия акустических датчиков основан на использовании акустических волн, возникающих при взламывании элементов конструкции помещений или отраженных от злоумышленника. Используются датчики двух типов: пассивные и активные.

Пассивные датчики улавливают акустические волны, возникающие при разрушении элементов конструкции помещения, чаще всего оконных стекол. Пассивные датчики разделяются на пьезоэлектрические и электромагнитные. В пьезоэлектрических датчиках используется свойство пьезоэлементов создавать электрический сигнал при механическом воздействии на их поверхность. В электромагнитных датчиках используется свойство возникновения ЭДС в катушке электромагнита при изменении расстояния между сердечником электромагнита и мембраной. Пассивные акустические датчики "Грань-2" и "Окно-1" применяются для блокирования окон, стен, потолков, сейфов и т.п.

Активные датчики состоят из двух блоков. Один из них излучает акустические волны ультразвукового диапазона в помещении, а другой анализирует отраженные волны. При появлении каких-либо предметов в контролируемом помещении или возгорании изменяется акустический фон, что и фиксируется датчиком. Активные акустические (ультразвуковые) датчики (ДУЗ-4, ДУЗ-5, ДУЗ-12, "Фикус-МП-2", "Эхо-2", "Эхо-3" и др.) служат для обнаружения злоумышленников и очагов пожаров в закрытых помещениях.

Оптико-электронные датчики построены на использовании инфракрасных лучей. Такие датчики делятся на активные и пассивные. Для работы активных датчиков используется излучатель остронаправленных ИК-лучей, которые принимаются приемником. При экранировании ИК-лучей каким-либо объектом приемник фиксирует отсутствие ИК-облучения и выдает сигнал тревоги. Пассивные датчики реагируют на тепловое излучение человека или огня. Для охраны коридоров, окон, дверей и территории по периметру используются активные датчики. Излучатель датчика создает от 2 до 16 параллельных ИК-лучей. Расстояние между излучателем и приемником датчика находится в диапазоне 20-300 метров. Для охраны территорий по периметру используются активные линейные оптико-электронные излучатели ("Квант-1", Квант-2У", "Вектор-2", "Вектор-3", "Вектор-4", "Рубеж-1М", "Рубеж-3М", "Мак", "Диалог" и др.).

Пассивные оптико-электронные датчики используются при охране помещений. Они способны зафиксировать объект, температура которого не менее чем на 3°С выше температуры фона. Датчики этого типа ("Фотон-М", "Фотон-3", "Фотон-4", "Фотон-5". "Фотон-6", "Фотон-СК-2", "Квант-3" и др.) чувствительны к источникам тепла (батареи, электроприборы) и солнечным лучам. Эти особенности датчиков должны учитываться при их установке.

В микроволновых (радиоволновых) датчиках для обнаружения злоумышленников используются электромагнитные волны в СВЧ диапазоне (9-11ГГц). Эти датчики состоят из излучателя и приемника. Различают радио лучевые и радиотехнические датчики. В радио лучевых датчиках используются излучатели, антенны которых формируют узкую диаграмму направленности в виде вытянутого эллипсоида с высотой и шириной в середине зоны обнаружения 2-10 м. Протяженность участка обнаружения достигает 300 м. Приемник реагирует на ослабление напряженности поля при пересечении объектом электромагнитного луча. При охране территорий по периметру используются радио лучевые датчики: "Радий-1", "Радий-2", "Пион-Т", "Риф-РЛ", "Гарус", "Лена-2", "Протва", "Витим" и др.

Радиотехническими датчиками злоумышленник обнаруживается по изменению характеристик СВЧ поля. В этих датчиках в качестве антенны излучателя в СВЧ диапазоне используется специальный радиочастотный кабель, который прокладывается по периметру охраняемой территории. Антенна приемника находится в центре территории или представляет собой кабель, проложенный параллельно излучающему кабелю. При попадании злоумышленника в зону излучения характеристики сигнала на входе приемника изменяются, и приемник выдает сигнал тревоги в приемно-контрольное устройство. Система "Виадук", например, с расположенным в центре зоны приемником, позволяет контролировать территорию радиусом до 300 метров.

В радиотехнических датчиках "Бином" и "S-Trax" электромагнитное поле создается между двумя параллельно расположенными коаксиальными кабелями с отверстиями. Кабели укладываются под землю вдоль периметра контролируемой территории на глубине 10-15 см на удалении 2-3 метра друг от друга. Один кабель через отверстия в оплетке создает электромагнитное поле, а параллельно проходящий кабель также через отверстия принимает это электромагнитное поле. Создаваемое поле имеет размеры: ширина - до 10 метров, высота и глубина - до 70 см. Такая кабельная система охраны позволяет обнаруживать не только злоумышленника, передвигающегося по поверхности земли, но и фиксировать попытки подкопа.

Вибрационные датчики обнаруживают злоумышленника по вибрации земли, заграждений, создаваемой им при проникновении на контролируемую территорию. Если датчики размещаются под землей, то их называют сейсмическими. Вибрационные датчики выполняются в виде отдельных пьезо - и электромагнитных чувствительных элементов, в виде световодов, кабелей с электрическим и магнитным полями, а также в виде шлангов с жидкостью. При механическом воздействии на датчики изменяются физические характеристики веществ, полей, светового луча, которые преобразуются в электрические сигналы тревоги. Примерами разработок вибрационных датчиков являются волоконно-оптический датчик "Ворон", кабель с магнитным полем "Guardwire" (Великобритания).

Принцип действия емкостных датчиков заключается в изменении эквивалентной емкости в контуре генератора сигналов датчика, которое вызывается увеличением распределенной емкости между злоумышленником и антенной датчика. Расстояние срабатывания составляет 10-30 см. В качестве антенны может быть использован охраняемый металлический объект (сейф, шкаф) или провод. Провод-антенна может быть проложен по верхней части забора, вдоль окон, дверных проемов и т.п. Емкостные датчики "Ромб-К4", "Пик", "Барьер-М", "Риф", "Градиент" и др. широко используются при охране контролируемых территорий, конструкций зданий и помещений.

Для контроля охраняемой зоны небольших размеров или отдельных важных помещений могут использоваться телевизионные датчики. Такой датчик представляет собой телевизионную камеру (VM 216 фирмы Retan), которая непрерывно передает изображение участка местности. Приемно-контрольное устройство с определенной дискретностью (до 20 раз в секунду) опрашивает датчики и сравнивает изображение с полученным ранее. Если в изображениях замечается различие (появление новых объектов, движение объектов), то включается монитор дежурного охранника с подачей звукового сигнала и включением видеомагнитофона.

При попытках уничтожения, обесточивания датчиков и шлейфов всех рассмотренных типов дежурный оператор охраны получает сигнал тревоги. Каждый тип датчиков фиксирует попытки проникновения на охраняемую территорию с определенной вероятностью. Для датчиков также возможно ложное срабатывание при появлении естественных помех, таких как сильный ветер, птицы и животные, гром и др. Повышение надежности работы систем контроля доступа на территорию объекта достигается путем:

- комбинированного использования датчиков разного типа;

- совершенствования датчиков и приемно-контрольных устройств.

Так в системах "Протва-3" и "Протва-4" используются одновременно вибрационные, радио лучевые и радиотехнические датчики. В системе "Гоби" применяются комплексно радио лучевые, вибрационные, контактные и емкостные датчики. Комбинированное использование датчиков различных типов значительно снижает вероятность бесконтрольного проникновения злоумышленника на территорию объекта КС. Основными направлениями совершенствования датчиков являются повышение чувствительности и помехоустойчивости

Наиболее сложной задачей является повышение помехоустойчивости датчиков. Для решения этой задачи в датчиках должны быть заложены следующие возможности:

- регулировка чувствительности;

- анализ нескольких признаков возможного злоумышленники (например, размера и динамики перемещения);

- обучаемость;

- устойчивость к изменениям погодных условий.

Чтобы обеспечить реализацию таких возможностей, современные датчики создаются с использованием микропроцессорной техники.

Совершенствование приемно-контрольных устройств идет в направлении увеличения числа подключаемых шлейфов и типов датчиков, повышения достоверности сигналов тревоги за счет дополнительной обработки поступающих сигналов от датчиков, интеграции управления всеми охранными системами, включая систему пожарной безопасности, в одном устройстве управления комплексной системой охраны объекта. Такое устройство выполняется на базе ПЭВМ [46].

3. Средства наблюдения. Организация непрерывного наблюдения или видеоконтроля за объектом является одной из основных составляющих системы охраны объекта. В современных условиях функция наблюдения за объектом реализуется с помощью систем замкнутого телевидения. Их называют также телевизионными системами видеоконтроля (ТСВ).

Телевизионная система видеоконтроля обеспечивает:

- автоматизированное видео наблюдение за рубежами защиты;

- контроль за действиями персонала организации;

- видеозапись действий злоумышленников;

- режим видео охраны.

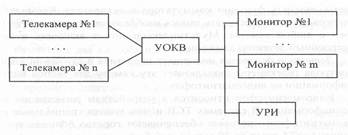

В режиме видео охраны ТСВ выполняет функции охранной сигнализации. Оператор ТСВ оповещается о движении в зоне наблюдения. В общем случае телевизионная система видеоконтроля включает следующие устройства (рис.6.2):

- передающие телевизионные камеры;

- мониторы;

- устройство обработки и коммутации видеоинформации (УОКВ);

- устройства регистрации информации (УРИ).

|

| Рис.6.2.. Структурная схема телевизионной системы видеоконтроля |

Диапазон применяемых телевизионных камер в ТСВ очень широк. Используются черно-белые и цветные камеры. Телекамеры могут устанавливаться скрытно. Для этих целей используются миниатюрные специальные камеры с уменьшенным наружным диаметром глазка. Камеры различаются также разрешающей способностью, длиной фокусного расстояния и рядом других характеристик. Для нормального функционирования телекамер в зоне их применения должна поддерживаться требуемая освещенность.

Используются черно-белые и цветные мониторы. Они отличаются также разрешающей способностью и размерами экрана.

В простейших ТСВ изображение от телекамер непосредственно подается на входы мониторов.

При наличии мониторов от 4-х и более оператору сложно вести наблюдение. Для сокращения числа мониторов используются устройства управления. В качестве устройств обработки и коммутации видеоинформации могут применяться следующие устройств:

- коммутаторы;

- квадраторы;

- мультиплексоры;

- детекторы движения.

Коммутаторы позволяют подключить к одному монитору от I до 16 телекамер с возможностью ручного или автоматического переключения с камеры на камеру.

Квадраторы обеспечивают одновременную выдачу изображения на одном мониторе от нескольких телекамер. Для этого экран монитора делится на части по количеству телекамер.

Мультиплексор является более совершенным УОКВ. Он может выполнять функции коммутатора и квадратора. Кроме того, он позволяет осуществлять запись изображения на видеомагнитофон с любой камеры. Мультиплексор может включать в себя встроенный детектор движения.

Детектор движения оповещает оператора о движении в зоне контроля телекамеры, подключает эту камеру для записи видеоинформации на видеомагнитофон.

Видеомагнитофон относится к устройствам регистрации видеоинформации. В системах ТСВ используются специальные видеомагнитофоны, которые обеспечивают гораздо большее время записи (от 24 часов до 40 суток), чем бытовые видеомагнитофоны. Это достигается за счет пропуска кадров, уплотнения записи, записи при срабатывании детектора движения или по команде оператора.

Для фиксации отдельных кадров на бумаге используется другое УРИ - видео принтер.

В Российской Федерации в основном применяется импортная телевизионная техника. Десятки российских компаний занимаются поставкой оборудования, и лишь некоторые из них осуществляют проектирование, монтаж, обслуживание ТСВ и обучение персонала.

4. Подсистема доступа на объект. Доступ на объекты производится на контрольно-про-пускных пунктах (КПП), проходных, через контролируемый вход в здания и помещения. На КПП и проходных дежурят контролеры из состава дежурной смены охраны. Вход в здания и помещения может контролироваться только техническими средствами. Проходные, КПП, входы в здания и помещения оборудуются средствами автоматизации и контроля доступа.

Одной из основных задач, решаемых при организации допуска на объект, является идентификация и аутентификация лиц, допускаемых на объект. Их называют субъектами доступа.

Под идентификацией понимается присвоение субъектам доступа идентификаторов и (или) сравнение предъявляемых идентификаторов с перечнем присвоенных идентификаторов, владельцы (носители) которых допущены на объект.

Аутентификация означает проверку принадлежности субъектy доступа предъявленного им идентификатора, подтверждение подлинности.

Различают два способа идентификации людей: атрибутивный и геометрический. Атрибутивный способ предполагает выдачу субъекту доступа либо уникального предмета, либо пароля (кода), либо предмета, содержащего код.

Предметами, идентифицирующими субъект доступа, могут быть пропуска, жетоны или ключи от входных дверей (крышек устройств). Пропуска, жетоны и тому подобные идентификаторы не позволяют автоматизировать процесс допуска. Идентификация и аутентификация личности осуществляется контролером и поэтому носит субъективный характер. Пароль представляет собой набор символов и цифр, который известен только владельцу пароля и введен в систему, обеспечивающую доступ. Пароли используются, как правило, в системах разграничения доступа к устройствам КС. При допуске на объекты КС чаще используются коды. Они используются для открытия кодовых замков и содержат, в основном, цифры. Наиболее перспективными являются идентификаторы, которые представляют собой материальный носитель информации, содержащий идентификационный код субъекта доступа. Чаще всего носитель кода выполняется в виде пластиковой карты небольшого размера (площадь карты примерно в 2 раза больше площади поверхности спичечного коробка). Код идентификатора может быть считан только с помощью специального устройства. Кроме кода карта может содержать фотографию, краткие данные о владельце, т.е. ту информацию, которая обычно имеется в пропусках.

Пластиковые карты должны отвечать ряду требований:

- сложность несанкционированного считывания кода и изготовления дубля карты;

- высокие эксплуатационные качества;

- достаточная длина кода;

- низкая стоимость.

Под эксплуатационными качествами понимается надежность функционирования, возможность периодической смены кода, устойчивость к воздействиям внешней среды, удобство хранения и использования, длительный срок службы.

В зависимости от физических принципов записи, хранения и считывания идентификационной информации карты делятся на [48]:

- магнитные;

- инфракрасные;

- карты оптической памяти;

- штриховые;

- карты "Виганд";

- полупроводниковые.

Магнитные карты имеют магнитную полосу, на которой может храниться около 100 байт информации. Эта информация считывается специальным устройством при протаскивании карты в прорези устройства.

На внутреннем слое инфракрасных карт с помощью специального вещества, поглощающего инфракрасные лучи, наносится идентификационная информация. Верхний слой карт прозрачен для инфракрасных лучей. Идентификационный код считывается при облучении карты внешним источником инфракрасных лучей.

При изготовлении карт оптической памяти используется WORM-технология, которая применяется при производстве компакт-дисков. Зеркальная поверхность обрабатывается лучом лазера, который прожигает в нужных позициях отверстия на этой поверхности. Информация считывается в специальных устройствах путем анализа отраженных от поверхности лучей. Емкость такой карты от 2 до 16 Мбайт информации.

В штриховых картах на внутреннем слое наносятся штрихи, которые доступны для восприятия только при специальном облучении лучами света. Варьируя толщину штрихов и их последовательность, получают идентификационный код. Процесс считывания осуществляется протаскиванием карты в прорези считывающего устройства.

Карточки "Виганд" содержат в пластиковой основе впрессованные отрезки тонкой проволоки со случайной ориентацией. Благодаря уникальности расположения отрезков проволоки каждая карта особым образом реагирует на внешнее электромагнитное поле. Эта реакция и служит идентифицирующим признаком.

Полупроводниковые карты содержат полупроводниковые микросхемы и могут быть контактными и бесконтактными. Контактные карты имеют по стандарту ISO 7816-1:1988 восемь металлических контактов с золотым покрытием. Наиболее простыми полупроводниковыми контактными картами являются карты, содержащие только микросхемы памяти. Наибольшее распространение из карт такого типа получили карты Touch Memory. Карта содержит постоянную память объемом 64 бита, в которой хранится серийный номер Touch Memory. Карта может иметь и перезаписываемую энергонезависимую память объемом от 1Кбит до 4Кбит. Карта это-

го типа не имеет разъема. Его заменяет двухпроводный интерфейс последовательного типа.

Полупроводниковые карты, имеющие в своем составе микропроцессор и память, называют интеллектуальными или смарт-картами. Смарт-карты фактически содержат микро-ЭВМ. Кроме задач идентификации такие карты решают целый ряд других задач, связанных с разграничением доступа к информации в КС. Еще более широкий круг задач способны решать суперсмарт-карты. Примером может служить многоцелевая карта фирмы Toshiba, которая используется в системе VISA. Возможности смарт-карты в таких картах дополнены миниатюрным монитором и клавиатурой.

Бесконтактные ("проксимити") карты имеют в своем составе энергонезависимую память, радиочастотный идентификатор и рамочную антенну. Идентификатор передает код считывающему устройству на расстоянии до 80 см.

Наименее защищенными от фальсификации являются магнитные карты. Максимальную защищенность имеют смарт-карты. Карты "проксимити" очень удобны в эксплуатации.

Все атрибутивные идентификаторы обладают одним существенным недостатком. Идентификационный признак слабо или совсем не связан с личностью предъявителя.

Этого недостатка лишены методы биометрической идентификации. Они основаны на использовании индивидуальных биологических особенностей человека.

Для биометрической идентификации человека используются [51,68]:

- папиллярные узоры пальцев;

- узоры сетчатки глаз;

- форма кисти руки;

- особенности речи;

- форма и размеры лица.

- динамика подписи;

- ритм работы на клавиатуре;

- запах тела;

- термические характеристики тела.

Дактилоскопический метод идентификации человека используется давно. Он показал высокую достоверность идентификации. Папиллярные узоры считываются с пальца специальным сканером. Полученные результаты сравниваются с данными, хранящимися в системе идентификации.

Для удешевления оборудования идентификация проводится с использованием не всех признаков. На вероятность ошибки влияют некоторые факторы, например, температура пальцев. Из отечественных разработок таких систем известны системы "Кордон", "Папилон", DALLAS Bio-95 [70].

По надежности и затратам времени метод идентификации по узорам сетчатки глаз сопоставим с дактилоскопическим методом [69]. С помощью высококачественной телекамеры осуществляется сканирование сетчатки глаза. Фиксируется угловое распределение кровеносных сосудов на поверхности сетчатки относительно слепого пятна глаза и других признаков. Всего насчитывается около 250 признаков. Оба метода доставляют субъектам доступа некоторый дискомфорт. Дактилоскопический метод у многих ассоциируется со снятием отпечатков пальцев у преступников. Метод сканирования сетчатки глаза доставляет неудобства, которые человек испытывает в процессе сканирования. Кроме того, метод идентификации по узору сетчатки глаза требует использования дорогостоящего оборудования.

Идентификация человека по форме кисти руки основана на анализе трехмерного изображения кисти. Метод менее надежен, устройство идентификации довольно громоздко. Вместе с тем метод технологичен и не требует хранения больших объемов информации.

Широкое распространение нашли способы идентификации человека по голосу и по параметрам лица. По надежности методы уступают методам идентификации по отпечаткам пальцев и узорам сетчатки глаза. Объясняется это значительно меньшей стабильностью параметров голоса и лица человека. Однако лучшие системы обеспечивают вероятность достоверной идентификации порядка 0,98, что позволяет использовать их на практике (Voice Bolt).

Системы идентификации по почерку анализируют графическое начертание, интенсивность нажатия и быстроту написания букв. Контрольное слово пишется на специальном планшете, который преобразует характеристики письма в электрические сигналы. Системы такого типа обеспечивают высокую надежность идентификации.

Идентификация по ритму работы на клавиатуре [38] основывается на измерении времени между последовательным нажатием двух клавиш. В системе хранятся результаты измерений на тестовом тексте, обработанные методами математической статистики. Идентификация производится путем набора, статистической обработки произвольного или фиксированного текста и сравнения с хранящимися данными. Метод обеспечивает высокую надежность идентификации. Это единственный биометрический метод идентификации, не требующий дополнительных аппаратных затрат, если он используется для допуска к работе на технических средствах, имеющих наборные устройства.

Методы идентификации по запаху и термическим характеристикам тела пока не нашли широкого применения.

Основным достоинством биометрических методов идентификации является очень высокая вероятность обнаружения попыток несанкционированного доступа. Но этим методам присущи два недостатка. Даже в лучших системах вероятность ошибочного отказа в доступе субъекту, имеющему право на доступ, составляет 0,01. Затраты на обеспечение биометрических методов доступа, как правило, превосходят затраты на организацию атрибутивных методов доступа.

Для повышения надежности аутентификации используются несколько идентификаторов.

Подсистема доступа на объект выполняет также функции регистрации субъектов доступа и управления доступом. Если на объекте реализована идентификация с использованием автоматизированной системы на базе ПЭВМ, то с ее помощью может вестись протокол пребывания сотрудников на объекте, в помещениях. Такая система позволяет осуществлять дистанционный контроль открывания дверей, ворот и т.п., а также оперативно изменять режим доступа сотрудников в помещения.

К средствам управления доступом можно отнести средства дистанционного управления замками, приводами дверей, ворот, турникетов и т. п.

5. Дежурная смена охраны. Состав дежурной смены, его экипировка, место размещения определяется статусом охраняемого объекта. Используя охранную сигнализацию, системы наблюдения и автоматизации доступа, дежурная смена охраны обеспечивает только санкционированный доступ на объект и в охраняемые помещения. Дежурная смена может находиться на объекте постоянно или прибывать на объект при получении сигналов тревоги от систем сигнализации и наблюдения.

2014-02-09

2014-02-09 4109

4109