Рис. 3.4.

Заключение

Выбор легирующей примеси

Другие диффузанты

Для легирования Si используют также Au и некоторые другие элементы, вводимые для снижения времени жизни неосновных носителей заряда. Au обычно вводится из пленки, наносимой термическим испарением металла или каким либо иным методом.

Ниже перечислены наиболее важные параметры.

1. Система энергетических уровней, создаваемых данной группой примесей в запрещенной зоне полупроводника. Примеси, уровни которых расположены у краев ЗЗ, выполняют роль доноров или акцепторов. Чем ближе к краю ЗЗ расположен энергетический уровень примеси, тем при более низких температурах она будет полностью ионизована. Все основные донорные и акцепторные примеси в кремнии (элементы V и III групп) имеют Еа≈ 0.06 эВ. Исключением является In: Еа≈0.16 эВ от Еv. Jн используется при создании фотоприемных устройств.

Примеси, имеющие энергетические уровни, расположенные вблизи середины ЗЗ, например, Au, применяются для снижения времени жизни ННЗ.

2. Предельная растворимость примеси. Максимальную растворимость имеет Р (более 1021 см-3). Незначительно ниже растворимость у As, а у Sb она составляет около 1019 см-3. Из акцепторных примесей наибольшую растворимость имеет B (1021 см-3) а наименьшую – Al (несколько более 1019 см-3).

3. Величина коэффициента диффузии. Наибольший коэффициент диффузии D имеет Al. Заметно уступают ему B и P. У остальных донорных и акцепторных примесей D уже заметно ниже. Очень велики D у Au и О2.

4. Технологичность. В первую очередь следует выделить отношение D в Si и SiО2. Если D Si> D SiО2, то оказывается возможным использование пленок SiО2 в качестве масок при проведении процессов локального диффузионного легирования. Это имеет место для B и всех элементов V группы. У остальных элементов III группы это условие не выполняется, и поэтому их использование в планарной технологии оказывается более сложным. Важными показателями технологичности являются также наличие (или отсутствие) удобных для практического применения источников диффузанта, сложность обеспечения требуемой воспроизводимости параметров диффузионных слоев, производительность, токсичность материалов и т.п.

Диффузня – наиболее распространенный в настоящее время метод формирования рп –переходов в полупроводниках. Диффузионная технология в производстве изделий электронной техники обладает комплексом критериев прогрессивности: высокой производительностью, достигающейся за счет одновременной групповой обработки большого количества изделий; универсальностью, т. е. возможностью проведения процесса диффузии различных примесей с помощью однотипных технологических операций, выполняющихся на однотипном оборудовании; адаптивностью т. е. возможностью быстрой, не требующей больших затрат перестройки оборудования и изменения параметров технологических операций для изготовления новых видов изделий.

Имя группы – имя, используемое для удобства использования таких программ, как newgrp.

Шифрованный пароль – используется при смене группы командой newgrp. Пароль для групп может отсутствовать.

Администратор группы – пользователь, имеющий право изменять пароль с помощью gpasswd.

Список пользователей – В этом поле через запятую отображаются те пользователи, у которых по умолчанию (в файле /etc/passwd) назначена другая группа.

2. В Linux, кроме обычных пользователей, существует один (и только один) пользователь с неограниченными правами. Идентификаторы UID и GID такого пользователя всегда 0. Его имя, как правило, root, однако оно может быть легко изменено (или создано несколько символьных имен с одинаковым GID и UID), так как значение для применения неограниченных прав доступа имеет только GID 0. Для пользователя root права доступа к файлам и процессам не проверяются системой. При работе с использованием учетной записи root необходимо быть предельно осторожным, т.к. всегда существует возможность уничтожить систему.

3. В Linux используется развитая система распределения прав пользователям. Но для точного опознания пользователя одного имени недостаточно с точки зрения безопасности. Именно поэтому используется и пароль – произвольный набор символов произвольной длины, обычно ограниченной лишь используемыми методами шифрования.

Сегодня в большинстве версий Linux пароли шифруются по алгоритмам 3DES и MD5. Когда алгоритм 3DES является обратимым, то есть такой пароль можно расшифровать, MD5 – это необратимое преобразование. Пароли, зашифрованные по алгоритму 3DES не применяются при использовании теневых файлов для хранения паролей.

При аутентификации, пароль, введенный пользователем, шифруется тем же методом, что и исходный, а потом сравниваются уже зашифрованные копии. Если они одинаковые, то аутентификация считается успешной.

Учитывая ежедневно увеличивающиеся требования к безопасности, в Linux есть возможность использовать скрытые пароли. Файлы /etc/passwd и /etc/group доступны для чтения всем пользователям, что является довольно большой брешью в безопасности системы. Именно поэтому в современных версиях Linux предпочтительнее использовать скрытые пароли. Такие пароли располагаются в файлах /etc/shadow и /etc/gshadow, для паролей пользователей и групп соответственно.

4. Команда login запускает сеанс интерактивной работы в системе. Она проверяет правильность ввода имени и пароля пользователя, меняет каталог на домашний, выстраивает окружение и запускает командный интерпретатор. Команду login как правило не запускают из командной строки — это обычно за пользователя делают менеджеры консоли — например getty или mgetty.

Команда su (switch user) позволяет сменить идентификатор пользователя уже в процессе сеанса. Синтаксис ее прост: su username, где username – имя пользователя, которое будет использоваться. После этого программа запросит пароль. При правильно введенном пароле, su запустит новый командный интерпретатор с правами пользователя, указанного su и присвоит сеансу его идентификаторы. Если имя пользователя опущено, то команда su использует имя root.

[student@ns student]$ su rootPassword:[root@ns student]#_При использовании команды su пользователем root она, как правило, не запрашивает пароль.

Команда newgrp аналогична по своим возможностям su с той разницей, что происходит смена группы. Пользователь должен быть включен в группу, которая указывается в командной строке newgrp. При использовании команды newgrp пользователем root она никогда не запрашивает пароль. Синтаксис команды аналогичен синтаксису команды su: newgrp groupname, где groupname – имя группы, на которую пользователь меняет текущую.

Команда passwd является инструментом для смены пароля в Linux. Для смены своего пароля достаточно набрать в командной строке passwd:

[student@ns student]$ passwdChanging password for student(current) UNIX password:New password:Retype new password:passwd: all authentication tokens updated successfully[student@ns student]$_Для смены пароля группы и управления группой используется команда gpasswd Для смены пароля достаточно набрать в командной строке gpasswd GROUPNAME. Сменить пароль вам удастся только если Вы являетесь администратором группы. Если пароль не пустой,то для членов группы вызов newgrp пароля не требует, а не члены группы должны ввести пароль. Администратор группы может добавлять и удалять пользователей с помощью параметров -a и -d соответственно. Администраторы могут использовать параметр -r для удаления пароля группы. Если пароль не задан, то только члены группы с помощью команды newgrp могут войти в группу. Указав параметр -R можно запретить доступ в группу по паролю с помощью команды newgrp (однако на членов группы это не распространяется). Системный администратор (root) может использовать параметр -A, чтобы назначить группе администратора.

Команда chage управляет информацией об устаревании пароля и учетной записи. Обычный пользователь (не root) может использовать команду только для просмотра своих параметров устаревания пароля:

gserg@ADM:/$ chage -l gsergLast password change: Май 03, 2007Password expires: neverPassword inactive: neverAccount expires: neverMinimum number of days between password change: 0Maximum number of days between password change: 99999Number of days of warning before password expires: 7Суперпользователь же может использовать также иные параметры, такие как:

-d дата (в формате системной даты, например ДД.ММ.ГГГГ) – устанавливает дату последней смены пароля пользователем.

-E дата – установить дату устаревания учетной записи пользователя

-I N – установить количество дней неактивности N с момента устаревания пароля перед тем как учетная запись будет заблокирована

-m N – задает минимальное количество дней (N) между сменами пароля

-M N – задает максимальное количество дней (N) между сменами пароля

-W N – задает количество дней, за которые будет выдаваться предупреждение об устаревании пароля.

Права доступа

|

|

|

2014-02-09

2014-02-09 770

770

Рис. 4.1.

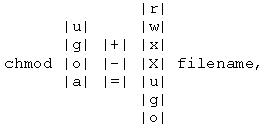

где:

u,g,o,a – установка прав для пользователя, группы, остальных пользователей, всех групп прав доступа соответственно.

+,-,= – добавить, удалить, установить разрешение соответственно.

r,w,x,X,u,g,o – право чтения, записи, выполнения, выполнения если есть такое право еще у какой либо из групп доступа, такие же как у владельца, такие же как у группы, такие же как у остальных пользователей.

filename - Имя файла, у которого изменяются права.

Просмотр разрешений, установленных на файл осуществляется командой ls с ключом -l:

[student@ns student]$ ls -l lesson5.txt-rw------- 1 student student 39 Nov 19 15:17 lesson5.txt[student@ns student]$ chmod g+rw lesson5.txt[student@ns student]$ ls -l lesson5.txt-rw-rw---- 1 student student 39 Nov 19 15:18 lesson5.txt[student@ns student]$ chmod o=u lesson5.txt[student@ns student]$ ls -l lesson5.txt-rw-rw-rw- 1 student student 39 Nov 19 15:18 lesson5.txt[student@ns student]$ chmod o-w lesson5.txt[student@ns student]$ ls -l lesson5.txt-rw-rw-r-- 1 student student 39 Nov 19 15:19 lesson5.txt[student@ns student]$_ Для использования абсолютного режима необходимо представить права доступа к файлу в виде 3-х двоичных групп. Так например:

rwx r-x r-- будет выглядеть как: 111 101 100

Теперь каждую двоичную группу перевести в 8-ричное число: 111 – 7, 101 – 5, 100 – 4.

Чтобы задать файлу такие права необходимо выполнить команду:

[student@ns student]$ ls -l lesson5.txt-rw-rw-r-- 1 student student 39 Nov 19 15:19 lesson5.txt[student@ns student]$chmod 754 lesson5.txt[student@ns student]$ ls -l lesson5.txt-rwxr-xr-- 1 student student 39 Nov 19 15:19 lesson5.txt[student@ns student]$_ Задание для обучаемых: попробовать изменить права файлу lesson5.txt и задать следующие: r w x r- - r - - (744), r - - - w- - - x(421), - - x - w - r - -(124).

Также предложить им проделать то же самое в символьном виде.

Команда chown (CHange OWNer – сменить владельца) – позволяет сменить владельца файла. Для использования этой команды необходимо либо иметь права владельца текущего файла или права root. Синтаксис команды прост:

chown username:groupname filename, где

username – имя пользователя – нового владельца файла;

groupname – имя группы – нового владельца файла;

filename – имя файла, у которого сменяется владелец.

Имя группы в синтаксисе команды можно не указывать, тогда будет изменен только владелец файла.

Команда chgrp используется для изменения владельца-группы файла. Синтаксис ее таков:

chgrp groupname filename,

где:

groupname – имя группы, которой будет принадлежать файл

filename – имя изменяемого файла

Имейте в виду, что использовать команды chown и chmod может только пользователь-владелец файла и root, а команду chgrp - пользователь-владелец файла, группа-владелец файла и root.

4. Существуют еще несколько особых прав, которые могут устанавливаться на файлы и каталоги. О некоторых из них мы поговорим при изучении темы "процессы". Но один рассмотрим сейчас. Это так называемый sticky bit (бит прикрепления).

В первых версиях Юникс этот бит использовался для того, чтобы заставить систему при работе программы оставлять образ ее кода в памяти. Тогда при следующем обращении к программе на ее запуск тратилось намного меньше времени так как чтение кода с устройства более не требовалось. Для файлов и сегодня в Linux осталось прежнее значение этого бита. А вот для каталогов этот атрибут приобрел новое значение. Если sticky bit установлен на каталог, то удалить файлы из такого каталога может только пользователь-владелец файла, и то только если у него есть право на запись в файл. Группа-владелец и остальные пользователи даже при наличии прав на запись в файл не смогут удалить его при установленном на каталог sticky bit.

Бит прикрепления устанавливается командой chmod в символьном виде:

chmod +t filename

Рис. 4.1.

где:

u,g,o,a – установка прав для пользователя, группы, остальных пользователей, всех групп прав доступа соответственно.

+,-,= – добавить, удалить, установить разрешение соответственно.

r,w,x,X,u,g,o – право чтения, записи, выполнения, выполнения если есть такое право еще у какой либо из групп доступа, такие же как у владельца, такие же как у группы, такие же как у остальных пользователей.

filename - Имя файла, у которого изменяются права.

Просмотр разрешений, установленных на файл осуществляется командой ls с ключом -l:

[student@ns student]$ ls -l lesson5.txt-rw------- 1 student student 39 Nov 19 15:17 lesson5.txt[student@ns student]$ chmod g+rw lesson5.txt[student@ns student]$ ls -l lesson5.txt-rw-rw---- 1 student student 39 Nov 19 15:18 lesson5.txt[student@ns student]$ chmod o=u lesson5.txt[student@ns student]$ ls -l lesson5.txt-rw-rw-rw- 1 student student 39 Nov 19 15:18 lesson5.txt[student@ns student]$ chmod o-w lesson5.txt[student@ns student]$ ls -l lesson5.txt-rw-rw-r-- 1 student student 39 Nov 19 15:19 lesson5.txt[student@ns student]$_ Для использования абсолютного режима необходимо представить права доступа к файлу в виде 3-х двоичных групп. Так например:

rwx r-x r-- будет выглядеть как: 111 101 100

Теперь каждую двоичную группу перевести в 8-ричное число: 111 – 7, 101 – 5, 100 – 4.

Чтобы задать файлу такие права необходимо выполнить команду:

[student@ns student]$ ls -l lesson5.txt-rw-rw-r-- 1 student student 39 Nov 19 15:19 lesson5.txt[student@ns student]$chmod 754 lesson5.txt[student@ns student]$ ls -l lesson5.txt-rwxr-xr-- 1 student student 39 Nov 19 15:19 lesson5.txt[student@ns student]$_ Задание для обучаемых: попробовать изменить права файлу lesson5.txt и задать следующие: r w x r- - r - - (744), r - - - w- - - x(421), - - x - w - r - -(124).

Также предложить им проделать то же самое в символьном виде.

Команда chown (CHange OWNer – сменить владельца) – позволяет сменить владельца файла. Для использования этой команды необходимо либо иметь права владельца текущего файла или права root. Синтаксис команды прост:

chown username:groupname filename, где

username – имя пользователя – нового владельца файла;

groupname – имя группы – нового владельца файла;

filename – имя файла, у которого сменяется владелец.

Имя группы в синтаксисе команды можно не указывать, тогда будет изменен только владелец файла.

Команда chgrp используется для изменения владельца-группы файла. Синтаксис ее таков:

chgrp groupname filename,

где:

groupname – имя группы, которой будет принадлежать файл

filename – имя изменяемого файла

Имейте в виду, что использовать команды chown и chmod может только пользователь-владелец файла и root, а команду chgrp - пользователь-владелец файла, группа-владелец файла и root.

4. Существуют еще несколько особых прав, которые могут устанавливаться на файлы и каталоги. О некоторых из них мы поговорим при изучении темы "процессы". Но один рассмотрим сейчас. Это так называемый sticky bit (бит прикрепления).

В первых версиях Юникс этот бит использовался для того, чтобы заставить систему при работе программы оставлять образ ее кода в памяти. Тогда при следующем обращении к программе на ее запуск тратилось намного меньше времени так как чтение кода с устройства более не требовалось. Для файлов и сегодня в Linux осталось прежнее значение этого бита. А вот для каталогов этот атрибут приобрел новое значение. Если sticky bit установлен на каталог, то удалить файлы из такого каталога может только пользователь-владелец файла, и то только если у него есть право на запись в файл. Группа-владелец и остальные пользователи даже при наличии прав на запись в файл не смогут удалить его при установленном на каталог sticky bit.

Бит прикрепления устанавливается командой chmod в символьном виде:

chmod +t filename