Выводы

Способов применения в работе узла NPJ ровно столько, сколько вы сможете придумать. Может быть, вы предпочтёте записывать в собственный журнал интересные находки «на будущее», а в документах сохранять, к примеру, особо удачные конфигура ционные файлы или же их описание. Может быть, вы создадите отдельную рабочую группу, где будете вести всю документацию по своей сети. А может, вы посвятите свой узел поддержке какого-либо проекта, разработкой которого в данный момент занимаетесь или только планируете заняться.

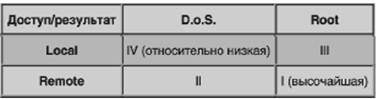

В принципе для всех систем существуют некие общие уязвимости. Здесь я попытаюсь осветить наиболее часто используемые техники атак и защиты от них. Основная классификация уязвимостей с оценкой важности может выглядеть так:

|

Относительность здесь вполне объяснима – ведь результат же всё равно будет налицо – машина выйдет из строя или будет не в состоянии обслуживать пользователей какое-то время. Однако перейдём к конкретике.

2014-02-12

2014-02-12 391

391