Существует три механизма проверки подлинности, которые можно использовать для реализации Bitlocker шифрования:

- Прозрачный режим работы: Этот режим использует возможности аппаратного обеспечения Trusted Platform Module (TPM) для предоставления прозрачной работы пользователей. Пользователи включают и входят на компьютер с операционной системой Windows, как обычно. Ключ, используемый для шифрования диска закодирован в чип TPM и он может быть выдан только в коде загрузчика ОС (если загрузочные файлы, показываются как не измененные). Этот режим уязвим для нападения при холодной загрузке, так как позволяет выключить компьютер и загрузиться злоумышленнику.

- Режим проверки подлинности пользователя: Этот режим предполагает, что пользователь прошёл некоторую аутентификацию в пред-загрузочной среде в виде предварительного ввода PIN-кода. Этот режим уязвим при использовании буткит-атак.

- Режим USB-ключа: Пользователь должен вставить устройство USB в компьютер, которое содержит ключ запуска, чтобы иметь возможность загрузки в защищенную операционную систему. Обратите внимание, что для этого режима необходимо, чтобы BIOS на компьютере поддерживал чтение устройств USB в загрузочной среде. Этот режим также уязвим к буткит-нападениям.

Разграничение прав пользователей в операционной системе Unix: ограниченная оболочка, ограниченная файловая система, подключаемые модули аутентификации, достоинства и недостатки этих средств.

o Использование ограниченной оболочки.

o Использование ограниченной файловой системы.

o Использование подключаемых модулей аутентификации (Pluggable Authentication Module, PAM).

- Использование ограниченной оболочки.

Для ограничения полномочий пользователя в системе Unix администратор может создать в файле паролей учетную запись с правом выполнения единственной системной команды или программы (не командного процессора), например:

date::60000:100:Запуск программы date:/tmp:/sbin/date

Могут также применяться ограниченные оболочки (restricted shell). После запуска ограниченной оболочки выполняются команды из файла $HOME/.profile, после чего:

o пользователь не может изменить текущий каталог;

o пользователь не может изменять значение системной переменной PATH;

o пользователь не может применять команды, содержащие /;

o пользователь не может перенаправлять вывод программ, применяя операции > или >>.

Таким образом, пользователь сможет запускать программы только из каталогов, пути к которым заданы значением переменной окружения PATH.

В качестве дополнительного ограничения пользователь не может прервать работу ограниченной оболочки во время обработки ею файла $HOME/.profile – в этом случае работа командного процессора (и сеанс пользователя) немедленно завершается.

=> Использование ограниченных оболочек требует внимательного выбора разрешенных для запуска пользователями программ. Многие системные команды и прикладные программы разрешают запуск других системных команд. Например, если разрешено выполнение команды man для чтения документации, то пользователь сможет запустить текстовый редактор, затем загрузить оболочку и выполнять любые программы.

- Использование ограниченной файловой системы.

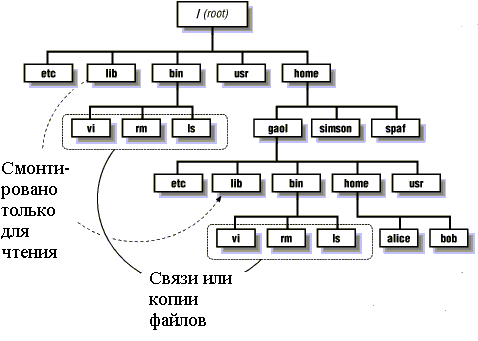

Другим способом ограничения полномочий отдельных пользователей является применение программы chroot, которая изменяет представление файловой системы для вызвавшего эту программу процесса. В этом случае в сеансе работы пользователя доступна только часть файловой системы (ее корень переносится, например, в домашний каталог пользователя).

Ограниченная файловая система должна в этом случае иметь все необходимые файлы и команды для входа пользователя и работы его прикладных программ. Естественно, что в «новых» файлах паролей и групп не должны содержаться те же самые хеш-значения паролей, что и в «настоящих» регистрационных файлах.

В каталогах /etc, /lib и /usr/lib, /bin в ограниченной файловой системе не должны содержаться те же файлы, которые содержатся в стандартных каталогах. В них должны быть копии или связи только необходимых для работы данного пользователя файлов. При этом символические связи будут ограничены доступной частью файловой системы. Можно выполнить подключение файловой системы в режиме «только чтение» (с помощью команды mount) для обхода этого ограничения.

o Использование подключаемых модулей аутентификации (Pluggable Authentication Module, PAM).

Существуют четыре типа модулей PAM:

o Auth – выполнение функций аутентификации;

o Account – установка возможности аутентификации при выполнении некоторых условий (например, вход в компьютерную систему может быть разрешен пользователю только в будние дни и рабочие часы);

o Password – задание ограничений на пароли пользователей;

o Session – установка возможности доступа пользователя к определенным сервисам после разрешения входа модулем Account.

Возможно объединение различных модулей одного типа для выполнения нескольких процедур аутентификации. Конфигурационные файлы PAM размещаются в каталоге / etc / pam.d.

2015-01-07

2015-01-07 667

667