Этические и правовые нормы информационной деятельности людей.

Вечная проблема - защита информации. На различных этапах своего развития человечество решало эту проблему с присущей для данной эпохи характерностью. Главная тенденция, характеризующая развитие современных

информационных технологий - рост числа компьютерных преступлений и связанных с ними хищений конфиденциальной и иной информации, а также материальных потерь.

Информационные ресурсы подлежат обязательному учету и защите, как всякое материальное имущество собственника.

При этом собственнику предоставляется право самостоятельно устанавливать режим защиты информационных ресурсов и доступа к ним.

| Право распоряжения | ||

| Право собственности | ||

| Право пользования | Право владения |

Право собственности регулируется и охраняется государственной инфраструктурой: закон-суд-наказание.

Знак охраны авторского права:

1. ©

2. Имя правообладателя

3. Год первого выпуска программы в свет

Информационная деятельность людей должна быть:

· Честной, точной, корректной

· Объективной в оценке и представлении информации

· Порядочной

Информационная безопасность

Информационная среда – это совокупность условий, средств и методов на базе компьютерных систем, предназначенных для создания и использования информационных ресурсов.

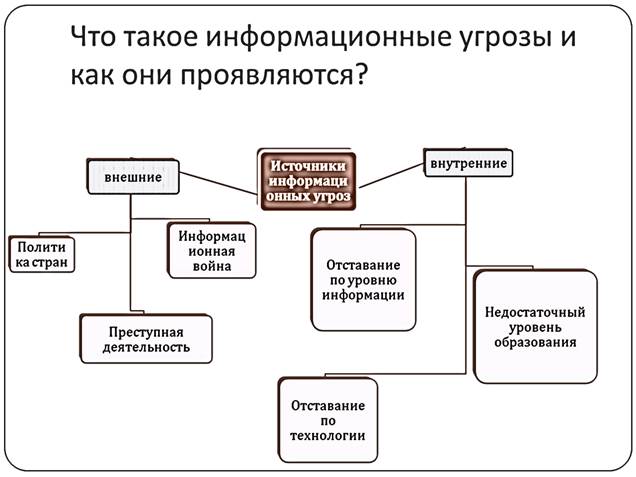

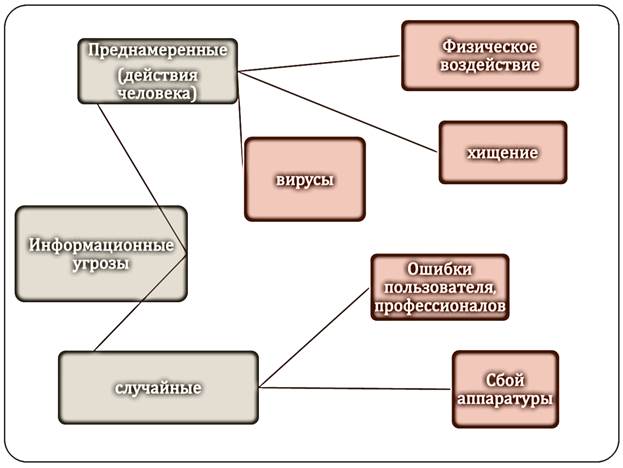

Совокупность факторов, опасных для информационной среды, называются информационными угрозами.

Результат информационных угроз: исчезновение информации, модификация информации, проникновение посторонних лиц и т.д.

Основные цели и задачи информационной безопасности

Информационная безопасность – совокупность мер по защите информационной среды общества и человека.

Цели ИБ:

1. Защита национальных интересов

2. Обеспечение общества достоверной информацией

3. Правовая защита человека и общества при получении, распространении и использовании информации.

Какие существуют методы защиты информации?

— Ограничение доступа к информации: уровень среды обитания человека (сигнализации, видеонаблюдение), уровень защиты ПК (пароль на ПК)

— Шифрование с помощью специальных алгоритмов

— Контроль доступа к аппаратуре (установка датчиков)

— Законодательные меры.

2015-04-30

2015-04-30 336

336