Сохраните файл в вашей папке в формате Word 2010

с именем «Номер группы _ Фамилия _ Задание 5»

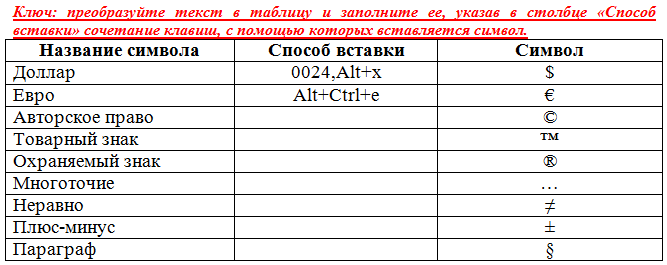

Создайте (преобразуйте) объекты

в соответствии с образцом на рисунке в рамке.

Задание 1

Задание 2

Задание 3

Задание 4

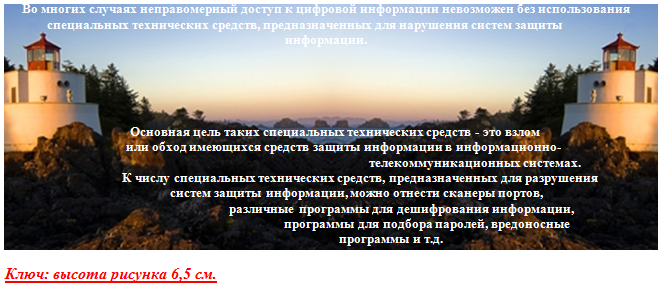

Во многих случаях неправомерный доступ к цифровой информации невозможен без использования специальных технических средств, предназначенных для нарушения систем защиты информации.

Основная цель таких специальных технических средств - это взлом или обход имеющихся средств защиты информации в информационно-телекоммуникационных системах.

К числу специальных технических средств, предназначенных для разрушения систем защиты информации, можно отнести сканеры портов, различные программы для дешифрования информации, программы для подбора паролей, вредоносные программы и т.д.

Задание 5

Во многих случаях неправомерный доступ к цифровой информации невозможен без использования специальных технических средств, предназначенных для нарушения систем защиты информации.

Основная цель таких специальных технических средств - это взлом или обход имеющихся средств защиты информации в информационно-телекоммуникационных системах.

К числу специальных технических средств, предназначенных для разрушения систем защиты информации, можно отнести сканеры портов, различные программы для дешифрования информации, программы для подбора паролей, вредоносные программы и т.д.

Задание 6

ВО МНОГИХ СЛУЧАЯХ НЕПРАВОМЕРНЫЙ ДОСТУП К ЦИФРОВОЙ ИНФОРМАЦИИ НЕВОЗМОЖЕН БЕЗ ИСПОЛЬЗОВАНИЯ СПЕЦИАЛЬНЫХ ТЕХНИЧЕСКИХ СРЕДСТВ, ПРЕДНАЗНАЧЕННЫХ ДЛЯ НАРУШЕНИЯ СИСТЕМ ЗАЩИТЫ ИНФОРМАЦИИ.

Основная Цель Таких Специальных Технических Средств - Это Взлом Или Обход Имеющихся Средств Защиты Информации В Информационно-Телекоммуникационных Системах.

К числу специальных технических средств, предназначенных для разрушения систем защиты информации, можно отнести сканеры портов, различные программы для дешифрования информации, программы для подбора паролей, вредоносные программы и т.д.

Задание 7

1. Во многих случаях неправомерный доступ к цифровой информации невозможен без использования специальных технических средств, предназначенных для нарушения систем защиты информации.

Основная цель таких специальных технических средств - это взлом или обход имеющихся средств защиты информации в информационно-телекоммуникационных системах.

· К числу специальных технических средств, предназначенных для разрушения систем защиты информации, можно отнести сканеры портов, различные программы для дешифрования информации, программы для подбора паролей, вредоносные программы и т.д.

Задание 8

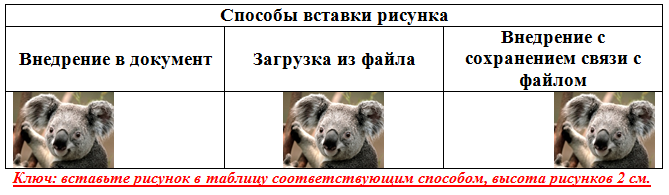

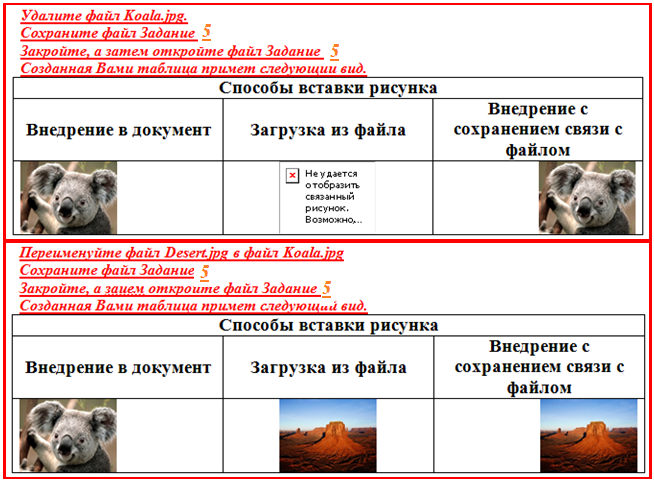

| Способы вставки рисунка | ||||||||

| Внедрение в документ | Загрузка из файла | Внедрение с сохранением связи с файлом | ||||||

Задание 9

Задание 10

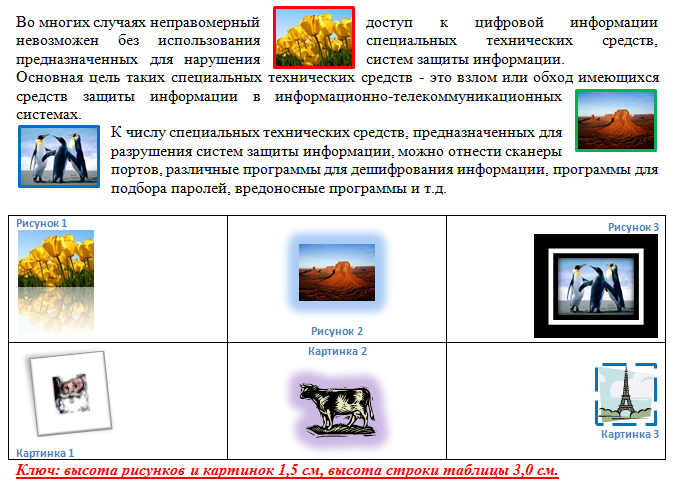

Во многих случаях неправомерный доступ к цифровой информации невозможен без использования специальных технических средств, предназначенных для нарушения систем защиты информации.

Основная цель таких специальных технических средств - это взлом или обход имеющихся средств защиты информации в информационно-телекоммуникационных системах.

К числу специальных технических средств, предназначенных для разрушения систем защиты информации, можно отнести сканеры портов, различные программы для дешифрования информации, программы для подбора паролей, вредоносные программы и т.д.

Задание 11

2015-05-05

2015-05-05 525

525