Настоящий документ излагает систему взглядов, основных принципов, которые закладываются в основу проблемы защиты информации от несанкционированного доступа (НСД), являющейся частью общей проблемы безопасности информации.

Руководящий документ. Временное положение по организации разработки, изготовления и эксплуатации программных и технических средств защиты информации от несанкционированного доступа в автоматизированных системах и средствах вычислительной техники.. 1. единый на территории Российской Федерации порядок исследований и разработок в области

- защиты информации. Определяет следующие основные вопросы:

- организационную структуру и порядок проведения работ по защите информации от НСД и взаимодействия при этом на государственном уровне;

- систему государственных нормативных актов, стандартов, руководящих документов и требований по этой проблеме;

2. Требования ФСТЭК по защите информации от НСД:

- классификация АС, основные требования к компонентам средств защиты;

Устанавливается девять классов защищенности АС от НСД к информации.

Классы подразделяются на три группы. Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности: 3Б и 3А. Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. 2Б и 2А. Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов - 1Д, 1Г, 1В, 1Б и 1А.

Четыре подсистемы:

- управления доступом;

- регистрации и учета;

- криптографической;

- обеспечения целостности.

- классификация СВТ, основные требования к компонентам средств защиты;

Устанавливается семь классов защищенности СВТ от НСД к информации. Самый низкий класс – седьмой, самый высокий – первый.

Классы подразделяются на четыре группы, отличающиеся качественным уровнем защиты:

- первая группа содержит только один седьмой класс;

- вторая группа характеризуется дискреционной защитой и содержит шестой и пятый классы;

- третья группа характеризуется мандатной защитой и содержит четвертый, третий и второй классы;

- четвертая группа характеризуется верифицированной защитой и содержит только первый класс.

Защита АС должна предусматривать контроль эффективности средств защиты от НСД.

Неотъемлемой частью работ по защите является оценка эффективности средств защиты

Программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС).

Защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ.

Защита СВТ обеспечивается комплексом программно-технических средств.

- требования к контролю на НДВ, виды контроля;

Недекларированные возможности- это функциональные возможности программного обеспечения, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации. Раличают 4 уровня контроля – самый лучший первый.

Требования к документации (контроль состава и содержания документации (контроль состава и содержания документации, спецификации, описание программы, описание применения, пояснительная записка, тексты программ)

Требования к содержанию испытаний: контроль исходного состояния ПО, Статический анализ исходных текстов программ (контроль полноты исходных текстов, контроль соответствия текстов ПО, анализ алгоритма работы функциональных объектов на основе блок-схем, диаграмм и т. п., построенных по исходным текстам контролируемого ПО), Динамический анализ исходных текстов программ, отчетность).

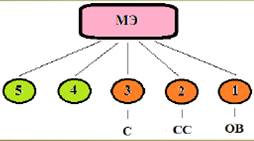

- требования к межсетевым экранам, классификация МСЭ:

| Показатели защищенности | Классы защищенности | ||||

| Управление доступом (фильтрация данных и трансляция адресов) | + | + | + | + | = |

| Идентификация и аутентификация | - | - | + | = | + |

| Регистрация | - | + | + | + | = |

| Администрирование: идентификация и аутентификация | + | = | + | + | + |

| Администрирование: регистрация | + | + | + | = | = |

| Администрирование: простота использования | - | - | + | = | + |

| Целостность | + | = | + | + | + |

| Восстановление | + | = | = | + | + |

| Тестирование | + | + | + | + | + |

| Руководство администратора защиты | + | = | = | = | = |

| Тестовая документация | + | + | + | + | + |

| Конструкторская (проектная) документация | + | = | + | = | + |

Требования следующие: Управление доступом (фильтрация данных и трансляция адресов), Идентификация и аутентификация, регистрация, администрирование: идентификация и аутентификация, Администрирование: простота использования, Целостность, Восстановление, Тестирование, Руководство администратора защиты, Тестовая документация, Конструкторская (проектная) документация

- требования к организации применения средств защиты информации на объектах;

1. Аттестация объектов

• Заявка на аттестацию

• Программы и методики проведения аттестационных испытаний объектов

• Аттестат соответствия объекта

2. Должностные лица

3. Объектовые инструкции

4. Настройки СЗИ, генерация атрибутов доступа.

Требования к методам и средствам контроля (аудита) эффективности применения средств защиты информации на объектах

1. Типы контрольных мероприятий:

• плановые проверки

• внеплановые проверки

• внезапные проверки

2. План контрольного мероприятия

- контроль документов по созданию СЗИ (ТЗ, программа и методика проверки СЗИ, акт приемки СЗИ и т.п.)

- -контроль объектовых документов, регламентирующих применение средств защиты

- контроль знаний должностными лицами по защите информации

- контроль текущего состояния средств защиты

3. Акт результатов проведения контрольного мероприятия

- система лицензирования предприятий промышленности на право разработки средств защиты информации;

Лицензионные требования и условия:

Лицензионными требованиями и условиями при осуществлении деятельности по разработке и (или) производству средств защиты конфиденциальной информации являются:

- наличие в штате соискателя лицензии (лицензиата) специалистов, имеющих высшее профессиональное образование в области технической защиты информации либо высшее или среднее профессиональное (техническое) образование и прошедших переподготовку или повышение квалификации по вопросам технической защиты информации;

- выполнение требований конструкторской, программной и технологической документации, единой системы измерений, системы разработки и запуска в производство средств защиты конфиденциальной информации

- соответствие помещений, производственного, испытательного и контрольно-измерительного оборудования, предназначенных для осуществления лицензируемой деятельности, техническим нормам и требованиям по технической защите информации, установленным нормативными правовыми актами Российской Федерации;

- систем сертификации средств защиты информации.

Органы по сертификации средств защиты информации:

• сертифицируют средства защиты информации, выдают сертификаты и лицензии на применение знака соответствия с представлением копий в ФСТЭК России и ведут их учет;

• приостанавливают либо отменяют действие выданных ими сертификатов и лицензий на применение знака соответствия;

• принимают решение о проведении повторной сертификации при изменениях в технологии изготовления и конструкции (составе) сертифицированных средств защиты информации;

• формируют фонд нормативных документов, необходимых для сертификации;

• представляют изготовителям по их требованию необходимую информацию в пределах своей компетенции;

• осуществляют инспекционный контроль за сертифицированными средствами защиты информации.

3. Модели управления доступом. Принципы построения.

Дискреционный принцип контроля доступа.

КСЗ (Комплекс средств защиты) должен контролировать доступ наименованных субъектов (пользователей) к наименованным объектам (файлам, программам, и т.д.).

Для каждой пары (субъект – объект) в СВТ должно быть задано перечисление допустимых типов доступа (читать, писать и т.д.),

(Механизм, реализующий дискреционный принцип контроля доступа, должен предусматривать возможности санкционированного изменения ПРД, в том числе возможность санкционированного изменения списка пользователей СВТ и списка защищаемых объектов.) Права изменять ПРД должны предоставляться выделенным субъектам (администрации, службе безопасности и т.д.).

Мандатный принцип контроля доступа.

Должны сопоставляться классификационные метки каждого субъекта и каждого объекта. Посредством этих меток субъектам и объектам должны назначаться классификационные уровни (уровни уязвимости, категории секретности и т.п.),

4. Основные методы и средства криптозащиты:

- принципы построения симметричных криптографических систем (потоковые и блочные);

2015-04-30

2015-04-30 2026

2026