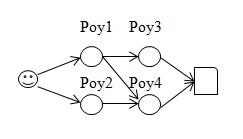

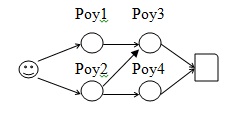

На рис.10.а. через  , n = 1,…,N обозначается вероятность отсутствия в системе n-й угрозы атаки (информационная система готова к безопасной эксплуатации в отношении n-й атаки), одной из N атак, образующих угрозу безопасности информационной системы.

, n = 1,…,N обозначается вероятность отсутствия в системе n-й угрозы атаки (информационная система готова к безопасной эксплуатации в отношении n-й атаки), одной из N атак, образующих угрозу безопасности информационной системы.

Утверждение. Угроза безопасности информационной системы может интерпретироваться (может быть представлена) схемой последовательного резервирования, резервирующими элементами которой являются угрозы атак.

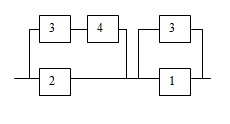

Доказательство. С учетом того, что любая из N успешных атак позволяет получить несанкционированный доступ к информации с соответствующей целью, угроза безопасности информационной системы может быть представлена схемой последовательного резервирования, элементами которой выступают угрозы атак, см. рис.10.б.

В результате подобного представления (в терминах теории надежности) угрозы безопасности информационной системы, можем определить ее ключевую количественную характеристику - вероятность того, что информационная система готова к безопасной эксплуатации в отношении потенциально возможных атак, которая может позиционироваться, как характеристика (количественная оценка) актуальности угрозы безопасности информационной системы,  :

:

Утверждение. В общем случае использование приведенной выше формулы для расчета актуальности угрозы безопасности информационной системы не корректно. Для получения корректной расчетной формулы необходимо построить схему последовательно-параллельного резервирования.

Доказательство. Сама по себе данная формула, как формула, позволяющая рассчитывать вероятность соответствующего события, не нова, широко она используется в теории надежности, где события отказов различных элементов системы не зависимы. Если в качестве простейшего элемента безопасности рассматривать угрозу, то применение данной формулы не корректно, ввиду зависимости угроз на уровне используемых ими уязвимостей - одна и та же (в общем случае несколько) уязвимость может образовывать (на практике и образуют) несколько различных атак. Следовательно, для получения корректной расчетной формулы в каждом конкретном случае (для соответствующего орграфа угроз безопасности информационной системы, где каждая угроза представляется соответствующим орграфом угрозы атаки) требуется построение схемы последовательно-параллельного резервирования.

Теперь о построении схемы последовательно-параллельного резервирования для орграфа безопасности информационной системы. Особенностью подобного орграфа, как отмечали, является в общем случае наличие вершин, в которые входит более одной дуги, и наличие вершин, из которых выходит более одной дуги. Именно наличие подобных вершин не позволяет в общем случае рассматривать атаки, как независимые события.

Приведем базовые конструкции резервирования, позволяющие построить соответствующие схемы последовательно-параллельного резерва.

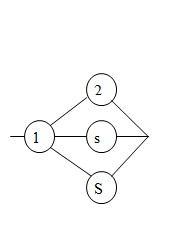

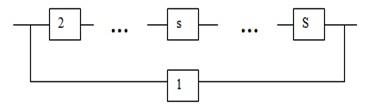

Конструкция резервирования, применительно к вершинам, имеющим на графе один вход и S выходов (1-я вершина), представлена на рис.11. Поясняется она тем, что при наличии первой уязвимости, ни одной из уязвимостей с номерами s=2,…,S в системе присутствовать не должно, т.к. при таких условиях система будет находиться в безопасном состоянии.

а. Исходный граф б. Схема резервирования

Рис.11. Конструкция резервирования, применительно к вершинам, имеющим на графе один вход и S выходов

Если обозначить, как  вероятность того, что система, представленная на рис.11.а готова к безопасной эксплуатации, а через

вероятность того, что система, представленная на рис.11.а готова к безопасной эксплуатации, а через  , соответственно

, соответственно  s=2,…,S, вероятности готовности к безопасной эксплуатации элементов системы, то расчетная формула для схемы резервирования, приведенной на рис.11.б, имеет следующий вид:

s=2,…,S, вероятности готовности к безопасной эксплуатации элементов системы, то расчетная формула для схемы резервирования, приведенной на рис.11.б, имеет следующий вид:

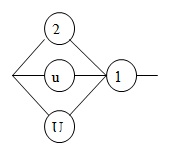

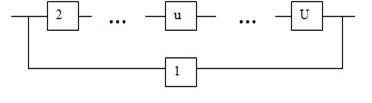

Конструкция резервирования, применительно к вершинам, имеющим на графе U входов и один выход (1-я вершина), представлена на рис.12. Поясняется она тем, что при наличии первой уязвимости, ни одной из уязвимостей с номерами u=2,…,U в системе присутствовать не должно, т.к. при таких условиях система будет находиться в безопасном состоянии.

а. Исходный граф б. Схема резервирования

Рис.12. Конструкция резервирования, применительно к вершинам, имеющим на графе U входов и один выход

Если обозначить, как  вероятность того, что система, представленная на рис.12.а готова к безопасной эксплуатации в целом, а через

вероятность того, что система, представленная на рис.12.а готова к безопасной эксплуатации в целом, а через  , соответственно

, соответственно  u=2,…,U, вероятность готовности к безопасной эксплуатации элементов системы, то расчетная формула для схемы резервирования, приведенной на рис.12.б, имеет следующий вид:

u=2,…,U, вероятность готовности к безопасной эксплуатации элементов системы, то расчетная формула для схемы резервирования, приведенной на рис.12.б, имеет следующий вид:

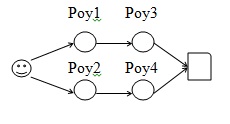

Теперь проиллюстрируем использование представленных выше базовых конструкций на примерах построения базовых схем (моделей) последовательно-параллельного резервирования для орграфов безопасности информационной системы, приведенных на рис.13-16.

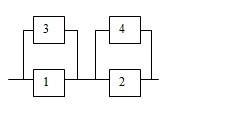

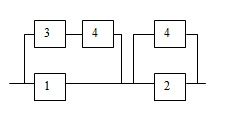

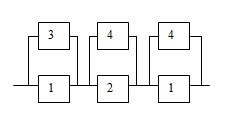

В орграфе, приведенном на рис.13.а первая уязвимость резервируется третьей, вторая – четвертой. С учетом этого может быть получена схема резервирования, приведенная на рис.13.б.

а. Орграф б. Схема резервирования

Рис.13. Пример орграфа безопасности информационной системы и построенной для него схемы последовательно-параллельного резервирования

Если обозначить, как  вероятность того, что информационная система, соответствующий орграф угрозы информационной безопасности которой представлен на рис.13.а, готова к безопасной эксплуатации в отношении потенциально возможных атак, а через

вероятность того, что информационная система, соответствующий орграф угрозы информационной безопасности которой представлен на рис.13.а, готова к безопасной эксплуатации в отношении потенциально возможных атак, а через  m=1,…,4, вероятность готовности к безопасной эксплуатации системы в отношении соответствующих уязвимостей, то расчетная формула для схемы резервирования, приведенной на рис.13.б, имеет следующий вид:

m=1,…,4, вероятность готовности к безопасной эксплуатации системы в отношении соответствующих уязвимостей, то расчетная формула для схемы резервирования, приведенной на рис.13.б, имеет следующий вид:

Замечание. На рис.13 проиллюстрирован случай, когда угрозы атак не зависимы (не используют одних и тех же уязвимостей).

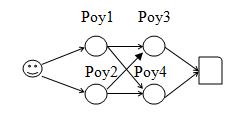

В орграфе, приведенном на рис.14.а первая и вторая уязвимости резервируются любой из двух уязвимостей – третьей или четвертой. С учетом этого может быть получена схема резервирования, приведенная на рис.14.б.

а. Орграф б. Схема резервирования

Рис.14. Пример орграфа безопасности информационной системы и построенной для него схемы последовательно-параллельного резервирования

Используя введенные выше обозначения, можно получить расчетную формулу для схемы резервирования, приведенной на рис.14.б:

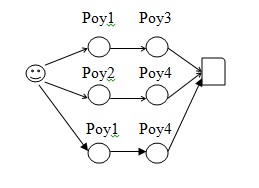

В орграфе, приведенном на рис.15.а первая уязвимость резервируются любой из двух уязвимостей – третьей или четвертой, вторая уязвимость резервируется четвертой уязвимостью. С учетом этого может быть получена схема резервирования, приведенная на рис.15.б.

а. Орграф б. Схема резервирования

Рис.15. Пример орграфа безопасности информационной системы и построенной для него схемы последовательно-параллельного резервирования

Используя введенные выше обозначения, можно получить расчетную формулу для схемы резервирования, приведенной на рис.15.б:

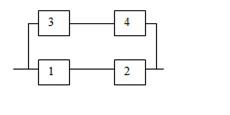

В орграфе, приведенном на рис.16.а вторая уязвимость резервируются любой из двух уязвимостей – третьей или четвертой, первая уязвимость резервируется третьей уязвимостью. С учетом этого может быть получена схема резервирования, приведенная на рис.16.б.

а. Орграф б. Схема резервирования

Рис.16. Пример орграфа безопасности информационной системы и построенной для него схемы последовательно-параллельного резервирования

Используя введенные выше обозначения, можно получить расчетную формулу для схемы резервирования, приведенной на рис.16.б:

Ранее мы отмечали, что для корректного моделирования безопасности информационной системы (для построения корректной модели, как следствие, для получения корректной расчетной формулы) в обязательном порядке должна учитываться зависимость угроз, в части использования ими одним и тех же уязвимостей. Проиллюстрируем сказанное примерами. Если бы мы не учитывали зависимость угроз, как это, например, сделано на орграфах, представленных на рис.15 и рис.14, то получили бы расчетную формулу искомой характеристики безопасности, определяемую орграфом, представленным на рис.17.а 1) Первый случай (вместо орграфа, приведенного на рис.15), и соответствующей ему схемы резервирования, приведенной на рис.17.б, 1) Первый случай, соответственно, определяемую орграфом, представленным на рис.17.а 2) Второй случай (вместо орграфа, приведенного на рис.14), и соответствующей ему схемы резервирования, приведенной на рис.17.б 2) Второй случай.

а. Орграф б. Схема резервирования

2015-08-12

2015-08-12 812

812