Эффективное корпоративное управление ИТ позволяет обеспечить реальную пользу от информационных систем и контроль рисков, связанных с информационными технологиями. Вопросы управления и контроля в сфере ИТ также являются предметом особого внимания в свете постоянно меняющихся потребностей бизнеса и требований нормативных актов, таких, как закон Сарбэйнса—Окс- пи, МСФО и Basel II, а также необходимости обеспечения прозрачности для акционеров.

КПМГ предлагает широкий перечень услуг в области корпоративного управления и эффективности ИТ, включающий в себя помощь руководству компаний в решении следующих вопросов:

• разработка адекватной ИТ-стратегии;

• измерение экономическою эффекта от ИТ;

• определение реальных затрат на ИТ;

• оценка того, что инвестиции в ИТ надлежащим образом управляются, учитываются риски и определены направления развития;

• внедрение таких стандартов, как CobiT и ITIL.

Услуги в области информационной безопасности, конфиденциальности персональных данных и планировании непрерывности бизнеса

|

|

|

В современном мире репутация бизнеса, а также само его существование могут в большой степени зависеть от того, насколько хорошо внедрены меры по обеспечению безопасности бизнеса, непрерывности и конфиденциальности персональных данных. Эффективность основополагающих мер контроля, таких, как разделение полномочий, нередко полностью зависит от реализации мер контроля доступа в области информационных технологий. В мире глобальных телекоммуникационных сетей уязвимости в системе безопасности могут быть легко использованы злоумышленниками. Получившие широкую огласку случаи мошенничества подрывают общественное доверие. Наши услуги помогают клиентам ставить вопросы безопасности, конфиденциальности и непрерывности бизнеса как перед высшим руководством, так и перед службами ИТ и информационной безопасности. В области информационной безопасности КПМГ, в частности, является аккредитованной компанией на проведение аудита по стандарту ISO 27001; наша компания также принимает участие в разработке стандартов информационной безопасности для российского банковского сектора.

Услуги по аттестации в области ИТ

В современных условиях, когда клиенты организаций, предоставляющих услуги, напрямую зависят от информационных систем этих организаций, нередко нужны дополнительные гарантии для удовлетворения ожиданий этих клиентов в отношении надежности и безопасности обработки их данных.

SAS 70 и подобные аттестационные стандарты направлены на подтверждение того, что организации прошли всеобъемлющую проверку эффективности мер контроля. Эта проверка предусматривает оценку мер контроля как над совершением транзакций, так и в области ИТ-процессов. По результатам проверки клиентам организации представляется заключение независимого аудитора о качестве системы внутреннего контроля организации.

|

|

|

Бизнес-процессы и мониторинг внутренней системы контроля

В то время как многие компании оценили преимущества наличия документированной внутренней системы контроля в области процессов подготовки финансовой отчетности, большое количество компаний до сих пор не уверены в отношении эффективности мер контроля за бизнесом в целом. Соответствующий мониторинг эффективности мер контроля является серьезной задачей. Внедрение сложных ERP-систем, таких, как SAP R/3 и Oracle Applications, позволяет компаниям контролировать эффективность мер контроля бизнес-процессов на различных уровнях. КПМГ помогает своим

клиентам в правильном выборе ключевых мер контроля и определении оценки их эффективности. Наш успех основан на детальном понимании целей бизнеса, а также ключевых приложений, которые используются в данной отрасли.

кпмг

119019, Москва, Гоголевский бульвар, д. 11 тел.: (495) 937-4477, факс: (495) 937-4400 www.kpmg.rumoscow@kpmg.ru

3.1.2. Национальные стандарты и руководства по основам аудита информационной безопасности

Среди национальных стандартов и руководств по основам аудита ИБ и самооценки соответствия ИБ установленным требованиям выделим для рассмотрения следующие документы ввиду их практической направленности:

GA0/AIMD-12.19.6 «Руководство по аудиту средств управления федеральных информационных систем» (Federal information system controls audit manual, FISCAM);

NIST 800-26 «Руководство по самооценке безопасности для систем информационной технологии» (Security Se If-Assessment Guide for Information Technology Systems);

NIST 800-55 «Руководство по метрикам безопасности для систем информационной технологии» (Security Metrics Guide for Information Technology Systems).

Документ GA0/AIMD-12.19.6 «Руковод- 3.1.2.1. GA0/AIMD-12.19.6 ctbo по аудиту средств управления фе- «Руководство по аудиту деральных информационных систем» средств управления

(Federal information system controls audit федеральных

manual, FISCAM) является составной ча- информационных систем» стью схемы формирования и предоставления отчетности Контрольно-ревизионным управлением (GA0) Конгрессу США о состоянии дел в сфере обеспечения ИБ федеральных

агентств. Руководство РБСАМ используется аудиторами ОАО и ревизорами в качестве методологической основы для проведения аудита средств обеспечения ИБ агентств.

Руководство предназначено для использования при проведении внешних аудитов двух типов:

1) финансового аудита (аудита финансовой отчетности федеральных агентств США);

2) аудита безопасности ИС федеральных агентств США.

При проведении ежегодного финансового аудита федеральных агентств аудиторы могут использовать методологию ПБСАМ для оценки достоверности данных, которые обрабатываются в ИС агентств и на основе которых формируются финансовые отчеты организаций или которые используются для анализа затрат и результатов реализации программ федеральными агентствами.

При проведении аудита безопасности ИС аудиторы могут использовать методологию Р15САМ для оценки адекватности средств управления (защитных мер) в ИС агентств. В данном случае основная задача аудита этого типа — оказать федеральным агентствам помощь в работе по снижению рисков вероятных потерь, происходящих вследствие ошибок, мошенничества или иных незаконных действий, а также вследствие стихийных бедствий или других инцидентов, приводящих к недоступности ИС агентств.

Данный документ предназначен как для аудиторов ИС, так и для финансовых аудиторов, подтвердивших, что они обладают необходимыми знаниями, навыками и способностями для выполнения процедур аудита в компьютерной среде.

|

|

|

Руководство РБСАМ рассматривает цели управления (безопасностью), реализацию которых должны проверять аудиторы при оценке компьютерных средств управления, и предоставляет примеры методов и средств управления (обеспечения ИБ), обычно используемых в федеральных агентствах, а также процедуры их аудита.

В Руководстве приводятся конкретные методы и средства управления и связанные с ними предлагаемые процедуры аудита. Однако предлагаемые процедуры аудита излагаются на высоком уровне и предполагают наличие определенного мастерства в данном вопросе для эффективного выполнения. В результате более детальные шаги аудита обычно должны разрабатываться аудитором ИС на основе конкретного программного обеспечения и методов и средств управления, используемых проверяемой организацией, после консультации с финансовым аудитором о целях аудита и важных расчетах.

Методология, которая должна использоваться для оценки компьютерных средств управления, включает оценку:

общих средств управления на уровне организации или системы;

общих средств управления, относящихся к изучаемому приложению (приложениям), такому, как система платежных ведомостей или система учета кредитов;

прикладных средств управления, являющихся средствами управления ввода, обработки и вывода данных, связанных с индивидуальными приложениями.

Общие средства управления представляют собой политики и процедуры, относящиеся ко всем или к большей части ИС организации и помогающие обеспечивать их надлежащую деятельность. Целями общих средств управления являются:

— обеспечение защиты данных;

— защита прикладного программного обеспечения;

— предупреждение несанкционированного доступа к системному программному обеспечению;

— обеспечение бесперебойности работы ИС в случае неожиданных нарушений.

Эффективность общих средств управления является важным фактором в определении эффективности прикладных средств управления.

|

|

|

В данном документе рассматриваются процедуры оценки и тестирования именно общих средств управления.

При проверке компьютерных средств управления для аудита финансовой отчетности требуют решения и являются составными частями методологии следующие задачи:

определение характера и объема процедур аудита. Характер и объем процедур аудита, необходимых для оценки компьютерных средств управления, меняется в зависимости от целей аудита и ряда других факторов. К таким факторам относятся характер и сложность ИС организации, среда средств управления организации и конкретные расчеты и приложения, которые важны для финансовой отчетности. Аудитор ИС и финансовый аудитор должны действовать согласованно для определения того, какая проверка необходима;

проверка компьютерных средств управления в аудитах финансовой отчетности. Компьютерные средства управления должны рассматриваться на каждой из четырех стадий аудита: планирование, внутренний контроль, тестирование и составление отчета. На каждой стадии аудита финансовой отчетности проводятся следующие мероприятия:

— стадия планирования. На стадии планирования аудитор достигает понимания компьютерных операций и средств управления организации, и соответствующих рисков;

— стадия внутреннего контроля. На стадии внутреннего контроля аудиторы получают подробную информацию о политике, процедурах и целях управления и осуществляют тестирование мероприятий по управлению с целью определения эффективности действия средств управления.

Вначале аудитор тестирует общие средства управления в масштабе организации или системы путем наблюдения, наведения справок и обследования. Если данные средства управления действуют эффективно, аудитор должен протестировать и оценить эффективность общих средств управления для приложений, которые важны для аудита;

— стадия тестирования. На стадии тестирования аудиторы сосредоточиваются в основном на тестировании по существу. Тесты обычно включают изучение исходной документации, поддерживающей транзакции, чтобы определить, были ли их фиксирование, обработка и сообщение надлежащими и полными. Аудитор ИС может помогать финансовым аудиторам в идентификации и выборе компьютерных транзакций для тестирования, возможно, используя аудиторское программное обеспечение;

— стадия составления отчета. На стадии составления отчета аудитор делает заключения и составляет отчет в соответствии с предписаниями и законами.

Планирование является основой качественного аудита, а связанная с ИС часть — важной частью общего процесса.

Планирование позволяет аудитору и руководству аудиторской группы определять эффективные и продуктивные методы получения данных, необходимых для оценки компьютерных средств управления организации. Хотя планирование относится к началу аудита, оно представляет собой итеративный процесс, выполняемый фактически на всем протяжении аудита. Это обусловлено тем, что результаты предварительных оценок являются основанием для определения объема и вида последующего тестирования.

Например, если аудиторы получают данные о том, что конкретные процедуры управления неэффективны, они могут заново оценить свои предыдущие выводы и плановые решения, принятые на основе этих выводов.

На стадии планирования аудитор:

достигает понимания операций организации и идентифицирует компьютерные операции, являющиеся важными для аудита;

оценивает свойственный риск и риск контроля;

выполняет предварительную оценку возможной эффективности общих средств управления;

идентифицирует подлежащие тестированию общие средства контроля.

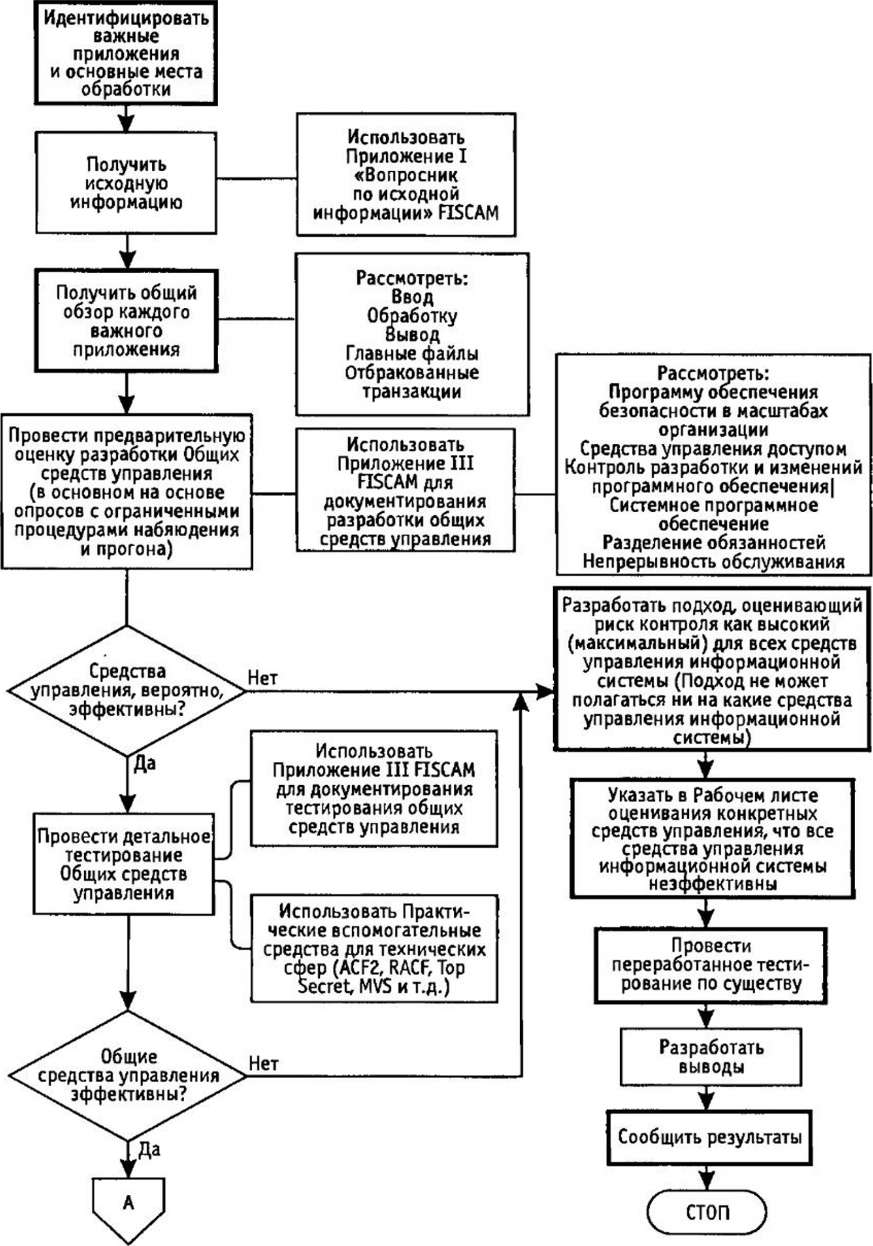

На рисунках 9 и 10 изложены этапы оценки средств управления ИС при выполнении аудита финансовой отчетности агентств.

Аудиторы должны получить представление об операциях организации и идентифицировать основные операции, осуществляемые при помощи вычислительных систем. Для облегчения работы на данной стадии и в дополнение к ней аудиторам рекомендуется пользоваться информацией, полученной через вопросники. Руководство РБСАМ содержит вопросник по исходной информации, который заполняется руководителями организации, и вопросник для пользователей, который может быть использован для получения пользовательских оценок конкретных компьютерных продуктов.

Далее аудитор оценивает свойственный риск и риск контроля, которые имеют решающее значение при определении риска аудита. Риск аудита ИС можно представить в терминах трех компонентов риска:

1) свойственный риск — это риск того, что информационные ресурсы или ресурсы, контролируемые ИС, могут подвергаться хищению, разрушению, раскрытию, несанкционированной модификации или другим повреждениям, предполагая, что связанные с ними средства внутреннего контроля отсутствуют;

2) риск контроля — это риск того, что некая существенная неправильная запись в данных организации не будет предотвращена или обнаружена и своевременно исправлена внутренним контролем организации;

Рис. 9. Этапы оценки средств управления ИС при выполнении аудита финансовой отчетности

Рис. 9. Этапы оценки средств управления ИС при выполнении аудита финансовой отчетности

|

Рис. 10. Этапы оценки средств управления ИС при выполнении аудита финансовой отчетности (продолжение)

Рис. 10. Этапы оценки средств управления ИС при выполнении аудита финансовой отчетности (продолжение)

|

3) риск необнаружения — риск того, что аудитор не обнаружит существенную неправильную запись в финансовой отчетности.

На основе уровня риска аудита и оценки свойственных рисков и рисков контроля организации аудитор определяет характер, сроки и объем основных процедур аудита, необходимых для достижения результирующего риска необнаружения. Например, в ответ на высокий уровень свойственных рисков и рисков контроля аудитор должен выполнить дополнительные процедуры аудита или более обширное тестирование по существу. Аудитор должен: (1) идентифицировать условия, которые существенно увеличивают свойственные риски и риски контроля; (2) сделать выводы о том, не мешают ли они эффективности конкретных методов и средств управления в важных приложениях. В связи с тем что оценка риска требует принятия важного аудиторского решения, она должна выполняться квалифицированным персоналом аудиторской группы.

Аудитор должен сделать предварительную оценку вероятной эффективности компьютерных средств управления. Эта оценка рассматривается как часть оценки риска контроля и основывается главным образом на опросах персонала организации, включая руководителей программных менеджеров, системных администраторов, менеджеров информационных ресурсов и руководителей, отвечающих за безопасность ИС, а также на наблюдении за компьютерными операциями и на проверках документированных политик и процедур.

На основе оценок свойственных рисков и рисков контроля, включая предварительную оценку компьютерных средств управления, аудитор идентифицирует методы и средства общего управления, которые должны быть протестированы для определения их действительной эффективности.

Таким образом, планирование аудита позволяет выстроить эффективную стратегию аудита, помогает аудиторам заранее определить сильные и слабые стороны общих средств управления организации, определить объем аудита и сроки его проведения и сконцентрировать свою деятельность на важных для организации средствах управления.

Руководство FISCAM определяет шесть основных категорий общих средств управления, которые аудитор должен оценить и протестировать. К ним относятся:

планирование и менеджмент программы обеспечения безопасности в масштабах организации. Эти средства управления обеспечивают структуру и постоянный цикл мероприятий для менеджмента риска, разработки политик безопасности, назначения обязанностей и мониторинга адекватности компьютерных средств управления организации;

управление доступом. Эти средства управления ограничивают доступ к компьютерным ресурсам, например данным, программам, оборудованию и аппаратуре, или обнаруживают доступ к ним, защищая таким образом эти ресурсы от несанкционированной модификации, потери или раскрытия;

средства управления разработкой и изменением прикладного программного обеспечения. Данные средства предотвращают использование неразрешенного ПО или несанкционированное внесение изменений в существующее ПО;

системное программное обеспечение. Эти средства ограничивают доступ и осуществляют мониторинг доступа к мощным программам и чувствительным файлам, которые, во-первых, управляют аппаратными средствами компьютеров и, во-вторых, обеспечивают защиту приложений, поддерживаемых системой;

разделение обязанностей. К числу таких средств относятся политики, процедуры и организационная структура, которые обеспечивают невозможность контроля ключевых аспектов компьютерных операций одним специалистом. Следовательно, обеспечивается невозможность проведения несанкционированной деятельности или получения несанкционированного доступа к активам или записям;

непрерывность обслуживания. Данные средства предназначены для обеспечения непрерывного выполнения или быстрого возобновления критических операций в случае непредвиденных событий и для защиты критичных и чувствительных данных в экстренных ситуациях.

Для каждой из шести категорий общих средств управления в ПБСАМ определяются несколько критических элементов, представляющих собой задачи по созданию адекватных средств управления в организации. Для каждого критического элемента приводятся соответствующие цели, риски и необходимые мероприятия, а также соответствующие методы управления и вопросы, касающиеся аудита.

Для каждого критического элемента аудитор должен сделать суммарное определение в отношении эффективности соответствующих средств управления организации. Если средства управления для одного или более критических элементов каждой категории неэффективны, то средства управления для всей категории вряд ли будут эффективными. Аудитор должен использовать профессиональное суждение, принимая такие решения.

Подробное изложение методологии процедур аудита, представленной в табличной форме, пригодно к использованию как для предварительной, так и для более детальной основной оценки общих средств управления данной категории. Для каждого критического элемента приводится таблица, в которую сведены мероприятия по управлению, соответствующие определенному критическому элементу, методы управления (защитные меры) и процедуры их аудита.

Предлагаемый подход значительно облегчает процесс оценки, но требует от аудитора соответствующей квалификации и четкого понимания поставленных задач. В РБСАМ приводится перечень знаний, навыков и способностей, которые необходимы аудитору для эффективного выполнения процедур аудита в компьютерной среде для аудита финансовой отчетности. Отмечается, что не требуется, чтобы каждый член аудиторской группы обладал всеми перечисленными знаниями, навыками и способностями. Однако в целом аудиторская группа обязана иметь указанные знания, навыки и способности, чтобы адекватно планировать аудит, проводить оценку компьютерных средств управления, тестировать средства управления, определять их влияние на общий план аудита, вырабатывать выводы и рекомендации и отражать их в отчете.

После окончания процедуры аудита финансовый аудитор делает заключение и составляет отчет относительно финансового отчета проверяемой организации, относительно заявлений руководства организации по внутренним средствам управления и относительно соответствия организации действующим законам и регламентам. Что касается внутренних средств управления, аудитор делает заключение о соответствующих заявлениях руководства организации, в котором он определяет степень достаточности реализованных средств управления в организации в контексте достижения следующих целей управления (безопасности):

активы должны быть защищены от потерь, которые могут возникнуть из-за их несанкционированного владения, использования или размещения;

транзакции должны выполняться в соответствии с предписаниями бюджетного органа, а также законами и регламентами, проверенными аудитором;

транзакции должны надлежащим образом регистрироваться, обрабатываться и суммироваться с целью обеспечения возможности подготовки финансовой отчетности и поддержки ответственности за активы.

На основе оценок внутренних средств управления аудитор формирует заключение об эффективности средств управления организации в отношении ИБ. Следует обратить внимание на то, что финансовые аудиторы должны тесно работать с аудиторами ИС при оценке результатов аудита и выработке заключения относительно заявлений руководства организации. Это позволит адекватно интерпретировать и отразить в отчете результаты оценки средств управления вычислительных систем организации.

На каждой стадии аудита аудитором могут быть идентифицированы недостатки. Аудитор должен определить степень существенности недостатков и указать причины, вызывающие недостатки, и корректирующие меры. Сведения о недостатках и других подлежащих сообщению обстоятельствах документируются аудитором в отчете по аудиту и передаются высшему руководству организации.

По результатам рассмотрения данного документа можно сделать вывод, что методология, методы и средства управления, а также процедуры их аудита, предлагаемые в FISCAM, могут быть полезными источниками при разработке нормативных и методических документов, касающихся проведения аудита ИБ в организациях банковской системы Российской Федерации.

Документ «Руководство по самооценке 3.1.2.2. NIST 800-26

безопасности для систем информацион- «Руководство

ной технологии» (NIST Special Publication по самооценке

800-26 Security Self-Assessment Guide for безопасности для систем Information Technology Systems) опреде- информационной

ляет метод для проведения самооценки технологии»

безопасности систем или групп взаимосвязанных систем. Кроме того, он обеспечивает руководство по использованию результатов самооценки для определения состояния программы информационной безопасности в масштабе организации.

Результаты получаются в той форме, которую легко использовать для определения того, какого из пяти уровней, установленных в документе «Федеральная структура оценки безопасности информационных технологий» (Fédérai Information Technology Security Assessment Framework), организация достигает для каждой тематической области средств управления, охватываемой в анкете.

Данный документ служит дополнением к «Федеральной структуре оценки безопасности информационных технологий», разработанной Национальным институтом стандартов и технологий (National Institute of Standards and Technology, NIST) для Федерального совета директоров по информационным технологиям (Fédéral Chief Information Officer Council). Он обеспечивает руководство по применению «Федеральной структуры оценки безопасности информационных технологий» путем идентификации семнадцати областей средств управления. Кроме того, данное Руководство определяет цели и методы управления, которые могут быть измерены для каждой области.

Документ может использоваться руководителями любого уровня и теми лицами, которые несут ответственность за безопасность ИТ на системном и организационном уровнях. Кроме того, внутренние и внешние аудиторы могут использовать анкету как руководство при проведении анализа безопасности ИТ систем.

Данный документ содержит обширную анкету, определяющую специфические цели и методы управления, использование которых позволяет тестировать и измерять безопасность системы или группы взаимосвязанных систем.

Предлагаемая анкета представляет собой инструмент для выполнения внутренней оценки имеющихся средств управления для главного приложения или системы общей поддержки. Перед тем как использовать анкету, необходимо определить границы системы, а также чувствительность и критичность информации, содержащейся в ней, обрабатываемой или передаваемой системой (системами).

Система идентифицируется посредством определения границ вокруг совокупности процессов, коммуникаций, памяти и связанных ресурсов. Элементы внутри данных границ составляют единую систему, каждый элемент которой должен:

находиться под одним и тем же административным средством управления;

иметь одну и ту же функцию или цель выполнения;

иметь одни и те же операционные характеристики и требования безопасности;

находиться в одной и той же общей операционной среде.

Важный элемент оценки — определение эффективности граничных средств управления безопасностью, если система является частью взаимосвязанных систем. Граничные средства управления должны защищать систему или группу систем от несанкционированных воздействий. Если такие граничные средства управления неэффективны, тогда безопасность анализируемых систем зависит от безопасности других систем, связанных с ними. Если отсутствуют эффективные граничные средства управления, то руководством указывается необходимость определять и документировать адекватность средств управления каждой системы, которая связана с рассматриваемой системой.

Эффективное использование анкеты предполагает понимание значимости оцениваемых систем и информации. Оценка может выражаться в уровне чувствительности или критичности систем и информации относительно каждой из пяти категорий защиты: целостности, конфиденциальности, доступности, аутентичности и неотказуемости. Причем аутентичность и неотказуемость рассматриваются как свойства целостности.

Руководство предлагает три степени чувствительности: высокую, среднюю и низкую. Например, система и ее информация могут требовать высокую степень целостности и доступности, но низкую степень конфиденциальности.

Оценочная анкета содержит три раздела: титульный лист, вопросы и примечания. Анкета начинается с титульного листа, требующего описательную информацию о главном приложении, системе общей поддержки или группе оцениваемых взаимосвязанных систем. Анкета обеспечивает иерархический подход к оценке системы посредством включения критических элементов и второстепенных вопросов. Уровень критических элементов следует определять на основе ответов на второстепенные вопросы. Второстепенные вопросы отражают цели и методы управления, которые могут реализовываться для соответствия критическим элементам. Допускается, что не все цели и методы управления требуются для достижения критического элемента.

В качестве примера на рисунке 11 представлена часть анкеты из рассматриваемого Руководства.

Большое число серьезных проблем в безопасности вычислительных систем проистекает от пользователей, разработчиков, конструкторов и менеджеров данных систем. Многие проблемы безопасности связаны со взаимодействием перечисленных категорий людей с вычислительными системами, а также связаны с правами доступа и полномочиями, которые необходимы для выполнения ими должностных обязанностей. Перечисленные ниже вопросы организованы вокруг двух критичных элементов. Уровни состояния безопасности для каждого критичного элемента следует определять на основе ответов на подчиненные вопросы.

| Цели управления | Уровень 1 Политика | Уровень 2 Процедуры | Уровень 3 Реализовано | Уровень 4 Протестировано | Уровень 5 Интегрировано | Принято решение, основанное на риске | Комментарии | Отметка о неприменимости |

| Персонал и безопасность ОМ В Циркуляр А-130, III | ||||||||

| 6.1. Критический элемент: Разделены ли обязанности для обеспечения минимума привилегий и индивидуальной ответственности? | ||||||||

| 6.1.1. Проводится ли анализ всех должностей с целью определения уровня их чувствительности? теС4М 50-1.2 ЫШ БР 800-18 | ||||||||

| 6.1.2. Существуют ли в организации документированные должностные инструкции, точно отражающие служебные обязанности и ответственности и которые также разделяют служебные обязанности? Я5 САМ 50-1.2 |

Рис. 11. Пример анкеты из N1^ БР 800-26

Организация может дополнять вопросы, но из анкеты не разрешается удалять вопросы или модифицировать их.

После каждого вопроса следует поле комментария и начальное поле. Поле комментария может использоваться для того, чтобы делать ссылку на поддерживающую документацию, которая прилагается к анкете. Начальное поле может использоваться, если принимается решение (на основе результатов оценки риска) не реализовывать средство управления или если средство управления является неприменимым для системы.

Вопросы делятся на три основные области управления: 1) административные средства управления; 2) операционные средства управления и 3) технические средства управления. В каждой из трех областей управления имеется несколько тем: например, безопасность персонала, планирование чрезвычайных ситуаций и реагирование на инциденты представляют собой темы, находящиеся в операционной области управления. В анкете в общей сложности семнадцать тем; каждая тема содержит критические элементы и поддерживающие цели и методы управления безопасностью (вопросы) относительно системы. Если некоторые цели и методы управления не реализовываются, это не удовлетворяет требованиям критических элементов.

Каждая цель и метод управления могут или не могут реализовы- ваться в зависимости от системы и риска, связанного с системой. По каждому вопросу, касающемуся целей и методов управления, осуществляется ссылка на один или более документов-первоисточников.

Области управления безопасностью, предлагаемые данным Руководством для оценивания, представлены на рисунке 12.

Для того чтобы измерять реализацию необходимого средства управления безопасностью, предлагается пять уровней эффективности для каждого ответа на вопрос о средстве управления безопасностью: уровень 1 — цель средства управления задокументирована в политике безопасности;

уровень 2 — средства управления безопасностью задокументированы в качестве процедур;

уровень 3 — процедуры реализованы;

уровень 4 — процедуры и средства управления безопасностью тестируются и анализируются;

уровень 5 — процедуры и средства управления безопасностью полностью интегрируются во всеобъемлющую программу.

Административные средства управления

1. Менеджмент риска.

2. Проверка (анализ)средств

управления безопасностью.

3. Жизненный цикл.

4. Санкционирование обработки

9. Планирование чрезвычайных ситуаций.

10. Техническое обслуживание

аппаратных и программных средств системы.

11. Целостность данных.

12. Документация.

данных (сертификация

и аккредитация). 5. План безопасности системы.

13. Осведомленность, обучение и образование по вопросам безопасности.

Операционные средства управления

6. Персонал и безопасность.

7. Физическая защита.

8. Производственные средства

14. Способность реагировать на инциденты.

Технические средства управления

15. Идентификация и аутентификация.

16. Средства управления логическим

управления, средства управления

вводом/выводом.

Рис. 12. Области управления безопасностью

Метод для ответов на вопросы может основываться прежде всего на рассмотрении имеющих отношение к вопросам документов и тщательном исследовании и тестировании средств управления. Анализ, например, должен состоять из:

— тестирования имеющихся методов управления доступом путем выполнения испытания на проникновение;

— рассмотрения системной документации, такой, как формы запросов на изменение программного обеспечения, планы тестирования и приемки;

— просмотра журналов безопасности и записей аудита.

| доступом. 17. Записи аудита. |

Эксперт должен по каждому вопросу определить совместно с владельцем системы и с теми, кто несет ответственность за администрирование системы, подтверждает ли уровень чувствительности системы реализацию средства управления, определенного в вопросе. Если средство управления применяется, то следует проверить, имеются ли документированные политики (уровень 1), процедуры для реализации средства управления (уровень 2), реализовывается ли средство управления (уровень 3), тестируется ли средство управления, и, если оно оказывается неэффективным, исправляется ли (уровень 4) и является ли средство управления частью культуры организации (уровень 5).

На основе ответов на вопросы, касающиеся целей и методов управления, совместно с владельцем системы и с теми, кто несет ответственность за администрирование системы, эксперту следует сделать вывод об уровне критического элемента. Вывод должен учитывать относительную важность каждой цели/метода для достижения критического элемента и точность, с которой метод реализовывается, эксплуатируется и тестируется.

Анкета может использоваться в двух целях. Во-первых, руководителями организации, которые знают системы своей организации и средства управления безопасностью, для того чтобы определить, где для системы, группы систем или всей организации требуется повышение безопасности. Во-вторых, ее можно использовать в качестве руководства для всесторонней оценки уровня безопасности системы. Результаты таких анализов могут служить для: 1) отчета о выполнении требований; 2) подготовки к аудитам; 3) идентификации потребностей в ресурсах.

Заполненные анкеты самооценки могут являться источником для составления отчетов по безопасности, требуемых от организации. В отчете необходимо рассматривать следующие темы по безопасности в масштабах организации:

— менеджмент безопасности;

— административные средства управления;

— операционные средства управления;

— технические средства управления;

— планируемые действия.

Отчет завершается кратким резюме планируемых шагов, касающихся безопасности ИТ. Резюме должно включать цели, действия, необходимые для реализации целей, планируемые ресурсы и предполагаемые даты выполнения.

Целью документа «Руководство по метри- 3.1.2.3. NIST 800-55

кам безопасности для систем информаци- «Руководство по метрикам онной технологии» (NIST Special безопасности для систем Publication 800-55 Security Metrics Guide информационной

for Information Technology Systems) явля- технологии»

ется обеспечение стандартизированного

подхода к разработке, выбору и реализации метрик безопасности ИТ, подлежащих использованию для измерения эффективности применяемых в организации средств управления ИБ.

В Руководстве представлена методология, рекомендованная для количественного измерения семнадцати тематических областей средств управления безопасностью, определенных в N151 800-26 «Руководство по самооценке безопасности для систем информационной технологии». Методология измерения может использоваться для подтверждения выполнения системных задач безопасности и подтверждения эффективности средств управления ИБ.

Руководство описывает, как организация через использование метрик может оценить адекватность соответствующих средств управления ИБ, политик и процедур. Данный документ помогает менеджменту решать, финансировать ли дополнительные ресурсы обеспечения безопасности или идентифицировать и оценивать непродуктивные средства управления. Документ объясняет процесс разработки и реализации метрик, определяет роли и обязанности персонала организации, ответственного за разработку и реализацию метрик безопасности ИТ, и показывает, как метрики можно использовать для адекватного обоснования инвестиций в управление ИБ.

Целевой аудиторией Руководства являются менеджеры по ИТ и профессиональные работники в сфере безопасности всех уровней.

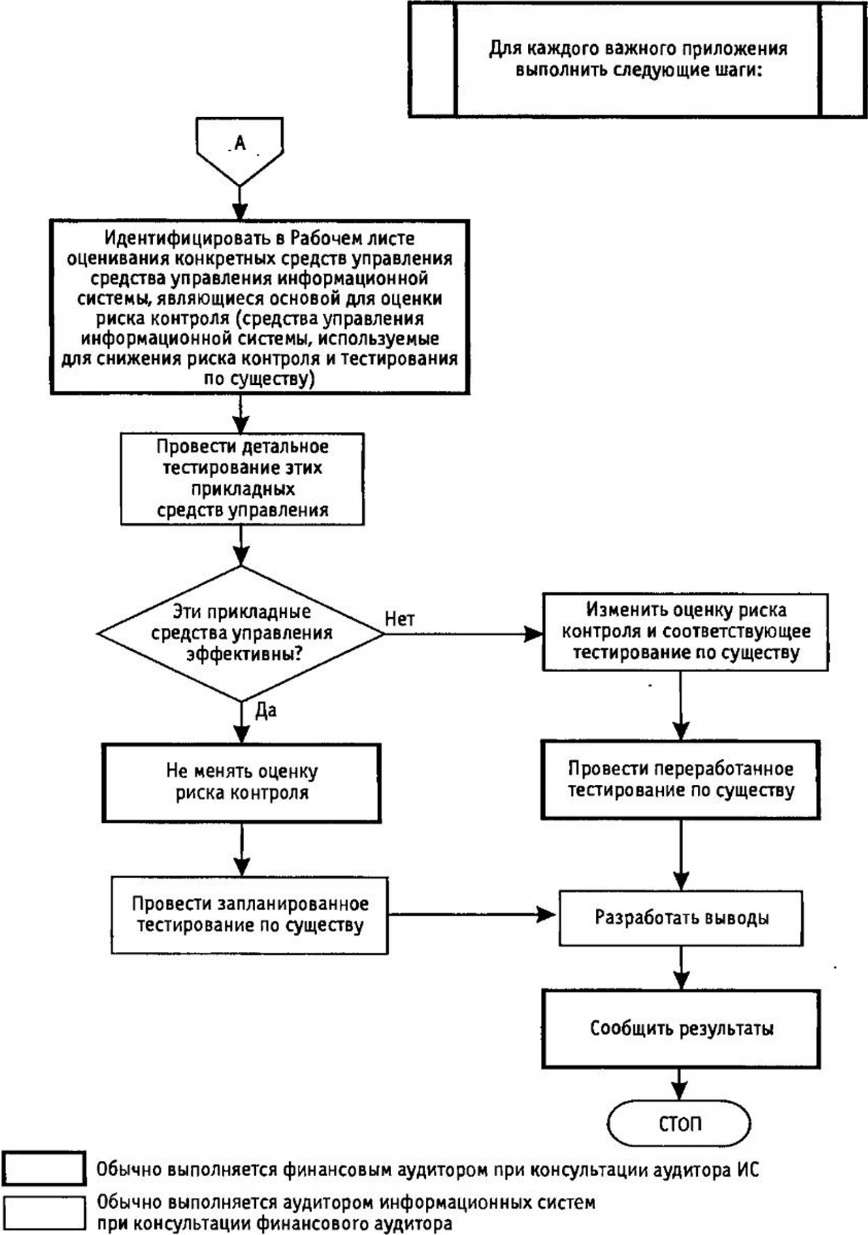

Структура программы метрик безопасности ИТ в организации представлена на рисунке 13.

Рис. 13. Структура программы метрик безопасности ИТ

Рис. 13. Структура программы метрик безопасности ИТ

|

Программа метрик безопасности ИТ в организации состоит из четырех взаимосвязанных частей:

первый, базовый, уровень — сильная поддержка программы руководством высшего уровня организации. Без этой поддержки невозможны не только реализация программы метрик безопасности, но и успешная реализация программы информационной безопасности организации в целом. Данный элемент заостряет внимание представителей высших уровней управления организации на ее информационной безопасности. Как отмечается, без поддержки со стороны должностных лиц, управляющих ИТ-ресурсами, реализация программы метрик безопасности в организации может оказаться абсолютно неэффективной из- за возможного политического давления и ограничений бюджета;

второй компонент эффективной программы — практические политики и процедуры безопасности, разработанные органом, отвечающим за вопросы обеспечения соответствия. Такие политики и процедуры должны быть в первую очередь практически достижимыми и обеспечивать обоснованную безопасность при помощи соответствующих средств управления (защитных мер). Если данные процедуры и политики не будут реализованы, то крайне затруднительно получить метрики;

третий компонент программы — разработка и внедрение количественных метрик, которые спроектированы для сбора и предоставления значащей информации об эффективности безопасности систем ИТ организации. Чтобы количественные метрики безопасности могли обеспечивать значащую информацию, они должны строиться на основе целей и задач эффективного обеспечения безопасности ИТ, вместе с этим они должны легко формироваться и должны позволять провести измерение. Метрики также должны быть повторяемыми, показывать соответствующие тренды эффективности на заданном временном интервале и быть полезными для слежения за эффективностью и для управления ресурсами;

четвертый компонент программы — периодический анализ данных, полученных при помощи метрик. Результаты анализа служат: для дальнейшего использования полученного опыта, для повышения эффективности используемых средств управления безопасностью (защитных мер) и для планирования новых средств управления в целях обеспечения соответствия новым требованиям безопасности. Если предполагается, что собранные данные должны быть значащими для менеджмента и улучшения программы ИБ организации в целом, то сбор точных данных должен стать приоритетом для заинтересованных сторон и пользователей.

Метрики являются средствами, которые упрощают принятие решений и в то же время позволяют улучшить качество работы и отчетность организации. Такой эффект достигается посредством сбора и анализа необходимых данных о качестве работы и подготовкой соответствующих отчетов. Основу метрик составляют цели и задачи эффективного обеспечения безопасности ИТ. Цели эффективного обеспечения безопасности ИТ задают необходимые результаты, которые ожидаются от выполнения программы информационной безопасности в организации. Реализацию целей помогают осуществлять задачи эффективного обеспечения безопасности ИТ. Задачи определяют практики (согласно положениям политик и процедур безопасности), при помощи которых предполагается реализовать защитные меры во всей организации. Мониторинг процесса выполнения задач и достижения целей осуществляется при помощи метрик безопасности ИТ. При выполнении мониторинга измеряются уровень реализации, результативность и эффективность защитных мер, проводится анализ адекватности деятельности по обеспечению безопасности и определяются возможные действия по улучшению.

При разработке и выполнении программы по реализации метрик безопасности ИТ необходимо соблюдать следующие условия:

метрики должны давать результат в количественно измеримой форме (в процентах, в усредненных и абсолютных значениях). Например: «процент систем, для которых имеется план работы в чрезвычайной ситуации», «процент уникальных идентификаторов пользователей», «процент систем, в которых применяются запрещенные к использованию протоколы», «процент систем, для которых существуют документированные отчеты об оценке рисков» и т.п.;

данные для поддержки метрик должны быть легкодоступными; измерению подлежат только повторяемые процессы; метрики должны быть полезны для отслеживания эффективности защитных мер и распоряжения ресурсами.

Данный документ представляет примеры метрик, основывающихся на критических элементах управления безопасностью и методах, содержащихся в NIST 800-26. Представленные примеры метрик могут использоваться либо непосредственно без изменений, либо могут быть скорректированы или дополнены согласно существующим целям и задачам эффективного обеспечения безопасности ИТ в организации.

Документ определяет три типа метрик безопасности ИТ:

1) метрики реализации — для измерения реализации принятых политик, стандартов и процедур ИБ в организации;

2) метрики эффективности/результативности — для измерения результатов, которые зависят от предоставляемых сервисов безопасности;

3) метрики влияний — для измерения влияния событий, связанных с безопасностью, на бизнес или миссию организации.

Типы метрик, которые реально можно получить и которые могут оказаться полезными для повышения эффективности, зависят от зрелости программы безопасности организации и от зрелости реализации системных средств управления безопасностью.

Разные типы метрик могут использоваться одновременно, однако исходная направленность метрик меняется по мере развития зрелости реализации средств управления безопасностью (т. е. происходит постепенный переход от использования метрик первого типа к использованию метрик третьего типа).

Руководство определяет подход и процесс разработки метрик безопасности ИТ для организации. Внедрение и использование программы метрик безопасности ИТ в организации осуществляются при помощи двух процессов: процесса разработки метрик и процесса реализации метрик. Процесс разработки метрик задает исходную совокупность метрик и позволяет выбрать подмножество метрик, подходящее для организации на данный момент времени. Процесс реализации программы метрик позволяет осуществить программу метрик, которая является итеративной по своей природе, а также обеспечивает уверенность в том, что в заданный момент времени измеряются соответствующие аспекты безопасности ИТ.

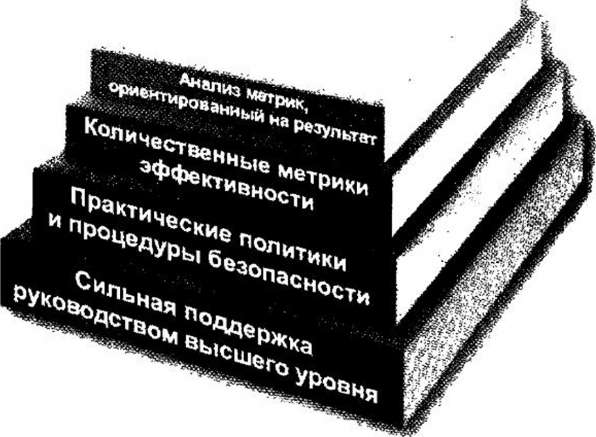

Процесс разработки метрик представлен на рисунке 14.

Процесс разработки метрик безопасности ИТ состоит из двух основных деятельностей:

идентификация и определение действующей программы безопасности ИТ (элементы 1-4 на рис. б);

разработка и выбор конкретных метрик для измерения реализации, результативности, эффективности и влияния на бизнес организации средств управления безопасностью (элементы 5-7 на рис. 13, которые соответствуют трем указанным выше типам метрик).

| Влияние на бизнес: | |

| — прирост или | |

| потеря стоимости | |

| бизнеса (business | |

| value); | |

| — оценка допустимых | |

| потерь |

Работоспособность/ эффективность:

— своевременность предоставления сервиса безопасности;

— результаты работы, полученные вследствие реализации программы безопасности

Реализация процесса: — уровень реализации установленных стандартов, политик и процедур безопасности

Рис. 14. Процесс разработки метрик безопасности ИТ

Как отмечается в документе, порядок следования шагов процесса разработки метрик может отклоняться от заданной последовательности. Более того, изображенный на рисунке 14 процесс предоставляет структуру для понимания метрик и упрощает идентификацию метрик, подлежащих разработке для каждой системы ИТ. Тип метрики зависит от этапа жизненного цикла системы ИТ и от зрелости программы безопасности системы ИТ. Представленная структура упрощает адаптацию метрик под нужды конкретной организации и под нужды различных заинтересованных сторон.

Вторая деятельность в процессе разработки метрик (элементы 5- 7 на рисунке 14) предполагает разработку метрик для измерения процесса реализации стандартов, политик и процедур обеспечения безопасности систем ИТ организации, их эффективности и результативности и влияния на миссию организации. Конкретный аспект безопасности ИТ, на котором сосредоточены метрики в заданный момент времени, зависит от уровня эффективности безопасности, как определено в руководстве ЩБТ БР 800-26 (т.е. от уровня зрелости программы ИБ организации). Метрики могут быть разработаны на основе примеров метрик безопасности ИТ из приложения А данного документа (или использованы непосредственно без доработки).

| Подробная форма метрик |

Руководство предлагает формировать метрики в виде, представленном в таблице 1.

Таблица 1

|

| Метрика | Задается количественная мера, обеспечиваемая метрикой. Используется численное выражение, которое начинается словами «процентное отношение», «число», «частота», «среднее значение» или другие аналогичные термины |

| Назначение | Описывается общая функциональность, для осуществления которой проводится сбор метрик. Описывается, будет ли метрика использоваться для измерения качества работы внутри организации или для отчетности во внешние контролирующие органы. Также здесь описываются: понимание каких вопросов планируется получить, используя метрики; причины сбора конкретных метрик (регулятивные и законодательные требования), если таковые существуют, и другие аналогичные аспекты |

| Свидетельство реализации | Перечисляются доказательства существования средств управления безопасностью, которые подтверждают правильность их реализации. Свидетельство реализации используется для вычисления метрики. Свидетельство выступает в качестве косвенного показателя, который подтверждает выполнение деятельности, и в качестве причинных факторов, которые могут указывать на причины неудовлетворительных результатов для конкретной метрики |

| частота | Задаются периоды времени для сбора данных, который осуществляется для измерения происходящих изменений. Периоды времени задаются на основе вероятных ожидаемых обновлений, которые могут возникнуть при реализации средств управления |

| Формула | Описывается способ расчета численного значения метрики. В качестве входных данных для формулы используется информация из перечисленных свидетельств реализации |

| Источник данных | Перечисляется местонахождение данных, используемых для расчета метрики. Указываются базы данных, средства слежения, подразделения или конкретные роли в организации, которые могут предоставить необходимую информацию |

|

| Пример метрик безопасности ИТ, представленных в приложении А N151 800-55 |

Окончание табл. 1

Предоставляется информация о смысле метрики и ее тренде. Перечисляются возможные причины измеренных трендов и указываются возможные решения для исправления выявленных недостатков. Описывается цель качества работы (эффективности), если она установлена для метрики, и указывается, какие тренды будут считаться положительными в контексте достижения заданной цели. Описывается способ использования информации из свидетельств реализации в качестве входных данных для анализа показателей. Свидетельство реализации служит для подтверждения эффективности деятельностей по обеспечению безопасности и для точного определения причинных факторов

В таблице 2 представлен пример метрик безопасности ИТ, содержащихся в приложении А ЬПБТ 800-55.

Таблица 2

|

| Свидетельство реализации | 3. Из систем в вашей текущей описи, для скольких систем выполнены и задокументированы оценки рисков в следующие временные интервалы? (выбирайте для каждой системы; не учитывайте одну и ту же систему более чем в одном временном интервале) За прошедшие 12 месяцев. За прошедшие 2 года. За прошедшие 3 года 4. Для систем, которые подвергались оценке рисков, внесите количество систем согласно причине (причинам) оценки. Плановая оиенка рисков Значительное изменение в системной среде Значительное изменение в средствах (возможностях)________. Изменение в других условиях (спеиифииир^йте) 5. Для систем, которые не подвергались оценке рисков за последние 3 года, перечислите количество систем согласно причинам. Нет политики. Нет ресурсов Уровень системы не требует Система ранее не определялась Новая система Другое (специфицируйте) |

| Частота | Раз в полгода, ежегодно |

| Формула | На уровне организации: сумма оценок рисков за каждый временной интервал (вопрос 3)/количество систем ИТ в описи (вопрос 2) |

| Источник данных | Опись систем ИТ, которая включает все главные приложения и системы общей поддержки; хранилище оценок рисков |

| Индикаторы | Данная метрика вычисляет процентное отношение систем, по которым проводились оценки рисков за последние три года (что составляет обычно требуемый максимальный временной интервал для проведения оценок рисков). Для установления количества оценок рисков вычисляется количество систем, оцененных за каждый временной интервал. Сумма за три года должна равняться 100% всех требуемых систем. Системы, которые не подвергаются регулярным оценкам рисков, вероятно, подвергаются угрозам. Вопрос 4 используется для подтверждения правильности причин для проведения оценок рисков и обеспечения того, |

Окончание табл. 2

чтобы учитывались все системы. Вопрос 5 включается для определения причины, по которой не выполнялись оценки рисков. Определение причины направит внимание менеджмента непосредственно на соответствующие корректирующие действия. Путем документирования и отслеживания данных факторов могут выполняться изменения для улучшения функционирования посредствам модернизации политики безопасности, направления ресурсов или обеспечения того, чтобы риски для новых систем оценивались, как требуется

Процесс реализации программы метрик безопасности ИТ, определенный в данном документе, иллюстрируется на рисунке 15.

Фаза 1 «Подготовка к сбору данных» включает функции, которые являются основой для создания и реализации программы метрик безопасности ИТ, в том числе определение, разработку и выбор метрик и разработку плана реализации программы метрик. В фазе 1 определяются шаги по сбору, анализу метрик и составлению по ним отчета. Данные шаги следует документировать в плане реализации программы метрик. В план могут включаться следующие вопросы:

— роли и обязанности метрик, в том числе обязанности по сбору данных, анализу и отчету;

| Индикаторы |

— аудитория для плана;

Рис. 15. Процесс реализации программы метрик безопасности ИТ

Рис. 15. Процесс реализации программы метрик безопасности ИТ

|

— процесс сбора, анализа и отчета о метриках, адаптированный к организационной структуре, процессам, политикам и процедурам;

— создание, выбор и модификации инструментальных средств сбора и контроля данных;

— форматы итоговых отчетов о метриках.

Фаза 2 «Сбор данных и анализ результатов» включает следующие функции:

— сбор данных метрик в соответствии с процессами, определяемыми в плане реализации программы метрик;

— объединение собираемых данных и сохранение в формате, способствующем анализу данных и отчета о данных, например в базе данных, в электронных таблицах;

— проведение анализа недостатков — сравнение собираемых измерений с задачами и идентификация пробелов между фактическим и желаемым функционированием;

— идентификация причин плохого функционирования;

— идентификация областей, требующих улучшения (усовершенствования).

Фаза 3 «Идентификация корректирующих действий» включает следующие действия:

— определение диапазона корректирующих действий. Корректирующие действия могут включать: изменение конфигураций системы; обучение штатных сотрудников, системных администраторов или обычных пользователей; поставку инструментальных средств безопасности; изменение системной архитектуры; учреждение новых процессов и процедур и модернизацию политик безопасности;

— присвоение приоритета корректирующим действиям. Применяемым корректирующим действиям следует присваивать приоритет для каждого вопроса функциональности. Если весовые коэффициенты назначались метрикам в фазе подготовки к сбору данных, такие весовые коэффициенты следует использовать для присвоения приоритета корректирующим действиям. И наоборот, весовые коэффициенты могут назначаться корректирующим действиям в фазе идентификации этих действий, основанных на критичности реализации специфичных корректирующих действий, стоимости корректирующих действий и величины воздействия корректирующих действий на состояние безопасности организации;

— выбор наиболее соответствующих корректирующих действий. Корректирующие действия следует выбирать по критерию «затраты-выгоды».

Фаза 4 «Разработка бизнес-портфеля» и фаза 5 «Получение ресурсов» обеспечивают финансирование цикла, необходимого для реализации корректирующих действий.

Фаза 6 «Применение корректирующих действий» включает реализацию корректирующих действий в технических, административных и операционных областях средств управления безопасностью. После применения корректирующих действий цикл завершается и повторно запускается с помощью последующего сбора и анализа данных. Сбор итеративных данных, анализ и отчет будут отслеживать развитие корректирующих действий, измерять улучшение и идентифицировать области для дальнейшего усовершенствования.

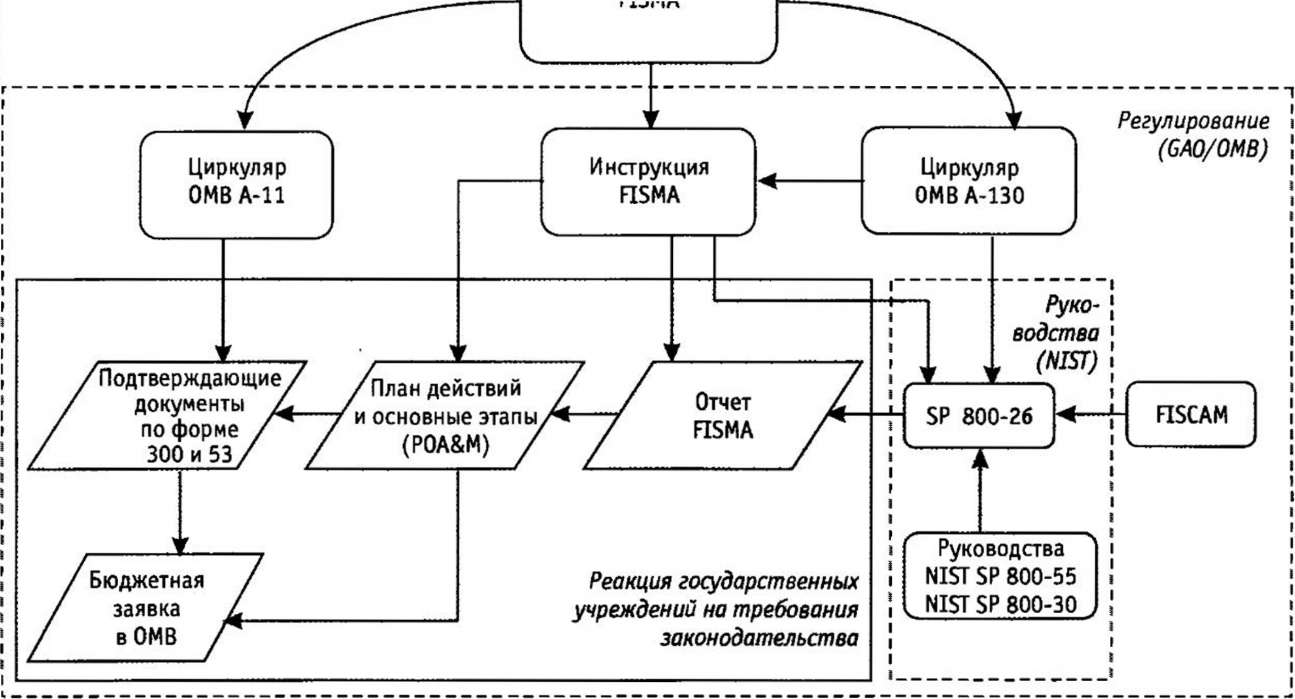

Документ NIST SP 800-55 является необходимым дополнением к документу NIST SP 800-26 «Руководство по самооценке безопасности для систем ИТ», которое применяется федеральными учреждениями США при планировании собственных годовых бюджетов, в частности затрат на обеспечение ИБ (рис. 16).

В совокупности три данных руководства NIST определяют последовательность действий федеральных агентств, в результате которых формируются входные данные для составления документа «План действий и основные этапы» (Plan of Actions & Milestones — POA&M). Вместе с этим определяется приоритетность полученных результатов, на основании которой обеспечивается уверенность в том, что наиболее важные потребности безопасности федерального агентства будут удовлетворены в первую очередь.

После этого формируются «подтверждающие документы», которые включают в себя выстроенные в контексте приоритетов корректирующие действия, и представляются через бюджетную заявку в Административное и бюджетное управление США (Office of Management and Budget, 0MB) с целью обеспечения финансирования агентства. Они могут представлять собой либо самостоятельные заявки на инвестирование, либо могут являться составной частью инвестиционного плана ИТ, которая касается расходов на обеспечение безопасности.

гтсмл

Рис. 16. Федеральное законодательство, регулирование и руководство в сфере безопасности ИТ (N1^ БР 800-26) и планирования капитала (США). Источник: ШТ БР 800-65

Рис. 16. Федеральное законодательство, регулирование и руководство в сфере безопасности ИТ (N1^ БР 800-26) и планирования капитала (США). Источник: ШТ БР 800-65

|

3.1.3. Отечественные законы и стандарты

по основам аудита

Следует констатировать, что на момент написания настоящей книги в Российской Федерации не определена правовая база аудита в сфере информационной безопасности. Нет ни одного нормативно-правового акта, который бы не только регулировал отношения в данной сфере, но хотя бы определял базовые понятия в области аудита информационной безопасности, как это сделано для аудита финансовой отчетности. В то же время в связи с объективно складывающимися потребностями и, как следствие, с широким распространением аудита информационной безопасности за рубежом и использованием аудита информационной безопасности в практической деятельности международных аудиторских компаний на территории Российской Федерации подобное положение нельзя признать нормальным.

Формируемое национальное законодательство в поддержку вступления и деятельности России в рамках Всемирной торговой организации, включающее в том числе основополагающий Федеральный закон «О техническом регулировании», также не определяет понятия «аудит информационной безопасности». Это можно объяснить тем обстоятельством, что информационная безопасность не включена ни в одну из сфер безопасности, которые должны регулироваться обязательными к исполнению требованиями, включаемыми в технические регламенты, имеющие статус федеральных законов (ст. 7). Среди возможных видов оценки соответствия, определяемых Федеральным законом «О техническом регулировании», также не «нашлось места» деятельности и соответственно понятию «аудит безопасности». Так само понятие «оценка соответствия» определено в ст. 2 как «прямое или косвенное определение соблюдения требований, предъявляемых к объекту», и далее в п. 3 ст. 7 говорится, что «оценка соответствия проводится в формах государственного контроля (надзора), аккредитации, испытания, регистрации, подтверждения соответствия, приемки и ввода в эксплуатацию объекта, строительство которого закончено, и в иной форме».

Что касается ограничения, связанного с отсутствием в Законе «О техническом регулировании» понятия «информационная безопасность», то для смягчения разногласий с данным основополагающим

Законом можно воспользоваться термином «безопасность организации в информационной сфере» и соответственно перейти к термину «аудит безопасности в информационной сфере». Однако его применение в этом случае ограничивалось бы тем обстоятельством, что сфера применения Закона «О техническом регулировании» распространяется лишь на продукцию (входящую в Общероссийский классификатор продукции) и процессы ее производства, эксплуатации, хранения, перемещения, реализации, утилизации. На практике это означает, что для конкретной организации можно было бы говорить лишь об «аудите безопасности информационной (автоматизированной) системы организации в информационной сфере».

С точки зрения применения термина «аудит информационной безопасности» возможны также следующие варианты придания ему легитимности.

Первый из них связан с тем, что в Российской Федерации планируется принятие национального стандарта, гармонизированного с международным стандартом 1Б0/1ЕС 27001 [24], в котором, как и в международном, существовало бы указание о том, что для проведения внутренних аудитов систем менеджмента информационной безопасности (СМИ Б) может быть полезен ГОСТ Р И СО 19011 [33]. В этом случае, однако, сфера применения данного термина на практике свелась бы к использованию его при проведении только внутренних аудитов СМИБ.

Вторым возможным вариантом является внесение изменений в федеральные законы «0 Центральном банке Российской Федерации (Банке России)» и «0 банках и банковской деятельности» в части введения и определения понятия и соответствующей деятельности, составляющей «аудит информационной безопасности». Данный термин должен быть в этом случае определен в указанном выше смысле с учетом необходимости покрытия всей сферы необходимой деятельности, уже сложившейся реально. Основным содержанием изменений могли бы стать нормы относительно сферы применения аудита, его назначения, порядка его проведения и правовых последствий для организаций.

Содержательной основой таких изменений могли бы стать нормы Федерального закона от 07.08.2001 № 119-ФЗ «Об аудиторской деятельности», который определяет правовые основы регулирования аудиторской деятельности в Российской Федерации. При этом под аудиторской деятельностью, аудитом подразумевается предпринимательская деятельность по независимой проверке бухгалтерского учета и финансовой (бухгалтерской) отчетности организаций и индивидуальных предпринимателей. Закон устанавливает цель аудита и позиционирует его место по отношению к государственному контролю достоверности финансовой (бухгалтерской) отчетности, а также в системе российского законодательства. Кроме этого, Закон устанавливает требования к аудиторам и аудиторским организациям, их права и обязанности, права и обязанности аудируемых лиц.

Статья 7 Закона уста

2015-04-20

2015-04-20 815

815