В качестве элемента экспертной системы можно рассматривать и базу данных. В то же время БД является составной частью БнД и ИТ. Поэтому наряду с БЗ экспертная система должна рассматриваться как основная составляющая часть внутримашинного информационного обеспечения.

Экспертные системы, являющиеся в настоящее время наиболее распространенным классом систем искусственного интеллекта, обладают способностью рассмотреть большое число вариантов, чем это доступно человеку, при доскональном анализе ситуаций в той или иной предметной области и выдать «интеллектуальные» решения в сложных ситуациях, благодаря наличию в них баз знаний.

Поэтому в помощь менеджерам в условиях распределенной системы обработки данных предполагается создать ряд экспертных систем. Так, при разработке плана производства для уточнения номенклатуры планируемой к выпуску продукции целесообразно создать экспертные системы по оценке конъюнктуры рынка и оценке технического уровня продукции, связанные с довольно сложным анализом исходной информации.

|

|

|

Тема 6. Техническое обеспечение информационных технологий в менеджменте.

В рамках технического обеспечения (Hardware) осуществляется выбор и оснащение одно- и многоуровневых компьютерных информационных систем необходимыми техническими средствами. Правильный выбор комплекса технических средств (КТС) оказывает определяющее влияние на эффективность функционирования информационной системы. Для одних и тех же информационных параметров и сходных производственных условий построение КТС может быть осуществлено в самых различных, но равноценных по функциональному назначению вариантах. В качестве критериев оптимальности при равных функциональных возможностях КТС могут выступать: минимальная стоимость КТС, минимальная стоимость обслуживания и др.

В многоуровневых системах задача по выбору КТС решается с помощью моделирования. При этом обязательно учитывается тот факт, что любая информационная система является постоянно развивающейся системой и ее КТС должен иметь возможность при необходимости перестраиваться на решение новых задач. Несколько проще решается вопрос по выбору КТС на нижнем уровне управления, хотя и здесь, например, при формировании локальных вычислительных сетей (ЛВС) на базе ПЭВМ прибегают к моделированию.

Для расчета параметров КТС создается модель функционирования системы, в которой в качестве аргументов выступают:

· объемы входной информации;

· алгоритмы обработки данных по каждой задаче;

· режимы функционирования подсистем;

· объемно-временные характеристики информации;

|

|

|

· характеристики надежности всех элементов системы и др.

В качестве искомых величин модели выступают:

· рабочие параметры всех составляющих КТС;

· способы организации вычислительных процессов, режимов работы;

· параметры, характеризующие эффективность работы КТС и др.

Основой любого КТС является компьютер (электронная вычислительная машина — ЭВМ). По размерам и функциональным возможностям ЭВМ можно разделить на:

· суперЭВМ;

· большие ЭВМ;

· малые ЭВМ;

· микроЭВМ.

К суперЭВМ относятся мощные многопроцессорные вычислительные машины с быстродействием до сотни миллиардов операций в секунду (оп/сек). Типовая модель суперЭВМ XXI века будет иметь, по прогнозу, следующие характеристики:

· быстродействие более 100 млрд. оп/сек;

· объем оперативной памяти 10 Гбайт;

· объем дисковой памяти 1—10 Тбайт;

· разрядность процессора 64, 128 бит.

Создать такую высокопроизводительную ЭВМ по современной технологии на одном микропроцессоре не представляется возможным ввиду ограничения, обусловленного конечным значением скорости распространения электромагнитных волн (300 000 км/сек), ибо время распространения сигнала на расстояние в несколько миллиметров (это линейный размер современного микропроцессора) при быстродействии 100 млрд. оп/сек становится соизмеримым со временем выполнения одной операции. Поэтому суперЭВМ создаются в виде параллельных многопроцессорных вычислительных систем. Современные модели: CRAY 3,4 (фирма CRAY RESEARCH), SX (фирма NEC), VP-2000 (фирма FUJHSU), «Эльбрус» (Россия) и др.

Большие ЭВМ (ЭВМ общего назначения) за рубежом часто называют мэйнфреймами (Main frame). К мэйнфреймам относятся, как правило, компьютеры, имеющие следующие характеристики:

· быстродействие не менее 10 млн. оп/сек;

· объем оперативной памяти от 64 до 10 000 Мбайт;

· объем дисковой памяти не менее 50 Гбайт;

· многопользовательский режим работы (одновременно обслуживают от 16 до 1000 пользователей).

Родоначальником современных больших ЭВМ этого класса явились в нашей стране машины ЕС ЭВМ, а за рубежом IBM-360 и IBM-370.

Основные направления применения мэйнфреймов — это решение научно-технических задач, работа в вычислительных системах с пакетной обработкой информации, работа с большими базами данных, управление вычислительными сетями и их ресурсами. По экспертным оценкам, на мейнфреймах сейчас находится около 70% всей информации компьютерных систем обработки данных. Современные модели: IBM-390, IBM-4300, IBM ES/9000 (фирма IBM), М-1800 (фирма FUJITSU) и др.

Малые ЭВМ (мини-ЭВМ) — надежные, недорогие и удобные в эксплуатации компьютеры, обладающие несколько более низкими по сравнению с мэйнфреймами техническими возможностями. К достоинствам мини-ЭВМ можно отнести специфическую архитектуру с большой модульностью, лучшее соотношение производительность/цена.

Мини-ЭВМ ориентированы на использование в качестве управляющих вычислительных комплексов в технологических процессах, наряду с этим мини-ЭВМ успешно применяются для вычислений в многопользовательских вычислительных системах, в системах автоматизированного проектирования (САПР), в системах моделирования несложных объектов, в системах искусственного интеллекта. К отечественным мини-ЭВМ относятся машины СМ ЭВМ: СМ-4, СМ-1400, СМ-1700 и др. Зарубежные современные модели: VAX-11, VAX-3600, VAX класса 8000, VAX класса 9000, HP 9000, IBM 4381 и др.

ЭВМ класса суперЭВМ, больших ЭВМ, малых ЭВМ размещаются в специальных помещениях, называемых вычислительными центрами, и обслуживаются специально обученным персоналом. Пользователи ЭВМ этих классов не имеют физического доступа к компьютеру, доступ к вычислительным ресурсам осуществляется по каналам связи с пользовательских терминалов. В качестве терминалов могут выступать специальные дисплейные комплексы, либо персональные компьютеры, являющиеся абонентскими пунктами вычислительной сети на базе ЭВМ вышеперечисленных классов.

|

|

|

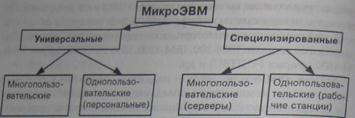

Изобретение в 1969 г. микропроцессора привело к появлению в 70-х годах XX века еще одного класса ЭВМ—микроЭВМ (рис. 6.1). Именно наличие микропроцессора служило первоначально определяющим признаком микроЭВМ. Однако сейчас микропроцессоры используются во всех без исключения классах ЭВМ.

Универсальные многопользовательские микроЭВМ — это мощные микроЭВМ, оборудованные несколькими видеотерминалами и функционирующие в режиме разделения времени, что позволяет эффективно работать на них сразу нескольким пользователям.

Рис. 6.1. Виды микроЭВМ

Персональные компьютеры — однопользовательские микроЭВМ, удовлетворяющие требованиям общедоступности и универсальности применения. К персональным ЭВМ относят компьютеры, удовлетворяющие следующим требованиям:

· стоимость всей вычислительной системы лежит в пределах, делающих экономически выгодным использование системы одним человеком;

· необходимая вычислительная мощность обеспечивается за счет использования современной микропроцессорной техники;

· вычислительная система обладает достаточной гибкостью для работы в различных приложениях (промышленность, деловая сфера, быт), а не ограничивается какой-либо одной сферой человеческой деятельности.

Серверы (server) — специализированные многопользовательские мощные микроЭВМ в компьютерных сетях, выделенные для обработки запросов от всех станций сети.

Рабочие станции (work station) представляют собой однопользовательские мощные микроЭВМ, специализированные для выполнения определенного вида работ (графических, инженерных, издательских).

Остановимся более подробно на персональных компьютерах. Они широко используются в информационных системах управления экономическими объектами. Основными достоинствами персональных компьютеров являются:

· небольшие физические габариты;

|

|

|

· мощные вычислительные возможности;

· простота эксплуатации пользователем-непрофессионалом;

· в области информационных технологий;

· невысокая стоимость;

· отсутствие серьезных требований и ограничений по условиям эксплуатации.

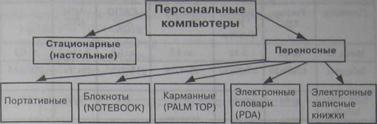

По конструктивным особенностям персональные компьютеры можно классифицировать следующим образом (рис. 6.2).

Рис. 6.2. Виды персональных ЭВМ

В конце 1981 г. фирма IBM выпустила персональный компьютер стационарного (настольного) типа PC IBM. Эта модель надолго стала своеобразным эталоном в мире персональных компьютеров.

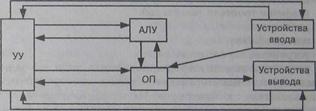

Персональный компьютер — это комплекс электронных технических средств, предназначенный для автоматизации процесса обработки информации. Обобщенная структурная схема компьютера (рис. 6.3) включает в себя пять основных функциональных блоков:

· арифметико-логическое устройство (АЛУ), в котором выполняются арифметические и логические действия над данными, введенными в ЭВМ для обработки;

· устройство управления (УУ), обеспечивающее взаимодействие всех составных частей ЭВМ;

· оперативная память (ОП), или оперативное запоминающее устройство (ОЗУ), которая предназначена для хранения введенной информации, программ вычислений и промежуточных результатов вычислений во время сеанса работы компьютера;

· устройства ввода данных, необходимые для ручного или автоматического ввода и долговременного хранения информации;

· устройства вывода данных, предназначенные для автоматического приема результатов обработки информации из ЭВМ и выдачи этих данных в виде, удобном для дальнейшего использования человеком.

Технологические особенности оперативной памяти определяют то, что при отключении электропитания компьютера содержимое ОП теряется для пользователя. Информация, содержащаяся в ОП и необходимая для решения задачи, по мере необходимости выводится из нее и передается в АЛУ. После выполнения необходимых арифметико-логических преобразований информация вновь заносится в память. Единицей измерения ОП является 1 байт, равный 8 бит. Байт — это объем, достаточный для кодирования в двоичной системе счисления одного алфавитно-цифрового символа. Один бит представляет собой один двоичный разряд. Байтами измеряется не только оперативная память, но и память внешних носителей информации. Обычно для обозначения объема памяти используются укрупненные единицы измерения: 1 Кбайт = 1024 байта; 1 Мбайт = 1024 Кбайта; 1 Гбайт = 1024 Мбайта; 1 Тбайт — 1024 Гбайта.

Рис. 6.3. Обобщенная структурная схема компьютера

Совокупность устройств компьютера, включающую УУ, АЛУ, внутреннюю регистровую память, принято называть центральным процессором. В персональном компьютере его роль выполняет микропроцессор.

Взаимодействие пользователя с компьютером осуществляется посредством устройств ввода/вывода, которые еще называются периферийными устройствами. Наиболее распространенными устройствами ввода, используемыми в персональных ЭВМ, являются:

· клавиатура;

· манипуляторы (мышь, трекбол, трекпад, трекпоинт);

· сканеры;

· джойстики;

· дисководы;

· магнитофоны;

· устройства речевого ввода;

· графические планшеты (диджитайзеры);

· устройства приема информации из канала связи — модемы и др.

Клавиатура — важнейшее для пользователя устройство, с помощью которого осуществляется ввод алфавитно-цифровых данных команд и управляющих воздействий в персональный компьютер

Сканер — это устройство ввода в компьютер алфавитно-цифровой и графической информации непосредственно с бумажного носителя, в частности с бумажного документа. С помощью сканера можно вводить тексты, схемы, рисунки, графики, штриховые коды и другую графическую информацию. Сканеры весьма разнообразны: черно-белые и цветные, ручные и настольные (планшетные, роликовые, проекционные) и др. К устройствам вывода относятся:

· дисплеи (видеомониторы);

· принтеры (печатающие устройства);

· графопостроители (плоттеры);

· дисководы;

· магнитофоны;

· устройства звукового вывода;

· устройства выдачи информации в канал связи — модем и др.

Дисплей (видеомонитор) является важнейшим средством общения пользователя с компьютером. На экране дисплея может отображаться введенная пользователем в компьютер информация, результаты вычислений, реакция вычислительной системы на команды пользователя, другая необходимая пользователю информация. Для настольных персональных компьютеров используются различные типы видеомониторов, в том числе:

· цветной дисплей — CD (Color Display);

· улучшенный цветной дисплей — ECD (Enhanced CD);

· профессиональная графическая система — PGS (Professional Grafics System) и др.

Принтер (печатающее устройство) — это устройство вывода данных из компьютера, преобразующее информацию из внутримашинного цифрового кода в соответствующие ему графические символы (буквы, цифры, знаки и т. п.) и фиксирующее эти символы на бумаге.

Принтеры являются наиболее развитой группой периферийных устройств компьютера, насчитывающей до 1000 различных модификаций. Принтеры отличаются друг от друга по таким признакам, как:

· количество цветов;

· способ формирования символов (знакопечатающие и знако-синтезирующие);

· принцип действия (матричные, термические, струйные, лазерные);

· способ печати (ударные, безударные);

· способ формирования строк (последовательный, параллельный);

· ширина каретки;

· длина печатной строки;

· набор символов;

· скорость печати;

· разрешающая способность, наиболее употребляемой единицей измерения является количество точек на дюйм (DPI — Dots per inch).

Персональные компьютеры могут использоваться в составе информационных систем в трех режимах:

■ как автономные вычислительные установки;

■ в качестве интеллектуальных терминалов больших и малых ЭВМ;

■ в составе локальных и глобальных вычислительных сетей.

Тема 7. Программное обеспечение информационных технологий в менеджменте.

Программное обеспечение (ПО), являющееся одной из основных обеспечивающих подсистем, связано с информационным обеспечением, с технологией обработки данных, с комплексом технических средств, с организационным обеспечением. Программное обеспечение разрабатывается и развивается исходя из требований других обеспечивающих подсистем.

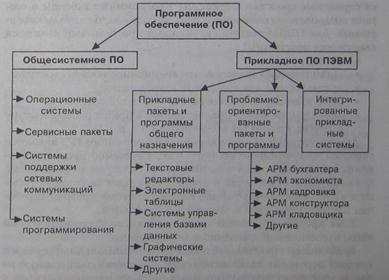

Программное обеспечение (Software) представляет собой совокупность программ обработки данных и инструкции по их эксплуатации (рис. 7.1).

Рис. 7.1. Состав программного обеспечения

Состав программного обеспечения зависит от класса ЭВМ и внутри класса определяется набором выполняемых функций.

Программное обеспечение делится на:

· общесистемное ПО, отвечающее за функционирование всей вычислительной системы в целом;

· прикладное ПО, предназначенное для реализации алгоритмов решения задач в различных областях человеческой деятельности.

Основой общесистемного ПО является операционная система (ОС). ОС предназначена для синхронизации работы всех составных частей и устройств компьютера, планирует и распределяет такие его ресурсы, как оперативная память, процессор, каналы связи. ОС полностью зависит от технических особенностей конкретной модели компьютера. Поскольку класс микроЭВМ отличается наибольшим разнообразием моделей, постольку и ОС, предназначенные для этого класса, довольно разнообразны. Если говорить о персональных микроЭВМ, то ОС развивались вместе с ними. Наиболее популярными и широко распространенными ОС для ПЭВМ были SCP, MS/DOS, WINDOWS, UNIX, OS/2 и др.

Помимо операционных систем, к общесистемному ПО относятся сервисные средства. Сервисные программные пакеты помогают пользователю компьютера в его работе с вычислительной системой. Для ПЭВМ такими сервисными программами являются следующие программы:

· антивирусные;

· организующие защиту от несанкционированного доступа;

· используемые для архивации информации;

· обслуживающие файловую систему компьютера;

· для загрузки алфавитов и шрифтов в принтеры, клавиатуру и другие устройства ввода/вывода и т. п.

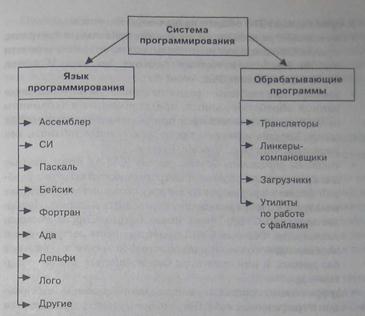

Другой крупной составляющей общесистемного ПО являются системы программирования (рис. 7.2). Системой программирования называется совокупность средств, которые используются для написания, трансляции и отладки программ на соответствующем языке программирования. Каждой системе программирования соответствует свой язык программирования.

Язык программирования — это специальный символический язык, применяемый для написания программ.

Транслятор представляет собой обрабатывающую программу, которая переводит пользовательскую программу, написанную на одном из языков программирования, на язык машинных кодов, с которыми непосредственно работает компьютер.

Рис. 7.2. Состав системы программирования

Другие обрабатывающие программы, которые входят в состав системы программирования, используются для отладки и запуска пользовательских программ.

Системы поддержки сетевых коммуникаций предназначены для создания и функционирования компьютерных сетей. Они синхронизируют работу абонентов сети и распределяют информационные, программные и технические ресурсы сети между абонентами. Их основной задачей является передача информации в сети, обеспечение совместимости данных независимо от технических, программных и информационных особенностей абонентов.

Прикладное программное обеспечение существенно различается в зависимости от класса ЭВМ. Остановимся подробнее на прикладном ПО для ПЭВМ, которое можно разделить на три части:

· прикладные пакеты и программы общего назначения;

· проблемно-ориентированные пакеты и программы;

· интегрированные прикладные системы.

К прикладному ПО общего назначения относятся:

· текстовые редакторы — это пакеты прикладных программ предназначенные для подготовки, редактирования и печати текстов. Наиболее известные среди них: Лексикон, Wordstar Multi-Edit, Chiwriter, РЕ2, Word и др.;

· электронные таблицы, предназначенные для автоматизированной обработки данных, представленных в табличном виде, широко применяются при решении экономических задач. Хорошо известны такие электронные таблицы, как Supercalc, Multiplan, Visicalc, Excel и др.;

· системы управления базами данных (СУБД), применяемые для хранения, накопления, быстрого поиска и выдачи в удобной форме информации по запросу пользователя. СУБД используются в информационно-справочных системах. Наиболее известны СУБД: Dbase, Rbase, Foxpro, Clipper, Paradox, Access и др. Сетевые СУБД ориентированы на хранение и ведение единого информационного фонда сети на серверах баз данных. К ним относятся: Oracle, Informix, Ingress, Progress и др.;

· графические системы, служащие для отображения информации в графическом виде. Широко применяются при решении сложных инженерных задач, на их базе создаются системы автоматизированного проектирования чертежей: Autocad, Microcad, Cadkey, Drawing Processor и др. Графические системы используются и при обработке экономической информации для представления результатов в виде графиков, диаграмм, рисунков, например Статграф. Кроме того, графические системы используются в мультипликации, телевидении, при создании рекламы, в моделировании одежды и т. п.

К проблемно-ориентированным пакетам и программам относятся пакеты, автоматизирующие конкретную прикладную область. Это в основном пакеты, реализующие автоматизированные рабочие места специалистов, например АРМ бухгалтера, АРМ экономиста, АРМ менеджера, АРМ кадровика и т. п.

К интегрированным прикладным системам относятся мощные программные пакеты, которые объединяют в себе все или некоторые классы перечисленных пакетов общего назначения. Они используются специалистами в области проектирования прикладного программного обеспечения как инструментальные средства разработки. Их применение требует специальных знаний и подготовки.

Прикладное программное обеспечение информационной системы управления экономическим объектом в основном содержит программы, реализующие функциональные подсистемы.

Тема 8. Защита информации в информационных системах и технологиях менеджмента.

Необходимость обеспечения информационной безопасности ИС и ИТ.

Развитие новых информационных технологий и всеобщая компьютеризация привели к тому, что информационная безопасность не только становится обязательной, она еще и одна из характеристик ИС. Существует довольно обширный класс систем обработки информации, при разработке которых фактор безопасности играет первостепенную роль (например, банковские информационные системы).

Под безопасностью ИС понимается защищенность системы от случайного или преднамеренного вмешательства в нормальный процесс ее функционирования, от попыток хищения (несанкционированного получения) информации, модификации или физического разрушения ее компонентов. Иначе говоря, это способность противодействовать различным возмущающим воздействиям на ИС.

Под угрозой безопасности информации понимаются события или действия, которые могут привести к искажению, несанкционированному использованию или даже к разрушению информационных ресурсов управляемой системы, а также программных и аппаратных средств.

Если исходить из классического рассмотрения кибернетической модели любой управляемой системы, возмущающие воздействия на нее могут носить случайный характер. Поэтому среди угроз безопасности информации следует выделять как один из видов угрозы случайные,или непреднамеренные. Их источником могут быть выход из строя аппаратных средств, неправильные действия работников ИС или ее пользователей, непреднамеренные ошибки в программном обеспечении и т.д. Такие угрозы тоже следует держать во внимании, так как ущерб от них может быть значительным. Однако в данной главе наибольшее внимание уделяется угрозам умышленным, которые в отличие от случайных преследуют цель нанесения ущерба управляемой системе или пользователям. Это делается нередко ради получения личной выгоды.

Человека, пытающегося нарушить работу информационной системы или получить несанкционированный доступ к информации, обычно называют взломщиком, а иногда «компьютерным пиратом» (хакером).

В своих противоправных действиях, направленных на овладение чужими секретами, взломщики стремятся найти такие источники конфиденциальной информации, которые бы давали им наиболее достоверную информацию в максимальных объемах с минимальными затратами на ее получение. С помощью различного рода уловок и множества приемов и средств подбираются пути и подходы к таким источникам. В данном случае под источником информации подразумевается материальный объект, обладающий определенными сведениями, представляющими конкретный интерес для злоумышленников или конкурентов.

Защита от умышленных угроз — это своего рода соревнование обороны и нападения: кто больше знает, предусматривает действенные меры, тот и выигрывает.

Многочисленные публикации последних лет показывают, что злоупотребления информацией, циркулирующей в ИС или передаваемой по каналам связи, совершенствовались не менее интенсивно, чем меры защиты от них. В настоящее время для обеспечения защиты информации требуется не просто разработка частных механизмов защиты, а реализация системного подхода, включающего комплекс взаимосвязанных мер (использование специальных технических и программных средств, организационных мероприятий, нормативно-правовых актов, морально- этических мер противодействия и т.д.). Комплексный характер защиты проистекает из комплексных действий злоумышленников, стремящихся любыми средствами добыть важную для них информацию.

Сегодня можно утверждать, что рождается новая современная технология — технология защиты информации в компьютерных информационных системах и в сетях передачи данных. Реализация этой технологии требует увеличивающихся расходов и усилий. Однако все это позволяет избежать значительно превосходящих потерь и ущерба, которые могут возникнуть при реальном осуществлении угроз ИС и ИТ.

Виды умышленных угроз безопасности информации

Пассивные угрозы направлены в основном на несанкционированное использование информационных ресурсов ИС, не оказывая при этом влияния на ее функционирование. Например, несанкционированный доступ к базам данных, прослушивание каналов связи и т.д.

Активные угрозы имеют целью нарушение нормального функционирования ИС путем целенаправленного воздействия на ее компоненты. К активным угрозам относятся, например, вывод из строя компьютера или его операционной системы, искажение сведений в БнД, разрушение ПО компьютеров, нарушение работы линий связи и т.д. Источником активных угроз могут быть действия взломщиков, вредоносные программы и т.п.

Умышленные угрозы подразделяются также на внутренние (возникающие внутри управляемой организации) и внешние.

Внутренние угрозы чаще всего определяются социальной напряженностью и тяжелым моральным климатом.

Внешние угрозы могут определяться злонамеренными действиями конкурентов, экономическими условиями и другими причинами (например, стихийными бедствиями). По данным зарубежных источников, получил широкое распространение промышленный шпионаж — это наносящие ущерб владельцу коммерческой тайны незаконные сбор, присвоение и передача сведений, составляющих коммерческую тайну, лицом, не уполномоченным на это ее владельцем.

К основным угрозам безопасности информации и нормального функционирования ИС относятся:

■ утечка конфиденциальной информации;

■ компрометация информации;

■ несанкционированное использование информационных ресурсов;

■ ошибочное использование информационных ресурсов;

■ несанкционированный обмен информацией между абонентами;

■ отказ от информации;

■ нарушение информационного обслуживания;

■ незаконное использование привилегий.

Утечка конфиденциальной информации — это бесконтрольный выход конфиденциальной информации за пределы ИС или круга лиц, которым она была доверена по службе или стала известна в процессе работы. Эта утечка может быть следствием:

■ разглашения конфиденциальной информации;

■ ухода информации по различным, главным образом техническим, каналам;

■ несанкционированного доступа к конфиденциальной информации различными способами.

Разглашение информации ее владельцем или обладателем есть умышленные или неосторожные действия должностных лиц и пользователей, которым соответствующие сведения в установленном порядке были доверены по службе или по работе, приведшие к ознакомлению с ним лиц, не допущенных к этим сведениям.

Возможен бесконтрольный уход конфиденциальной информации по визуально-оптическим, акустическим, электромагнитным и другим каналам.

Несанкционированный доступ — это противоправное преднамеренное овладение конфиденциальной информацией лицом, не имеющим права доступа к охраняемым сведениям.

Наиболее распространенными путями несанкционированного доступа к информации являются:

■ перехват электронных излучений;

■ принудительное электромагнитное облучение (подсветка) линий связи с целью получения паразитной модуляции несущей;

■ применение подслушивающих устройств (закладок);

■ дистанционное фотографирование;

■ перехват акустических излучений и восстановление текста принтера;

■ чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

■ копирование носителей информации с преодолением мер защиты;

■ маскировка под зарегистрированного пользователя;

■ маскировка под запросы системы;

■ использование программных ловушек;

■ использование недостатков языков программирования и операционных систем;

■ незаконное подключение к аппаратуре и линиям связи специально разработанных аппаратных средств, обеспечивающих доступ к информации;

■ злоумышленный вывод из строя механизмов защиты;

■ расшифровка специальными программами зашифрованной информации;

■ информационные инфекции.

Перечисленные пути несанкционированного доступа требуют достаточно больших технических знаний и соответствующих аппаратных или программных разработок со стороны взломщика. Например, используются технические каналы утечки — это физические пути от источника конфиденциальной информации к злоумышленнику, посредством которых возможно получение охраняемых сведений. Причиной возникновения каналов утечки являются конструктивные и технологические несовершенства схемных решений либо эксплуатационный износ элементов. Все это позволяет взломщикам создавать действующие на определенных физических принципах преобразователи, образующие присущий этим принципам канал передачи информации — канал утечки.

2015-04-23

2015-04-23 796

796