Для шифрования данных в протоколе IPSec может быть применен любой симметричный алгоритм шифрования. В симметричных схемах шифрования конфиденциальность основана на том, что отправитель и получатель обладают общим, известным только им, параметром функции шифрования. Этот параметр называется секретным ключом. Секретный ключ используется как для шифрования текста, так и для его дешифрирования.

На рис. 24.3 приведена классическая модель симметричной криптосистемы, теоретические основы которой впервые были изложены в 1949 году в работе Клода Шеннона (Claude Shannon). В данной модели есть три участника: отправитель, получатель, злоумышленник. Задача отправителя заключается в том, чтобы по общедоступному каналу передать некоторое сообщение в защищенном виде. Для этого он, используя ключ к, зашифровывает открытый текст X и передает зашифрованный текст Y. Задача получателя заключается в том, чтобы расшифровать текст Y и прочитать сообщение X. Предполагается, что отправитель имеет свой источник ключа. Сгенерированный ключ заранее по надежному каналу передается получателю.

| Злоумышленник |

| Злоумышленник пытается,>уу перехватить ключ |

| Секретный ключ К>г |

| X - исходное сообщение (открытый текст) |

| Шифрование Дешифрирование |

Секретный ключ К V

| г | V |

Y - зашифрованный текст Х " g^ffi™^ С°°6ЩеНИв

Рис. 24.3. Симметричная схема шифрования

ПРИМЕЧАНИЕ -----------------------------------------------------------------------------------------------------------------------------------------

Наиболее популярным симметричным алгоритмом шифрования данных в течение многих лет был алгоритм DES (Data Encryption Standard — стандарт шифрования данных), разработанный фирмой IBM в 1976 г. На смену DES в 2001 г. пришел новый более совершенный алгоритм AES (Advanced Encryption Standard — улучшенный стандарт шифрования), обладающий лучшим, чем DES, сочетанием показателей безопасности и быстродействия.

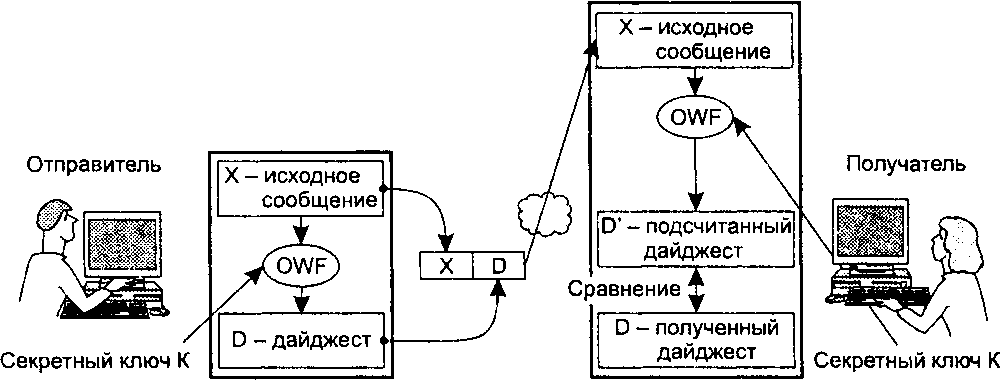

В основе обеспечения целостности и аутентификации данных также лежит один из приемов шифрования — шифрование с помощью вычислительно необратимой

функции (One-Way Function, OWF), частными случаями которой являются хэш-функция и дайджест-функция.

Значение, полученное в результате п рим енен и я функций этого типа к данным, не позволяет:: и даже не предполагает восстановления исходных данных.,.

Зачем же нужны такие функции?

Поясним это на примере дайджест-функции. Однако прежде отметим особенность дайджест-функции: независимо от объема исходных данных, к которым применяется эта функция, результат, называемый дайджестом, состоит из фиксированного, как правило, небольшого числа байтов.

Пусть требуется гарантировать целостность данных при передаче их через ненадежную сеть. Для достижения этой цели на стороне отправителя вычисляется дайджест передаваемых данных. Дайджест передается по сети вместе с исходным сообщением (рис. 24,4). Получатель, зная, какая необратимая функция была применена для вычисления дайджеста, заново вычисляет его, используя полученное сообщение. Если значения полученного по сети и вычисленного локально дайджестов совпадают, значит, сообщение во время передачи не было подвергнуто никаким изменениям.

Рис. 24.4. Использование шифрования для обеспечения целостности и аутентичности данных Рис. 24.4. Использование шифрования для обеспечения целостности и аутентичности данных |

ПРИМЕЧАНИЕ -----------------------------------------------------------------------------------------------------------------------------------------

Наиболее популярными в системах безопасности в настоящее время является серия дайджест-функций MD2, MD4, MD5. Все они генерируют дайджесты фиксированной длины в 16 байт. Адаптированным вариантом MD4 является американский стандарт SHA, длина дайджеста в котором составляет 20 байт. Компания IBM поддерживает дайджест-функции MDC2 и MDC4.

Дайджест является своего рода контрольной суммой для исходного сообщения. Однако имеется и существенное отличие. Использование контрольной суммы — это средство проверки целостности передаваемых по ненадежным линиям связи сообщений, и оно не направлено на борьбу со злонамеренными действиями. В самом деле, наличие контрольной суммы в передаваемом пакете не помешает злоумышленнику подменить исходное сообщение, добавив к нему новое значение контрольной суммы. В отличие от контрольной суммы при вычислении дайджеста используется секретный ключ. Если для получения дайджеста применялась необратимая функция с параметром (в качестве которого выступает секретный ключ)» известным только отправителю и получателю, любая модификация исходного сообщения будет немедленно обнаружена.

Таким образом, вычислительно необратимая функция является средством решения сразу двух задач — контроля целостности и аутентичности данных. Такую схему передачи данных наряду с другими методами, позволяющими устанавливать подлинность автора сообщения, согласно терминологии ISO называют цифровой подписью. Основная область применения цифровой подписи — финансовые документы, сопровождающие электронные сделки, документы, фиксирующие международные договоренности и т. п.

Наиболее часто для построения схемы цифровой подписи используется асимметричный алгоритм шифрования. В основе этого алгоритма лежит концепция Диффи—Хеллмана (Diffie—Hellmann), заключающаяся в том, что каждый пользователь сети имеет свой секретный (закрытый) ключ, необходимый для формирования подписи в зашифрованном виде; все остальные пользователи используют для проверки подписи соответствующий этому секретному ключу открытый ключ.

2015-05-13

2015-05-13 878

878