| 1 Свойства защищенного канала мы кратко обсуждали в главе 6. |

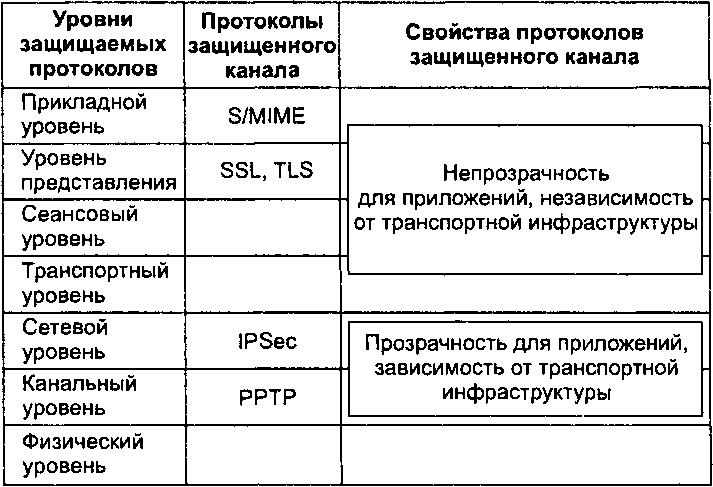

IPSec — это только одна из многих, хотя и очень популярная сегодня, технология безопасной передачи данных по публичной сети. Защищенный канал можно построить с помощью системных средств, реализованных на разных уровнях модели OSI (рис. 24.1).

Рис. 24.1. Протоколы, формирующие защищенный канал на разных уровнях модели OSI

Рис. 24.1. Протоколы, формирующие защищенный канал на разных уровнях модели OSI

|

Если защита данных осуществляется средствами верхних уровней (прикладного, представления или сеансового), то такой способ защиты не зависит от технологий транспортировки данных (IP или IPX, Ethernet или ATM), что можно считать несомненным достоинством. С другой стороны, приложения при этом становятся зависимыми от конкретного протокола защищенного канала, так как в них должны быть встроены явные вызовы функций этого протокола.

Защищенный канал, реализованный на самом высоком, прикладном, уровне защищает только вполне определенную сетевую службу, например файловую, гипертекстовую или почтовую. Так, протокол S/MIME защищает исключительно сообщения электронной почты. При таком подходе для каждой службы необходимо разрабатывать собственную защищенную версию протокола.

|

|

|

Популярный протокол SSL (Secure Socket Layer — слой защищенных сокетов) и его открытая реализация TLS (Transport Layer Security — безопасность транспортного уровня) работают на уровне представления. Ясно, что эти протоколы являются более универсальным средством защиты, чем протоколы безопасности прикладного уровня, так как ими могут воспользоваться любые приложения. Однако для этого приложения по-прежнему необходимо модифицировать, встраивая явные обращения к интерфейсам API данных протоколов безопасности.

Средства защищенного канала становятся прозрачными для приложений в тех случаях, когда они защищают кадры протоколов сетевого и канального уровней. Однако здесь мы сталкиваемся с другой проблемой — зависимостью сервиса защищенного канала от протокола нижнего уровня. Например, протокол РРТР (сам не являясь протоколом канального уровня) защищает кадры протокола РРР канального уровня, упаковывая их в IP-пакеты. При этом не имеет никакого значения, пакет какого протокола в свою очередь упакован в данном РРР-кадре: IP, IPX, SNA или NetBIOS. С одной стороны, это делает сервис РРТР достаточно универсальным, так как клиент сервиса защищенного канала может использовать любые протоколы в своей сети. С другой стороны, такая схема предъявляет жесткие требования к типу протокола канального уровня, используемому на участке доступа клиента к защищенному каналу — для протокола РРТР таким протоколом может быть только РРР. Хотя протокол РРР очень распространен в линиях доступа, сегодня конкуренцию ему составляют протоколы Gigabit/Fast Ethernet, которые все чаще работают не только в локальных, но и глобальных сетях.

|

|

|

Работающий на сетевом уровне протокол IPSec является компромиссным вариантом. С одной стороны, он прозрачен для приложений, с другой — может работать практически во всех сетях, так как основан на широко распространенном протоколе IP и использует любую технологию канального уровня (РРР, Ethernet, ATM и т. д.).

2015-05-13

2015-05-13 940

940