Можно выделить следующие типичные преступные цели совершения компьютерных преступлений:

• хищение денег (подделка счетов и платежных ведомостей, фальсификация платежных документов, вторичное получение уже произведенных выплат, перечисление денег на подставные счета и т.д.);

• приписка сверхурочных часов работы;

• хищение вещей (совершение покупок с фиктивной оплатой, добывание запасных частей и редких материалов);

• хищение машинной информации;

• внесение изменений в машинную информацию;

• кража машинного времени;

• подделка документов (получение фальшивых дипломов, фиктивное продвижение по службе);

• несанкционированная эксплуатация системы;

• саботаж;

• шпионаж (политический и промышленный).

Мотивами совершения компьютерных преступлений, как показали исследования зарубежных и российских исследователей, являются следующие1:

• корыстные соображения — 66,%;

• политические цели — 17%;

• исследовательский интерес — 7%;

• хулиганство — 5%;

• месть — 5%.

______________

1 Вехов В. Б. Компьютерные преступления. — М.: Право и Закон, 1996.

Для подавляющего большинства преступлений характерны корыстные мотивы — это 52 % всех компьютерных преступлений; с разрушением и уничтожением средств компьютерной техники сопряжено 16% преступлений, с подменой исходных данных — 12%, с хищением данных и программ — 10%, с хищением услуг — 10%1. В этой связи интересными представляются результаты опроса, проведенного в 1988 г. среди 1600 специалистов по информационной безопасности в 50 странах мира2.

Результаты опроса свидетельствуют, что самой распространенной угрозой безопасности были компьютерные вирусы — важнейшим этот тип угрозы назвали 60% опрошенных. В 1991 и 1992 гг. эти цифры составляли 22 и 44% соответственно.

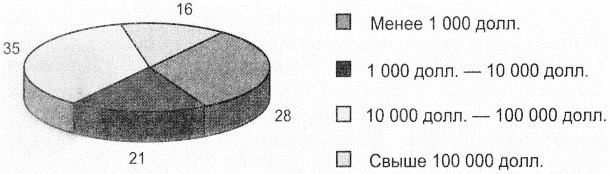

Что касается финансовых потерь из-за нарушений в области защиты информации, то в полном их отсутствии уверены 28% опрошенных. Среди тех, кто признает наличие таких потерь, их доли распределились так, как показано на диаграмме:

Рис. 9.1. Финансовые потери в результате нарушений безопасности (%)

Опрос показал также, что основная часть угроз по-прежнему исходит от персонала компаний. На то, что хотя бы один из авторизованных пользователей был уличен в компьютерном злоупотреблении, указало 58 % респондентов (в 1991 г. 75 %). Опасность от внешних злоумышленников не так велика, как это представляется средствами массовой информации. Неавторизованные пользователи проникали в корпоративные сети только в 24% случаев. Поставщики и покупатели являлись источниками атак лишь в 12% случаев.

В этой связи особый интерес приобретает характеристика личности преступника. С криминалистической точки зрения можно выделить несколько самостоятельных обособленных групп компьютерных преступников.

К первой группе можно отнести лиц, сочетающих определенные черты профессионализма с элементами изобретательности и развлечения. Такие люди, работающие с компьютерной техникой, весьма любознательны, обладают острым умом, а также склонно-

______________

1 Вехов В. Б. Компьютерные преступления. - М.: Право и Закон, 1996. - С. 42.

2 PC WEEK/RE. № 1, 19 января, 1999.

стью к озорству. Они воспринимают меры по обеспечению безопасности компьютерных систем как вызов своему профессионализму и стараются найти технические пути, которые доказали бы их собственное превосходство. При этом они не прочь поднять свой престиж, похваставшись перед коллегами умением найти слабости в компьютерной системе защиты, а иногда и продемонстрировать, как эти слабости можно использовать. Постепенно они набирают опыт, приобретают вкус к такого рода деятельности и пытаются совмещать свои занятия с получением некоторой материальной выгоды. Такой путь проходит большинство хакеров.

Вторую группу составляют лица, страдающие особого рода информационными болезнями, развившимися на почве взаимодействия со средствами компьютерной техники.

Компьютерные системы действуют на основе строго определенных правил и алгоритмов, ограниченных рамками задачи. Человек часто руководствуется чувствами, старается пояснить свою цель, аргументировать постановку задачи, ввести при необходимости новые данные и т.п. Некоторые люди попадают в такие ситуации, когда не могут адаптироваться к требованиям современной компьютерной технологии. У них развивается болезненная реакция, приводящая к неадекватному поведению. Чаще всего она трансформируется в особый вид компьютерного преступления — компьютерный вандализм.

Обычно он принимает форму физического разрушения компьютерных систем, их компонентов или программного обеспечения. Часто этим занимаются из чувства мести уволенные сотрудники, а также люди, страдающие компьютерными неврозами.

К третьей группе, представляющей наибольший интерес, относятся специалисты или профессиональные компьютерные преступники. Эти лица обладают устойчивыми навыками, действуют расчетливо, маскируют свои действия, всячески стараются не оставлять следов. Цели их преимущественно корыстные. Особенно опасно, если лица такой направленности оказываются среди сотрудников организации или среди авторизованных пользователей информационной системы.

В 1998 г. в Экспертно-криминалистическом центре МВД был проведен классификационный анализ лиц, замешанных в применении компьютеров для совершения противоправных деяний. Обобщенный портрет отечественного хакера, созданный на основе уголовного преследования такого рода лиц, выглядит примерно так: это мужчина в возрасте от 15 до 45 лет, либо имеющий многолетний опыт работы на компьютере, либо, напротив, почти не обладающий таким опытом; в прошлом к уголовной ответственности не привлекался; является яркой, мыслящей личностью, способной принимать ответственные решения; хороший, добросовестный работник, по характеру нетерпим к насмешкам и к потере

своего социального статуса в рамках группы окружающих его людей; любит уединенную работу; приходит на службу первым и уходит последним; часто задерживается на работе после окончания рабочего дня и очень редко использует отпуска и отгулы.

Существенную роль в структуре криминалистической характеристики компьютерных преступлений играют также сведения о потерпевшей стороне. Изучение жертв компьютерных преступлений часто дает больше информации для решения вопросов компьютерной безопасности, чем изучение лиц, совершающих компьютерные преступления. По опубликованным данным, относящимся к группе развитых стран, среди жертв собственники системы составляли 79%; клиенты — 13%; третьи лица — 8%1.

Организации-жертвы компьютерных преступлений с неохотой сообщают об этом в правоохранительные органы. Латентность компьютерных преступлений чрезвычайно высока. Часто виновные лица просто увольняются или переводятся в другие структурные подразделения. Иногда с виновного взыскивается ущерб в гражданском порядке. Принимая решение, жертва компьютерного преступления руководствуется одним или несколькими из указанных ниже факторов:

• компьютерный преступник, как правило, не рассматривается как типичный уголовный преступник;

• расследование компьютерных преступлений может нарушить нормальное функционирование организации, привести к приостановке ее деятельности;

• расследование компьютерных преступлений, в том числе и силами самой фирмы, является делом весьма дорогостоящим;

• будучи разоблаченными, компьютерные преступники в большинстве случаев отделываются легкими наказаниями, зачастую условными — для пострадавших это является одним из аргументов за то, чтобы не заявлять о преступлении;

• законодательство не всегда применимо к компьютерным преступлениям, что приводит к серьезным затруднениям при правильной их квалификации;

• правоохранительные органы не склонны относить многие из компьютерных правонарушений к категории преступлений и, соответственно, отказывают в возбуждении уголовного дела;

• компьютерный преступник воспринимается как незаурядная личность;

• жертва боится серьезного, компетентного расследования, так как оно может вскрыть неблаговидную, если не незаконную, механику ведения дел в организации;

• расследование компьютерных преступлений может выявить несостоятельность мер безопасности, принимаемых ответствен-

_____________

1 PC WEEK/RE. № 1, 19 января, 1999.

ным за них персоналом организации, привести к нежелательным осложнениям, постановке вопросов о профессиональной пригодности и т.д.;

• опасение увеличения размеров страховых взносов, если компьютерные преступления становятся для организации регулярными;

• боязнь потери клиентов вследствие утраты репутации;

• раскрытие компьютерных преступлений сопряжено, как правило, с открытием финансовых, коммерческих и других служебных тайн, которые могут стать достоянием гласности во время судебного рассмотрения дел.

Вопросы предотвращения и раскрытия компьютерных преступлений сегодня касаются каждой организации. Важно, чтобы администрация хорошо понимала, какие условия делают возможными такие посягательства. Руководителям не обязательно быть экспертами в области информационной безопасности, но они должны четко представлять себе возможные проблемы и последствия, связанные с потерей критичной информации.

Существует много косвенных признаков того, что в организации, учреждении готовится или осуществляется компьютерное преступление. Выявление указанных признаков не требует специальных знаний и, учитывая это обстоятельство, можно предусмотреть дополнительные меры по совершенствованию компьютерной безопасности и предотвращению преступлений.

Наиболее общие индикаторы выглядят следующим образом: сотрудники дают подозрительные объяснения по поводу распределения денежных и материальных средств; производится перезапись данных без серьезных на то причин; данные заменяются, изменяются или стираются; данные не обновляются; на ключевых документах появляются подделанные подписи; появляются фальшивые записи; персонал системы без видимых на то оснований начинает работать сверхурочно; персонал возражает против осуществления контроля за записью данных; у работников, непосредственно работающих с компьютерами, появляется ненормальная реакция на рутинные вопросы; некоторые сотрудники отказываются уходить в отпуск; отдельные работники начинают слоняться без дела в других подразделениях; жалобы клиентов становятся хроническими и др.

2015-06-28

2015-06-28 1800

1800