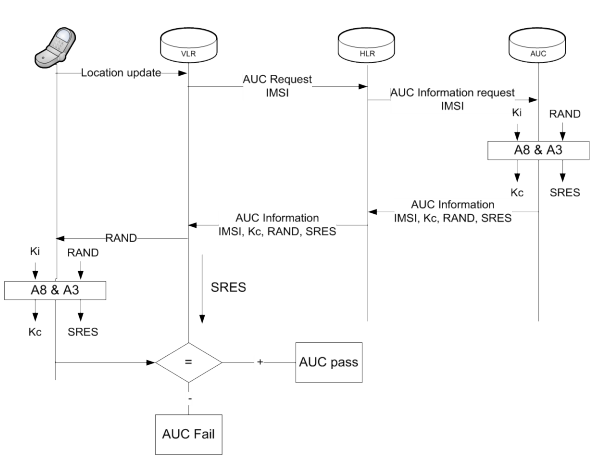

Как было отмечено ранее в описании архитектуры, аутентификацией в GSM занимается подсистема AUC. Рассмотрим работу этого компонента подробнее.

В процессе производства SIM–карт производитель заносит в ROM каждой карты случайное число, называемое «KI» (Key for identification). Это число будет служить секретным ключом для данной SIM–карты. Когда SIM–карты доставляются мобильному оператору, с ними передаются данные о KI каждой новой SIM–карты. Эти данные (в виде пар (IMSI, KI)) заносят в «центр аутентификации» мобильной сети (AUC). При регистрации телефона в сети, его IMSI передается в AUC, который передает обратно случайное число (RAND). Дальше SIM–карта и AUC параллельно выполняют одно и то же вычисление: (SRES, KC) = A3/A8(RAND, KI), где «A3/A8» – название стандартных алгоритмов вычисления SRES (Signed RESponse) и KC (Key for ciphering) соответственно. Телефон передает вычисленное SIM–картой значение SRES обратно в AUC, который сравнивает его со своим SRES. Если результаты совпали, то SIM–карта является подлинной.

Вычисленное значение KC сохраняется в AUC/HLR/VLR и энергонезависимой памяти SIM–карты до следующей регистрации карты в сети и используется для шифрования голосового траффика, идущего по радио интерфейсу. Расшифровкой занимается BTS и дальше (по наземным каналам) в сторону BSC поток данных идет оцифрованным, но нешифрованным. Фраза «возможен перехват до 16/256/1024 одновременных разговоров на интерфейсе Abis» в описании устройств перехвата GSM трафика означает что речь идет именно о интерфейсе между BTS и BSC, где голосовой поток уже расшифрован. Организация собственно физической «врезки» в этот интерфейс оставляется на откуп пользователю этого устройства.

Исходя из схемы можно понять, что основу системы безопасности GSM составляют 3 секретных алгоритма (официально не раскрытые до сих пор, со- общаемые только тем, кому это требуется – поставщикам оснащения, опера- торам связи и т.д.):

А3 – алгоритм аутентификации, защищающий телефон от клонирования;

А8 – алгоритм создания криптоключа, однонаправленная функция, которая берет фрагмент выхода от A3 и превращает его в сеансовый ключ для A5;

A5 – собственно алгоритм шифровки оцифрованной речи для обеспечения конфиденциальности переговоров. В GSM применяются 2 главные разновидности алгоритма: A5/1 – полноценная версия шифра для избранных стран (в основном ЕС и США) и A5/2 – ослабленная для всех прочих.

В основе алгоритма A5 лежит разработанный французскими военными специалистами–криптографами поточный шифр. Этот шифр обеспечивал достаточно хорошую защищенность потока, что обеспечивало конфиденциальность разговора. Изначально экспорт стандарта из Европы не предполагался, но вскоре в этом появилась необходимость.

Рис. 3. Процесс аутентификации SIM в сети GSM.

Именно поэтому, А5 переименовали в А5/1 и стали распространять в Европе и США. Для остальных стран (в том числе и России) алгоритм модифициро- вали, значительно понизив криптостойкость шифра. А5/2 был специально разработан как экспортный вариант для стран, не входивших в Евросоюз. Криптостойкость А5/2 была понижена добавлением еще одного регистра (17 бит), управляющего сдвигами остальных. В А5/0 шифрование отсутствует совсем. В настоящее время разработан также алгоритм А5/3, основанный на алгоритме Касуми и утвержденный для использования в сетях 3G. Эти модификации обозначают A5/x. Сотовые станции (телефоны) оснащены смарт–картой, содержащей A3 и A8, а в самом телефоне есть ASIC–чип с алгоритмом A5. Базовые станции тоже оснащены ASIC– чипом с A5 и “центром аутенитификации”, использующим алгоритмы A3–A8 для идентификации сотового абонента и создании сеансового ключа. Вся эта архитектура при надлежащем исполнении и качественных алгоритмах призвана гарантировать надежную аутентификацию пользователя, обеспечивая защиту сотовых станций от клонирования и остальных методов мошенничества, и качественное шифрование конфиденциальных перегово- ров.

2015-06-24

2015-06-24 842

842