1. Концепция распределенной обработки в сетевых ОС. Модели распределенных приложений. Двухзвенные и трехзвенные схемы.

2. Выявление вторжений. Методы обнаружения вторжений. Аудит и его возможности. Аудит в Windows 2000.

1) Концепции распределенной обработки в сетевых ОС

Типовые функциональные части приложений:

1. Средства представления данных на экране (графический пользовательский интерфейс).

2. Логика представления данных на экране – описание правил и возможностей сценариев взаимодействия пользователя с приложением.

3. Прикладная логика – набор правил для принятия решения, вычислительные процедуры и операции.

4. Логика данных – операции с данными, хранящимися в базе данных, которые нужно выполнить для реализации прикладной логики.

5. Внутренние операции базы данных – действия СУБД в ответ на запросы логики данных (поиск записей по определенным признакам).

6. Файловые операции – стандартные операции над файлами и файловой системой.

На основе этой модели можно построить несколько схем распределения частей приложения между компьютерами сети. Эти схемы можно разделить на два вида: двухзвенные и трехзвенные.

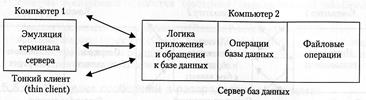

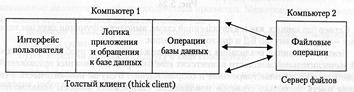

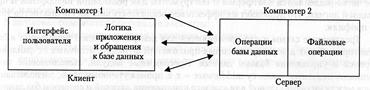

В двухзвенной схеме возможны следующие варианты:

• обработка на сервере;

• обработка у клиента;

• обработка при сотрудничестве.

Обработка на сервере.

Пользовательские машины лучше подходят для реализации графического интерфейса, а поддержку приложений и баз данных лучше организовать на центральном сервере.

Главным и очень серьезным недостатком централизованной схемы является ее недостаточная масштабируемость и отсутствие отказоустойчивости. Производительность сервера всегда будет ограничителем количества пользователей, работающих с данным приложением, а отказ сервера приведет к прекращению работы всех пользователей.

Обработка у клиента. Схема обладает хорошей масштабируемостью: дополнительные пользователи и приложения добавляют незначительную нагрузку на файловый сервер.

Однако эта архитектура имеет и свои недостатки:

• с ростом запросов в клиентскую машину может перекачиваться огромный объем записей, большинство которых являются ненужными и удлиняют локальный поиск данных на клиентской машине. Это приводит к увеличению времени реакции приложения;

• компьютер клиента должен обладать высокой вычислительной мощностью, чтобы справляться с предоставлением данных, логикой приложений, логикой данных и поддержкой операций базы данных;

• необходима высокоскоростная сеть, которая сможет выдержать интенсивные потоки данных между сервером и толстыми клиентами.

• проще и дешевле обновлять приложение на одном сервере, чем на сотнях пользовательских машин.

Обработка при сотрудничестве. На серверный компьютер возлагаются функции проведения внутренних операций базы данных и файловых операций. Причем эти функции не зависят от специфики приложений. Клиентский компьютер выполняет все функции, специфические для данного приложения.

Поскольку функции управления базами данных нужны далеко не всем приложениям, то, в отличие от файловой системы, они чаще всего не реализуются в виде службы сетевой ОС, а являются независимой распределенной прикладной системой.

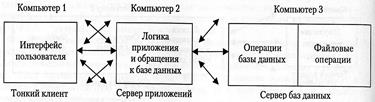

Трехзвенная архитектура. На клиентской машине выполняются средства представления и логика представления, а также поддерживается программный интерфейс для вызова частей приложения второго звена - промежуточного сервера. Промежуточный сервер называют в этом варианте сервером приложений, так как на нем выполняется прикладная логика и логика обработки данных, представляющих собой наиболее специфические и важные части большинства приложений. Слой логики обработки данных вызывает внутренние операции базы данных, которые выполняются третьим звеном - сервером баз данных. В случае необходимости в сети можно иметь несколько серверов приложений, распределив запросы пользователей между ними.

Трехзвенная схема упрощает разработку крупных приложений.

Программные модули, выполняющие такие функции, отличные от файлового сервиса и управления базами данных, относятся к классу middleware. Его основная задача - позволить приложению или пользователю на клиентской машине получить доступ к различным серверным сервисам, не беспокоясь о различиях между серверами.

Посредством промежуточного программного обеспечения реализуются клиент-серверные вычисления. Распределенная система в целом может рассматриваться как множество доступных пользователю приложений и ресурсов.

Промежуточное программное обеспечение, охватывающее все платформы и сети клиентов и серверов, отвечает за маршрутизацию запросов клиентов соответствующему серверу.

В крупных сетях для связи клиентских и серверных частей приложений используется ряд средств, относящихся к классу middleware (промежуточному ПО), в том числе:

· Средства асинхронной обработки сообщений;

· Средства удаленного вызова процедур;

· Брокеры запроса объектов, которые находят объекты, хранящиеся на различных компьютерах, и помогают их использовать в одном приложении или документе.

2)

Выявление вторжений.

1. Быстрое обнаружение вторжения позволяет идентифицировать и изгнать взломщика прежде чем он причинит вред.

2. Эффективная система обнаружения вторжений служит сдерживающим средством, предотвращающим вторжения.

3. Обнаружение вторжений позволяет собирать информацию о методах вторжения, которую можно использовать для повышения надежности средств защиты.

Методы выявления вторжений

1. Выявление статистических отклонений (пороговое обнаружение, профильное обнаружение).

2. Выявление на основе правил (выявление отклонений от обычных характеристик, идентификация проникновения – поиск подозрительного поведения).

Системы обнаружения вторжения (intrusion detection system — IDS) — это работающие процессы или устройства, анализирующие активность в сети или системе на предмет неавторизованных и/или злонамеренных действий. Некоторые системы IDS основаны на знаниях и заранее предупреждают администраторов о вторжении, используя базу данных распространённых атак. Системы IDS, основанные на поведении, напротив, обнаруживают аномалии, которые часто являются признаком активности злоумышленников, отслеживая использование ресурсов. Некоторые IDS — отдельные службы, работающие в фоновом режиме и анализирующие активность пассивно, регистрируя все подозрительные пакеты извне. Другие мощные средства выявления вторжений получаются в результате сочетания стандартных системных средств, изменённых конфигураций и подробного ведения журнала с интуицией и опытом администратора.

Основной инструмент выявления вторжений – записи данных аудита.

Аудит (auditing) – фиксация в системном журнале событий, происходящих в операционной системе, имеющих отношение к безопасности и связанных с доступом к защищаемым системным ресурсам.

Регистрация успешных и неуспешных действий:

– Регистрация в системе;

– Управление учетной записью;

– Доступ к службе каталогов;

– Доступ к объекту;

– Использование привилегий;

– Изменение политики;

– Исполнение процессов и системные события.

Аудит включается в локальной (групповой) политике аудита.

Журнал безопасности содержит записи, связанные с системой безопасности.

Учет и наблюдение означает способность системы безопасности «шпионить» за выбранными объектами и их пользователями и выдавать сообщения тревоги, когда кто-нибудь пытается читать или модифицировать системный файл. Если кто-то пытается выполнить действия, определенные системой безопасности для отслеживания, то система аудита пишет сообщение в журнал регистрации, идентифицируя пользователя. Системный менеджер может создавать отчеты о безопасности, которые содержат информацию из журнала регистрации. Для «сверхбезопасных» систем предусматриваются аудио- и видеосигналы тревоги, устанавливаемые на машинах администраторов, отвечающих за безопасность.

Поскольку никакая система безопасности не гарантирует защиту на уровне 100 %, то последним рубежом в борьбе с нарушениями оказывается система аудита.

Действительно, после того как злоумышленнику удалось провести успешную атаку, пострадавшей стороне не остается ничего другого, как обратиться к службе аудита. Если при настройке службы аудита были правильно заданы события, которые требуется отслеживать, то подробный анализ записей в журнале может дать много полезной информации. Эта информация, возможно, позволит найти злоумышленника или по крайней мере предотвратить повторение подобных атак путем устранения уязвимых мест в системе защиты.

Аудит в Windows 2000

Ограничения для журналов

· 10 Мб

· Не переписывать события

Аудит успешных и неуспешных событий

· Регистрация пользователя, управление учетными записями, доступ к объектам, изменение политик, системные события

· Аудит неуспешных событий

Доступ к службе каталогов и использование привилегий

Задача

В оперативной памяти центрального процессора может содержаться три программы. Эти программы простаивают в ожидании ввода-вывода одну треть времени. Какая часть времени процессора пропадает. Как изменится эта часть, если число программ удвоить?

Вероятность ввода-вывода одной программы = 1/3.

Вероятность того, что все три программы находятся в ожидании ввода-вывода = (1/3)в кубе. Следовательно, пропадает (1/27) процессорного времени.

Если число программ удвоить, то вероятность ввода-вывода = (1/3)в шестой = 1/729. Столько времени CPU простаивает.

Билет № 55.

Операционная система Windows2000.

Защита и восстановление ОС Windows2000. Архивация. Установочные дискеты. Безопасный режим загрузки.

1) Уровень аппаратных абстракций. Функции уровня HAL. Уровень ядра. (359 стр.). 2000: сама ОС+подсистемы окружения (в реж.пользователя). Ядро: процессы, память, файл.сист. Подсист.окруж.(среды) – отдельные процессы, помогающие пользователю вып.сист.ф-и. Модульная структура=>небольшое ядро и несколько серверных процессов в режиме польз. Процессы пользователя взаимод.с серверными процессами по принципу клиент-сервер. Система легко переносима на др.компьютеры. Если в коде серверов были ошибки, такая структура защищала ядро. С изменением NT большая часть ос была возвращена в ядро (в т.ч. экранная графика) – для ++производительности. ОС разделена на уровни, каждый из них польз.службами нижележащего. Нижние уровни: аппаратное обеспечение, уровень апп.абстракций (HAL), ядро, менеджеры (объектов, процессов…)…Ядро и HAL написаны на С и ассемб. Нижние уровни работают с регистрами устройств, прерываниями, прямым доступом к памяти – аппаратными особенностями, отличающимися на разных машинах. И хоть большая часть кода написана на С, ее сложно переносить с процессора Pentium на Alpha. HAL- попытки скрыть аппаратные различия на дне системы. HAL предоставляет всей остальной системе абстрактные аппаратные устройства, без отличительных особенностей аппаратуры. Устройства реальной аппаратуры представлены в виде машинно-независимых служб. Драйверы и ядро не обращаются напрямую к устройствам. Перенос HALа прост: весь машинно-ЗАВИСИМЫЙ код находится в одной области. HAL спроектирован, ориентируясь на материнские платы: его службы зависят от набора микросхем на ней, поэтому, они меняются на машинах в предсказуемых пределах. HAL скрывает различия между мат.платами, но не между процессорами. Программы в hal.dll в system32. Схема работы: ОС связывается с драйвером, а он – с HAL, HAL «общается» с апп.ср-вами: адресация к устройствам (не зависящим от шины), работа с их регистрами, опер.DMA(direct memory access), интерфейс с BIOS (если удалить длл, ос не запустится). HAL НЕ предоставляет абстракций для специфических устройств In/Output (клав, мыши, диски). HAL на основе одной команды решает, как обратиться к устройствам: через порт или регистры (READ_PORT_UCHAR/ULONG/USHORT). ОС загружена->HAL общается с BIOS и CMOS и определяет, какие шины и I/O устройства есть и как настроены в системе. +у HALа есть функция СПИН-БЛОКИРОВКИ (для избеж.конфликтов в многопроцессорных ОС). Но есть ‘-‘: HAL-посредник=>увелич. время на запрос от программы пользователя до устройства.

ЯДРО. Делает всю ост. часть ос машин-незав. Формирует из низкоуровневых служб HAL абстракции высокого уровня.Например, HAL связывает процед.обраб.прерываний и их приоритетами, а ядро переключает контекст, планирует потоки. Предоставляет поддержку на низком уровне: управляющим объектам (они управляют системой: объекты процессов, об.прерываний, отложенного(например, не-немедленная обработка нажатия клавиши) и асинхронного вызова процедуры(вызов выполняется в контексте определенного процесса)) и диспетчеризации (мьютексы, события, таймеры – их изменения ждут потоки – связаны с планированием).

2). Все системные файлы и драйверы W2000 защищены цифровой подписью. Цифровая подпись Msoft гарантирует, что файл тестировался на совместимость с W 2000 и не был модифицирован или переписан во время установки дополнительного программного обеспечения. (Панель упр, Система, вкладка Оборуд. Кроме цифровых подписей: Защита системных файлов (Windows File Protection). По умолчанию эта функция всегда активизирована и позволяет выполнять замену системных файлов только в случае установки: сервисные пакеты W2000 (с использованием программы Update.exe);дистрибутивные пакеты типа Hotfix (с использованием Hotfix.exe); Верификация цифровой подписи файлов (программа sigverif-ком.стр) позволяет идентифицировать все установленные на проверяемом компьютере файлы, не имеющие цифровой подписи. Проверка системных файлов (System File Checker). утилита командной стр. сканирует все установленные системные файлы и выполняет проверку их версий при перезагрузке компьютера. Если эта утилита обнаружит, что один из защищаемых системных файлов был замещен, она найдет корректную версию этого файла в каталоге %SystemRoot%\system32\dllcache и запишет ее поверх измененного файла. Безопасный режим загрузки при появлении меню загрузки W2000 нажать клавишу F8, на экране появится меню опций отладки и дополнительных режимов загрузки. В безопасном режиме W2000 использует параметры по умолчанию: VGA-монитор, драйвер мыши Microsoft и минимальный набор драйверов устройств, необходимый для запуска Windows 2000. Загрузка в безопасном режиме, заимствована из Windows 9x, предоставляет более удобные средства быстрого восстановления системы после ошибок, нежели Windows NT 4.0. Если несовместимый драйвер вызвал проблему при первой же перезагрузке, то опцию Загрузка последней удачной конфигурации. Можно использовать такие опции меню безопасного режима, как Безопасный режим, Безопасный режим с загрузкой сетевых драйверов или Безопасный режим с поддержкой командной строки. После загрузки системы можно будет удалить проблемный драйвер с помощью Мастера оборудования или Диспетчера устройств. Если системный и загрузочный разделы отформатированы для использования файловой системы FAT, можно попытаться загрузить компьютер с помощью загрузочной дискеты MS DOS (ли Windows 9x) и вручную удалить или переименовать файл проблемного драйвера. Консоль восстановления с интерфейсом ком.стр. выполняет восстановительные процедуры в системе, имеющей проблемы с загрузкой. можно форматировать диски, выполнять чтение и запись данных на локальные жесткие диски, устранять проблемы с поврежденной главной загрузочной записью (MBR) и поврежденными загрузочными секторами. Запуск из программы W2000 Setup с установочной дискеты W2000. будут 2 опции по восст. системы: с помощью консоли восстановления (нажать С) или с помощью диска аварийного восстановления. 2ой способ запуска консоли восстановления предполагает предварит. установку консоли на жесткий (работа только от админа и из ком строки). Диск аварийного восстановления создается после установки W2000. После каждого применения пакета обновлений, изменения данных системы, замены драйверов нужно повторно создавать ERD. Для изготовления ERD необходимо: Приготовить свободную дискету емкостью 1,44 Мбайт. Запустить программу архивации (Пуск | Программы | Стандартные | Служебные | Архивация данных|Создание диска аварийного восстановления. Подготовленный ERD можно использовать для восстановления системных файлов после старта компьютера с установочных дискет или установочного компакт-диска Windows 2000. Установочные дискеты. Дистрибутив системы W2000 Server содержит компакт-диск и четыре загрузочных дискеты. Последние требуются для установки W2000 Server на компьютер с процессором x86, на котором нет MS DOS или Wind и который не поддерживает загрузку с компакт-диска. Дискеты также позволяют запустить Wind2000 после сбоя для проведения диагностики и восстановления системы. Загрузочные дискеты можно создать на любом компьютере, имеющем доступ к устройству CD-ROM. Приготовить 4 отформатированных пустых дискеты емкостью 1,44 Мбайт. На компакт-диске перейти в каталог \Bootdisk и запустить приложение makeboot.exe (в MS DOS или Windows 3.11) или makebt32.exe (в Windows 95/98 или Windows NT/2000). В результате будут созданы четыре дискеты, которые используются для установки W2000 Server на компьютере, диск которого не разбит на разделы, нет поддержки CD-ROM и не установлена какая-либо ос. Резервное копирование и восстановление. Для резервного копирования и восстановления данных в Windows 2000 используется встроенная утилита Архивация.

Задача

Компьютер имеет 32-разрядное адресное пространство и страницы размером 8 Кбайт. Таблица страниц целиком поддерживается аппаратно, на запись в ней отводится одно 32-разрядное слово. При запуске процесса таблица страниц копируется из памяти в аппаратуру, одно слово требует 100нс. Если каждый процесс работает в течение 100 мс(включая время загрузки таблицы страниц), какая доля времени процессора жертвуется на загрузку таблицы страниц?

32-разрядное адресное пространство=>память размером 2^32 байт, 4Гб. Всего страниц: (2^32)/(8*2^10)=2^19. 2^19*100нс=52428800*10^-9 секунд. 0,052/0,1=0,5 времени процессора.

2015-08-21

2015-08-21 716

716