На предприятиях (в организациях, учреждениях) работа по инженерно-технической защите информации включает два этапа:

•построение или модернизация системы защиты;

•поддержание защиты информации на требуемом уровне.

Построение системы защиты информации проводится во вновь создаваемых организациях, в остальных — модернизация существующей. Методические вопросы построения и модернизации системы защиты информации рассмотрены в разделе V.

Построение (модернизация) системы защиты информации и поддержание на требуемом уровне ее защиты в организации предусматривают проведение следующих основных работ:

• уточнение перечня защищаемых сведений в организации, определение источников и носителей информации, выявление и оценка угроз ее безопасности;

• определение, мер по защите'информации, вызванных изменениями целей и задач защиты, перечня защищаемых сведений, угроз безопасности информации;

• контроль эффективности мер по инженерно-технической защите информации в организации.

Меры по защите информации целесообразно разделить на две группы: организационные и технические. В публикациях, в том числе в некоторых руководящих документах, меры по защите делят на организационные, организационно-технические и технические. Учитывая отсутствие достаточно четкой границы между организационно-техническими и организационными, организационно-техническими и техническими мерами, целесообразно ограничиться двумя группами: организационными и техническими. Но даже при такой дихотомической классификации граница между организационными и техническими мерами размыта. Например, при управлении доступом все шире применяются технические средства аутентификации.

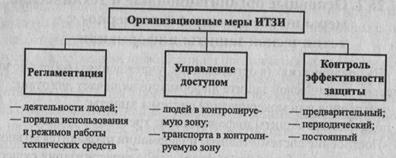

Классификация организационных мер ИТЗИ приведена на рис. 26.1.

Рис. 26.1. Структура организационных мер

Организационные меры инженерно-технической защиты информации являются частью ее организационной защиты, основу которой составляют регламентация и управление доступом. Организационные меры инженерно-технической защиты информации определяют порядок и режимы работы технических средств защиты информации.

Регламентация — это установление временных, территориальных и режимных ограничений в деятельности сотрудников организации и работе технических средств, направленных на обеспечение безопасности информации.

Регламентация предусматривает:

•установление границ контролируемых и охраняемых зон;

•определение уровней защиты информации в зонах;

•регламентация деятельности сотрудников и посетителей (разработка распорядка дня, правил поведения сотрудников в организации и вне ее и т. д.);

•определение режимов работы технических средств, в том числе сбора, обработки и хранения защищаемой информации на ПЭВМ, передачи документов, порядка складирования продукции и т. д.

Например, в распорядке дня работы организации для исключения копирования секретных документов ее сотрудниками определяются правила работы с секретными документами после окончания рабочего дня. Другой пример — установление времени работы с секретными документами в электронном виде на компьютере, в течение которого для исключения утечки информации через ПЭМИН включаются генераторы радиопомех.

Управление доступом к информации включает мероприятия, обеспечивающие санкционированный доступ к ней людей, средств и сигналов. Оно предусматривает:

•идентификацию лиц и обращений;

•проверку полномочий лиц и обращений;

•регистрацию обращений к защищаемой информации;

•реагирование на обращения к информации.

Идентификация пользователей, сотрудников, посетителей, обращений по каналам телекоммуникаций проводится с целью их надежного опознавания.

Проверка полномочий заключается в определении прав лиц и обращений по каналам связи на доступ к защищаемой информации. Для доступа к информации уровень полномочий обращения не может быть ниже разрешенного. С целью обеспечения контроля над прохождением носителей с закрытой информацией производится регистрация (протоколирование) обращений к ним путем записи в карточках, журналах, на магнитных носителях.

Реагирование на любое обращение к информации заключается либо в разрешении доступа к информации, либо в отказе. Отказ может сопровождаться включением сигнализации, оповещением службы безопасности или правоохранительных органов, задержанием злоумышленника при его попытке несанкционированного доступа к защищаемой информации.

К техническим относятся меры, реализуемые путем установки новых или модернизации используемых инженерных конструкций и технических средств защиты информации. Технические меры предусматривают применение методов, способов и средств, типовой перечень которых приведен в табл. 26.1.

Таблица 26.1

| № п/п | Вид угрозы | Методы защиты | Средства инженерно-технической защиты | |||

| 1 | 2 | 3 | 4 | |||

| Преднамеренные воздействия злоумышленников на источники информации | Укрепление механической прочности рубежей | Инженерные конструкции: бетонные заборы, колючая проволока, толстые стены и перекрытия, решетки и пленки на окнах, металлические двери, хранилища и сейфы | ||||

| Обнаружение злоумышленников | Охранные извещатели, телевизионные средства наблюдения | |||||

| Нейтрализация преднамеренных воздействий | Средства тревожной сигнализации, оружие, средства пожаротушения, средства резервного электропитания | |||||

| Пожар | Уменьшение теплопроводности среды | Огнеупорные сейфы помещения | ||||

| Обнаружение пожара | Пожарные извещатели | |||||

| Нейтрализация пожара | Огнетушители, автоматические системы пожаротушения | |||||

| Наблюдение | Пространственное скрытие объектов наблюдения | Тайники | ||||

| Временное скрытие объектов наблюдения | Чехлы, естественные и искусственные маски во время работы средств наблюдения | |||||

| Маскировка объектов наблюдения | Естественные и искусственные маски, краски для маскировочного окрашивания, ложные объекты, пены, дымы, уголковые отражатели, линзы Люнеберга, средства уменьшения ЭПР объекта радиолокационного наблюдения (маски, поглощающие материалы) | |||||

| Засветка и ослепление | Яркие источники света, диполь-ные отражатели, генераторы помех радиолокационным станциям | |||||

| Подслушивание | Кодирование слов речевого сообщения. Кодирование символов сообщения | Шифраторы | ||||

| Частотно-временное преобразование сигналов | Скремблеры | |||||

| Цифровое шифрование медленно изменяющихся характеристик речевых сигналов | Вокодеры | |||||

| Звукоизоляция и звукопоглощение | Ограждения, акустические экраны, кабины, кожухи, глушители, звукопоглощающие материалы | |||||

| Снижение уровня опасных электрических и радиосигналов | Средства отключения радиоэлектронных средств, фильтры опасных сигналов, ограничители малых амплитуд, буферы, экраны, конденсаторы для симметрирования кабелей, генераторы линейного и пространственного зашум-ления | |||||

| Обнаружение, локализация и изъятие закладных устройств | Обнаружители поля, интерсепто-ры, бытовые радиоприемники с конверторами,специальныерадио-приемники, анализаторы спектра, сканирующие радиоприемники, автоматизированные комплексы радиомониторинга, металлодетек- | |||||

| торы, нелинейные локаторы, обнаружители пустот, средства ин-терскопии, средства контроля напряжения и тока телефонных линий, измерители электрических параметров телефонных линий, кабельные радары, средства обнаружения скрытно работающих диктофонов, средства нарушения работы и уничтожения закладных устройств, генераторы прицельной и заградительной помехи | ||||||

| Перехват | Экраны, средства передачи информации широкополосными сигналами и сигналами с псевдослучайным изменением частоты, генераторы помех | |||||

| Сбор и анализ отходов производства | , Шредеры, устройства магнитного стирания, механические прессы, средства очистки демаскирующих веществ | |||||

Меры, определяющие порядок использования этих средств, составляют основу организационных мер инженерно-технической защиты информации.

2015-10-22

2015-10-22 4203

4203