Под угрозой безопасности вычислительной системе понимаются воздействия на систему, которые прямо или косвенно могут нанести ущерб ее безопасности. Разработчики требований безопасности и средств защиты выделяют три вида угроз: угрозы нарушения конфиденциальности обрабатываемой информации, угрозы нарушения целостности обрабатываемой информации и угрозы нарушения работоспособности системы (отказа в обслуживании).

Угрозы конфиденциальности направлены на разглашение секретной информации, т. е. информация становится известной лицу, которое не должно иметь к ней доступ. Иногда для обозначения этого явления используется понятие "несанкционированный доступ" (НСД), особенно популярное у отечественных специалистов. Традиционно противостоянию угрозам этого типа уделялось максимальное внимание и, фактически, подавляющее большинство исследований и разработок в области компьютерной безопасности было сосредоточено именно в этой области, т. к. она непосредственно относится к задаче охраны государственных и военных секретов.

Угрозы целостности представляют собой любое искажение или изменение неавторизованным на это действие лицом хранящейся в вычислительной системе или передаваемой информации. Целостность информации может быть нарушена как злоумышленником, так и результате объективных воздействий со стороны среды эксплуатации системы. Наиболее актуальна эта угроза для систем передачи информации — компьютерных сетей и систем телекоммуникаций,

Угрозы нарушения работоспособности (отказ в обслуживании) направлены на создание ситуаций, когда в результате преднамеренных действий ресурсы вычислительной системы становятся недоступными, или снижается ее работоспособность.

Цель защиты систем обработки информации — противодействие Угрозам безопасности. Следовательно, безопасная или защищенная система — это система, обладающая средствами защиты которые успешно и эффективно противостоят угрозам безопасности.

Главная задача стандартов информационной безопасности — создать основу для взаимодействия между производителями, потребителями и экспертами по квалификации продуктов информационных технологий. Каждая из этих групп имеет свои интересы и свои взгляды на проблему информационной безопасности.

Потребители, во-первых, заинтересованы в методике, позволяющей обоснованно выбрать продукт, отвечающий их нуждам и решающий их проблемы, для чего им необходима шкала оценки безопасности и, во-вторых, нуждаются в инструменте, с помощью которого они могли бы формулировать свои требования производителям. При этом потребителей (что вполне естественно) интересуют исключительно характеристики и свойства конечного продукта, а не методы и средства их достижения. С этой точки зрения идеальная шкала оценки безопасности должна была бы выглядеть примерно следующим образом:

Уровень 1. Система для обработки информации с грифом не выше "для

служебного пользования";

Уровень 2. Система для обработки информации с грифом не выше

"секретно"; и т. д.

Соответственно и требования потребители хотели бы формулировать примерно в такой форме: "Мы хотим, чтобы у нас все было защищено для обработки совершенно секретной информации". Этот, хотя и не очень конструктивный, подход сам по себе не так страшен, гораздо хуже другое — многие потребители не понимают, что за все надо платить (и не только деньгами) и что требования безопасности обязательно противоречат функциональным требованиям (удобству работы, быстродействию и т. д.), накладывают ограничения на совместимость и, как правило, вынуждают отказаться от очень широко распространенных и поэтому незащищенных прикладных программных средств.

Производители также нуждаются в стандартах, как средстве сравнения возможностей своих продуктов, и в применении процедуры сертификации как механизме объективной оценки их свойств, а также в стандартизации определенного набора требований безопасности, который мог бы ограничить фантазию заказчика конкретного продукта и заставить его выбирать требования из этого набора. С точки зрения производителя требования должны быть максимально конкретными и регламентировать необходимость применения тех или иных средств, механизмов, алгоритмов и т.д. Кроме того, требования не должны противоречить существующим парадигмам обработки информации, архитектуре вычислительных систем и технологиям создания информационных продуктов. Этот подход также не может быть признан в качестве доминирующего, т. к. не учитывает нужд пользователей (а ведь это главная задача разработчика) и пытается подогнать требования защиты под существующие системы и технологии, а это далеко не всегда возможно осуществить без ущерба для безопасности.

Эксперты по квалификации и специалисты по сертификации рассматривают стандарты как инструмент, позволяющий им оценить уровень безопасности, обеспечиваемый продуктами информационных технологий, и предоставить потребителям возможность сделать обоснованный выбор. Производители в результате квалификации уровня безопасности получают от объективную оценку возможностей своего продукта. Эксперты по квалификации находятся в двойственном положении: с одной стороны они как и производители заинтересованы в четких и простых критериях, над которыми не надо ломать голову как их применить к конкретному продукту (проще всего в виде анкеты с ответами типа да/нет), а с другой стороны, они должны дать обоснованный ответ пользователям — удовлетворяет продукт их нужды, или нет, ведь к конечном счете именно они принимают на себя ответственность за безопасность продукта, получившего квалификацию уровня безопасности и прошедшего сертификацию.

Таким образом, перед стандартами информационной безопасности стоит непростая задача — примирить эти три точки зрения И создать эффективный механизм взаимодействия всех сторон. Причем "ущемление" потребностей хотя бы одной из них приведет к невозможности взаимопонимания и взаимодействия и, следовательно, не позволит решить общую задачу — создание защищенной системы обработки информации. Необходимость в подобных стандартах была осознана уже достаточно давно (по меркам развития информационных технологий), и в этом направлении Достигнут существенный прогресс, закрепленный в новом поколении документов разработки 90-годов. Наиболее значимыми стандартами информационной безопасности являются (в хронологическом порядке): "Критерии безопасности компьютерных систем министерства обороны США", Руководящие документы Гостехкомиссии России (только для нашей страны), "Европейские критерии безопасности информационных технологий", "Федеральные критерии безопасности информационных технологий США", "Канадские критерии безопасности компьютерных систем" и "Единые критерии безопасности информационных технологий".

Вопрос № 3. Критерии безопасности компьютерных систем министерства обороны США ("Оранжевая книга")

Вопрос № 3. Критерии безопасности компьютерных систем министерства обороны США ("Оранжевая книга")

3.1. Цель разработки

"Критерии безопасности компьютерных систем" (Trusted Computer System Evaluation Criteria), получившие неформальное, но прочно закрепившееся название "Оранжевая книга", были разработаны Министерством обороны США в 1983 году с целью определения требований безопасности, предъявляемых к аппаратному, программному и специальному обеспечению компьютерных систем и выработки соответствующей методологии и технологии анализа степени поддержки политики безопасности в компьютерных системах военного назначения.

В данном документе были впервые нормативно определены такие понятия, как "политика безопасности", ТСВ и т. д. Согласно "Оранжевой книге" безопасная компьютерная система — это система, поддерживающая управление доступом к обрабатываемой в ней информации, таким образом, что только соответствующим образом авторизованные пользователи или процессы, действующие от их имени, получают возможность читать, писать, создавать и удалять информацию. Предложенные в этом документе концепции защиты и набор функциональных требований послужили основой для формирования всех появившихся впоследствии стандартов безопасности.

3.2 Таксономия требований и критериев "Оранжевой книги"

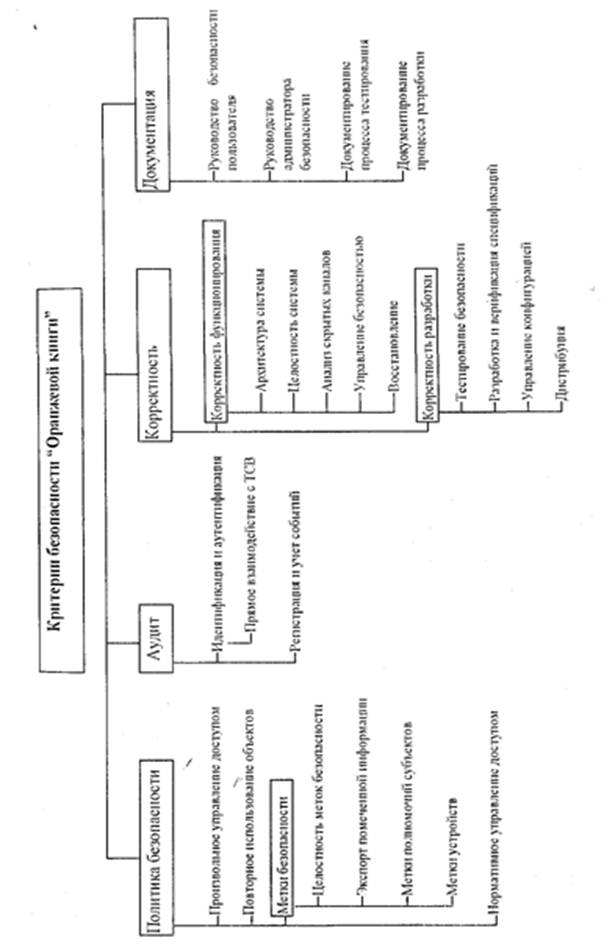

В "Оранжевой книге" предложены три категории требований безопасности — политика безопасности, аудит и корректность, в рамках которых сформулированы шесть базовых требований безопасности. Первые четыре требования направлены непосредственно на обеспечение безопасности информации, а два последних — на качество самих средств защиты. Рассмотрим эти требования подробнее.

3.2.1 Политика безопасности

Требование 1. Политика безопасности. Система должна поддерживать точно определенную политику безопасности. Возможность осуществления субъектами доступа к объектам должна определяться на основании их идентификации и набора правил управления доступом. Там, где необходимо, должна использоваться политика нормативного управления доступом, позволяющая эффективно реализовать разграничение доступа к категорированной информации (информации, отмеченной грифом секретности — типа "секретно", "сов. секретно" и т.д.).

Требование 2. Метки. С объектами должны быть ассоциированы метки безопасности, используемые в качестве атрибутов контроля доступа. Для реализации нормативного управления доступом система должна обеспечивать возможность присваивать каждому объекту метку или набор атрибутов, определяющих степень конфиденциальности (гриф секретности) объекта и/или режимы доступа к этому объекту.

3.2.2 Аудит

Требование 3. Идентификация и аутентификация. Все субъекты должен иметь уникальные идентификаторы. Контроль доступа должен осуществляться на основании результатов идентификации субъекта и объекта доступа, подтверждения подлинности их идентификаторов (аутентификации) и правил разграничения доступа. Данные, используемые для идентификации и аутентификации, должны быть защищены от несанкционированного доступа, модификации и уничтожения и должны быть ассоциированы со всеми активными компонентами компьютерной системы, функционирование которых критично с точки зрения безопасности.

Требование 4. Регистрация и учет. Для определения степени ответственности пользователей за действия в системе, все происходящие в ней события, имеющие значение с точки зрения безопасности, должны отслеживаться и регистрироваться в защищенном протоколе. Система регистрации должна осуществлять анализ общего потока событий и выделять из него только те события, которые оказывают влияние на безопасность для сокращения объема протокола и повышения эффективность его анализа. Протокол событий должен быть надежно защищен от несанкционированного доступа, модификации и уничтожения.

3.2.3 Корректность

Требование 5. Контроль корректности функционирования средств защиты. Средства защиты должны содержать независимые аппаратные и/или программные компоненты, обеспечивающие работоспособность функций защиты. Это означает, что все средства защиты, обеспечивающие политику безопасности, управление атрибутами и метками безопасности, идентификацию и аутентификацию, регистрацию и учет, должны находиться под контролем средств, проверяющих корректность их функционирования. Основной принцип контроля корректности состоит в том, что средства контроля должны быть полностью независимы от средств защиты.

функций защиты. Это означает, что все средства защиты, обеспечивающие политику безопасности, управление атрибутами и метками безопасности, идентификацию и аутентификацию, регистрацию и учет, должны находиться под контролем средств, проверяющих корректность их функционирования. Основной принцип контроля корректности состоит в том, что средства контроля должны быть полностью независимы от средств защиты.

Требование 6. Непрерывность защиты. Все средства защиты (в т.ч. и реализующие данное требование) должны быть защищены от несанкционированного вмешательства и/или отключения, причем эта защита должна быть постоянной и непрерывной в любом режиме функционирования системы защиты и компьютерной системы в целом. Данное требование распространяется на весь жизненный цикл компьютерной системы. Кроме того, его выполнение является одним из ключевых аспектов формального доказательства безопасности системы.

Рассматриваемые далее критерии безопасности компьютерных систем представляют собой конкретизацию данных обобщенных требований.

3.2.4. Таксономия критериев безопасности

Приведенные выше базовые требования к безопасности служат основой для критериев, образующих единую шкалу оценки безопасности компьютерных систем, определяющую семь классов безопасности.

Ввиду широкой доступности самой "Оранжевой книги" и ее многочисленных обзоров и интерпретаций приведем только схему, отражающую таксономию предложенных в ней функциональных требований безопасности (рис. 1).

3.3. Классы безопасности компьютерных систем

Поскольку "Оранжевая книга" достаточно подробно освещалась в отечественных исследованиях, ограничимся только кратким обзором классов безопасности.

"Оранжевая книга" предусматривает четыре группы критериев, которые соответствуют различной степени защищенности: от минимальной, (группа D) до формально доказанной (группа А). Каждая группа включает один или несколько классов. Группы D и А содержат по одному классу (классы D и А соответственно), группа С — классы CI, C2, а группа В — Bl, B2, ВЗ, характеризующиеся различными наборами требований безопасности. Уровень безопасности возрастает при движении от группы D к группе А, а внутри группы — с возрастанием номера класса.

Группа D. Минимальная защита.

Класс D. Минимальная защита. К этому классу относятся все системы, которые не удовлетворяют требованиям других классов.

Класс D. Минимальная защита. К этому классу относятся все системы, которые не удовлетворяют требованиям других классов.

Группа С. Дискреционная защита.

Группа С характеризуется наличием произвольного управления доступом и регистрацией действий субъектов.

Класс С1. Дискреционная защита. Системы этого класса удовлетворяют требованиям обеспечения разделения пользователей и информации и включают средства контроля и управления доступом, позволяющие задавать ограничения для индивидуальных пользователей, что дает им возможность защищать свою приватную информацию от других пользователей. Класс С1 рассчитан на многопользовательские системы, в которых осуществляется совместная обработка данных одного уровня секретности.

Класс С2. Управление доступом. Системы этого класса осуществляют более избирательное управление доступом, чем системы класса С1, с помощью применения средств индивидуального контроля за действиями пользователей, регистрацией, учетом событий и выделением ресурсов.

Группа В. Мандатная защита.

Основные требования этой группы — нормативное управление доступом с использованием меток безопасности, поддержка модели и политики безопасности, а также наличие спецификаций на функции ТСВ. Для систем этой группы монитор взаимодействий должен контролировать все события в системе.

Класс В1. Защита с применением меток безопасности. Системы класса В1 должны соответствовать всем требованиям, предъявляемым к системам класса С2, и, кроме того, должны поддерживать определенную неформально модель безопасности, маркировку данных и нормативное управление доступом. При экспорте из системы информация должна подвергаться маркировке. Обнаруженные в процессе тестирования недостатки, должны быть устранены.

Класс В2. Структурированная защита. Для соответствия классу В2 ТСВ системы должна поддерживать формально определенную и четко документированную модель безопасности, предусматривающую произвольное и нормативное управление доступом, которое распространяется по сравнению с системами класса В1 на все субъекты. Кроме того, должен осуществляться контроль скрытых каналов утечки информации. В структуре ТСВ должны быть выделены элементы, критичные с точки зрения безопасности. Интерфейс ТСВ должен быть четко определен, а ее архитектура и реализация должны быть выполнены с учетом возможности проведения тестовых испытаний. По сравнению с классом В1 должны быть усилены средства аутентификации. Управление безопасностью осуществляется администраторами системы. Должны быть предусмотрены средства управления конфигурацией.

Класс ВЗ. Домены безопасности. Для соответствия этому классу ТСВ системы должна поддерживать монитор взаимодействий, который контролирует все типы доступа субъектов к объектам, который невозможно обойти. Кроме того, ТСВ должна быть структурирована с целью исключения из нее подсистем, не отвечающих за реализацию функций защиты, и быть достаточно компактной для эффективного тестирования и анализа. В ходе разработки и реализации ТСВ должны применяться методы и средства, направленные на минимизацию ее сложности. Средства аудита должны включать механизмы оповещения администратора при возникновении событий, имеющих значение для безопасности системы. Требуется наличие средств восстановления работоспособности системы.

Группа А. Верифицированная защита.

Данная группа характеризуется применением формальных методов верификации корректности работы механизмов управления доступом (произвольного и нормативного). Требуется дополнительная документация, демонстрирующая, что архитектура и реализация ТСВ отвечают требованиям безопасности.

Класс А1. Формальная верификация. Системы класса А1 функционально эквивалентны системам класса ВЗ, и к ним не предъявляется никаких дополнительных функциональных требований. В отличие от систем класса ВЗ в ходе разработки должны применяться формальные методы верификации, что позволяет с высокой уверенностью получить корректную реализацию функций защиты. Процесс доказательства адекватности реализации начинается на ранней стадии разработки с построения формальной модели политики безопасности и спецификаций высокого уровня. Для обеспечения методов верификации системы класса А1 должны содержать более мощные средства управления конфигурацией и защищенную процедуру дистрибуции.

Приведенные классы безопасности надолго определили основные концепции безопасности и ход развития средств защиты.

3.4. Интерпретация и развитие "Оранжевой книги"

Опубликование "Оранжевой книги" стало важным этапом и сыграло значительною роль в развитии технологий обеспечения безопасности компьютерных систем. Тем не менее, в ходе применения ее положений выяснилось, что часть практически важных вопросов осталась за рамками Данного стандарта, и, кроме того, с течением времени (с момента опубли кования прошло пятнадцать лет) ряд положений устарел и потребовал пересмотра.

кования прошло пятнадцать лет) ряд положений устарел и потребовал пересмотра.

Круг специфических вопросов по обеспечению безопасности компьютерных сетей и систем управления базами данных нашел отражение в отдельных документах, изданных Национальным центром компьютерной безопасности США в виде дополнений к "Оранжевой книге" — "Интерпретация "Оранжевой книги" для компьютерных сетей" (Trusted Network Interpretation) "Интерпретация "Оранжевой книги" для систем управления базами данных" (Trusted Database Management System Interpretation). Эти документы содержат трактовку основных положений "Оранжевой книги" применительно к соответствующим классам систем обработки информации.

Устаревание ряда положений "Оранжевой книги" обусловлено прежде всего интенсивным развитием компьютерных технологий и переходом с мэйнфреймов (типа вычислительных комплексов IBM-360, 370, советский аналог — машины серии ЕС) к рабочим станциям, высокопроизводительным персональным компьютерам и сетевой модели вычислний. Именно для того, чтобы исключить возникшую в связи с изменением аппаратной платформы некорректность некоторых положений "Оранжевой книги", адаптировать их к современным условиям и сделать адекватными нуждам разработчиков и пользователей программного обеспечения, и была проделана огромная работа по интерпретации и развитию положений этого стандарта. В результате возник целый ряд сопутствующих "Оранжевой книге" документов, многие их которых стали ее неотъемлемой частью. К наиболее часто упоминаемым относятся:

1. Руководство по произвольному управлению доступом в безопасных системах (A guide to understanding discretionary access control in trusted systems).

2. Руководство по управлению паролями (Password management guide-line).

3. Руководство по применению Критериев безопасности компьютерных систем в специфических средах (Guidance for applying the Department of Defence Trusted Computer System Evaluation Criteria in specific envi-ronment).

4. Руководство по аудиту в безопасных системах (A Guide to Understanding Audit in Trusted Systems).

Руководство по управлению конфигурацией в безопасных системах (Guide to understanding configuration management in trusted systems).

Количество подобных вспомогательных документов, комментариев и интерпретаций значительно превысило объем первоначального документа, и в 1995 году Национальным центром компьютерной безопасности США был опубликован документ под названием «Интерпретация критериев безопасности компьютерных систем», объединяющий все дополнения и разъяснения. При его подготовке состав подлежащих рассмотрению и толкованию вопросов обсуждался на специальных конференциях разработчиков и пользователей защищенных систем обработки информации. В результате открытого обсуждения была создана база данных, включающая все спорные вопросы, которые затем в полном объеме были проработаны специально созданной рабочей группой. В итоге появился документ, проинтегрировавший все изменения и дополнения к "Оранжевой книге", сделанные с момента ее опубликования, что привело к обновлению стандарта и позволило применять его в современных условиях.

"Критерии безопасности компьютерных систем" министерства обороны США представляют собой первую попытку создать единый стандарт безопасности, рассчитанный на разработчиков, потребителей и специалистов по сертификации компьютерных систем. В свое время этот документ явился настоящим прорывом в области безопасности информационных технологий и послужил отправной точной для многочисленных исследований и разработок. Основной отличительной чертой этого документа является его ориентация на системы военного применения, причем в основном на операционные системы. Это предопределило доминирование требований, направленных на обеспечение секретности обрабатываемой информации и исключение возможностей ее разглашения. Большое внимание уделено меткам (грифам секретности) и правилам экспорта секретной информации.

Критерии адекватности реализации средств защиты и политики безопасности отражены слабо, соответствующий раздел по существу ограничивается требованиями контроля целостности средств защиты и поддержания их работоспособности, чего явно недостаточно.

Высший класс безопасности, требующий осуществления верификации средств защиты, построен на доказательстве соответствия программного обеспечения его спецификациям с помощью специальных методик, однако это доказательство (очень дорогостоящее, трудоемкое и практически неосуществимое для реальных операционных систем) не подтверждает корректность и адекватность реализации политики безопасности.

"Оранжевая книга" послужила основой для разработчиков всех остальных стандартов информационной безопасности и до сих пор используется в США в качестве руководящего документа при сертификации компьютерных систем обработки информации.

2014-01-31

2014-01-31 936

936