Выбор и проверка защитных мер

Логарифмическая частота угрозы

| P | Частота проявления угрозы | P | Частота проявления угрозы |

| Раз в 300 лет | Раз в 10 дней | ||

| Раз в 30 лет | Раз в день | ||

| Раз в 3 года (1000 дней) | 10 раз в день | ||

| Раз в 100 дней | 100 раз в день |

|

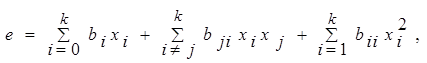

6. Методики оценки, основанные на методе многофакторных испытаний. В этих методиках определяют наиболее значимые факторы (проявившиеся признаки), оказывающие влияние на оцениваемую величину, в данном случае это вероятность реализации угрозы или ожидаемые потери. Затем рассчитывают коэффициенты, соответствующие факторам, и получают математическую зависимость (полином) от этих факторов, например:

где bi – коэффициент i -го фактора, xi – оценка i -го фактора, k – число факторов.

В случае выбора двух наиболее значимых факторов указанный метод сводится к простому методу наименьших квадратов. В пассивном методе многофакторных испытаний анализируется статистический материал (значения факторов и оцениваемой величины), в активном – проводятся собственные ускоренные испытания.

Следует оговориться, что методы анализа риска обычно не отличаются высокой точностью. Дело в том, что основная задача анализа риска (как инструмента планирования) – оценить уровни возможных потерь и затрат на защиту. Для практики, когда разнородные исходные данные имеют приближенный или субъективный характер оценки, высокая точность расчета не требуется. Иногда вообще невозможно оценить точность результата.

Для уменьшения размера ущерба необходим выбор соответствующих мер защиты: организационных, физических, программно-технических и др. Каждая угроза может быть предотвращена различными способами. Поэтому на данном этапе решается задача анализа и синтеза мер, методов и средств защиты по критерию эффективность/стоимость с учетом технической политики организации и других жизненно важных характеристик АС.

После выбора способов защиты АС производится проверка их эффективности. Если остаточные риски стали опять-таки неприемлемы, весьма разумно повторить этапы анализа риска.

Завершая подраздел, следует отметить, что разработка политики безопасности и проведение анализа риска являются кропотливыми научно-техническими задачами. Поэтому важно правильно подобрать коллектив разработчиков. Обычно этим профессионально занимается группа информационной безопасности предприятия. Однако возможно привлечение администраторов и разработчиков систем и сетей, специалистов по аудиту и управлению, психологов, представителей службы режима.

7. ПЛАНИРОВАНИе ОБЕСПЕЧЕНИЯ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

После определения политики безопасности следует подготовить конкретизирующие ее плановые документы, описывающие практические процедуры защиты при работе АС. Таких документов обычно два: план защиты и план обеспечения непрерывной работы и восстановления функционирования АС.

План защиты – документ, определяющий текущую реализацию системы ОБИ и необходимый в повседневной работе. Он необходим для задания общих правил обработки информации в АС, определения путей создания (совершенствования) системы ОБИ, подготовки специалистов и т.п.; фиксирования текущего состояния и состава АС и системы ОБИ; определения должностных обязанностей и степени ответственности сотрудников. План защиты периодически пересматривается с целью совершенствования и приведения в соответствие с текущим состоянием АС и системы ОБИ.

План может содержать следующие группы сведений: 1) общие положения, отражающие политику безопасности; 2) текущее состояние системы и ее уязвимость; 3) рекомендации по реализации системы защиты; 4) ответственность персонала; 5) порядок ввода в действие средств защиты; 6) порядок пересмотра средств защиты.

Следует помнить, что дублирование сведений в различных документах не допустимо, т.е. в планах защиты должны отображаться лишь требующие конкретизации положения политики безопасности.

В нашей стране стандарты и рекомендации в области информационной безопасности АС и ИВС, в том числе корпоративных сетей, находятся на стадии становления. Потому основное содержание плана защиты мы рассмотрим в контексте Руководства по информационной безопасности предприятия в США [68, 77, 79].

Общие положения плана отражают политику безопасности и анализ риска. Это является базой выработки процедур безопасности, в деталях описывающих шаги, предпринимаемые организацией для ОБИ.

Следующим разделом плана является детальное описание текущего состояния АС и ее уязвимости. Данный раздел является отражением анализа риска. В [46] перечислены наиболее характерные уязвимости АС, на которые следует особо обратить внимание при составлении плана защиты: точки доступа; неправильно сконфигурированные системы; программные ошибки; внутренние враги.

Следует, однако, помнить, что в каждой организации есть собственные, присущие только ей, уязвимые места. Для выявления этих мест проводится анализ риска.

Стержнем плана являются рекомендации по реализации системы ОБИ, т.е. реальному воплощению политики безопасности в жизнь. В данном разделе целесообразно отобразить следующие сведения.

1. Рекомендации по выбору общих средств и способов защиты. Выбираемые средства защиты образуют первостепенную линию обороны. Поэтому важно, чтобы средства и способы ОБИ были выбраны правильно. Например, если самой большой угрозой для АС считаются стихийные бедствия, то, видимо, нет смысла использовать биометрические устройства для аутентификации. С другой стороны, если велика опасность несанкционированных действий со стороны сотрудников организации, то следует сделать упор на средства регистрации и аудита совершаемых действий.

2. Определение стратегий защиты. Важнейшим способом защиты активов является использование нескольких различных стратегий (принцип эшелонированности обороны). Если одна линия обороны прорвана, вступает другая стратегия. Например, хранение съемного винчестера в личном сейфе может удачно сочетаться с динамическим кодированием информации на нем. Комбинация из нескольких несложных стратегий может оказаться более прочной, чем один даже сложный метод защиты.

3. Физическая защита. Понятно, что свободный физический доступ является плацдармом для поражения информационного ресурса предприятия. Одни программно-аппаратные средства не обеспечивают абсолютной защиты АС. Кроме того, некоторые механизмы безопасности выполняют свои функции исключительно при условии физической защиты. Поэтому критически важные коммуникационные каналы, серверы, системы хранения информации и другие важные компоненты АС должны находиться в физически защищенных помещениях.

4. Выявление неавторизованной деятельности. Для этого могут использоваться следующие способы и средства:

а) анализ сообщений пользователей. Пользователи в своей работе сталкиваются с различными некорректными ситуациями, отдельные из которых могут свидетельствовать о неавторизованной деятельности нарушителей либо собственной оплошности. Например, пользователь (соблюдающий политику безопасности) зафиксировал более поздний вход в систему, чем был на самом деле. Или он обнаружил истощение либо изменение личных ресурсов (памяти на диске), неудачу при входе в систему, появление неизвестных файлов или еще что-то необычное;

б) отслеживание использования системы с помощью несложных программ. Такие программы можно разработать самому. К примеру, создать (с помощью команд ОС) стандартный список пользователей и их прав и периодически сравнивать его с текущим списком (опять же командой ОС). Обычно администратор с помощью “подручных” команд и утилит может: сравнивать текущий список активных пользователей, контролировать учетные записи с целью определения профиля использования системы (необычные записи и др.), просматривать системные средства регистрации (например, syslog в UNIX), контролировать сообщения об ошибках (в том числе о неудачных входах в систему), выявлять запуск неавторизованных программ;

в) мониторинг системы администратором. Мониторинг представляет собой оперативное получение и анализ информации о состоянии АС с помощью специализированных средств контроля. Это наиболее мощное средство выявления неавторизованной деятельности в режиме реального времени;

г) ведение и анализ регистрационного журнала системы. Это позволяет фиксировать заданные события, связанные с ИБ. Важность анализа (аудита) регистрационных журналов трудно переоценить: они необходимы для обнаружения и отслеживания нарушителя, выявления слабых мест в системе защиты, оптимизации производительности и безопасности, выявления пассивных сотрудников и др.

Для мониторинга и аудита обычно требуются специализированные системы контроля и сетевые анализаторы.

5. В разделе могут быть освещены действия в случае подозрений неавторизованной деятельности, однако подробное изложение данного вопроса представлено в плане обеспечения непрерывной работы и восстановления.

6. Правила безопасной работы персонала. Обычно правила делятся в соответствии с категориями персонала на два класса: 1) правила безопасной работы, различные действия, процедуры докладов пользователей, 2) правила администрирования, управления конфигурацией АС (ИВС), процедуры сохранения/восстановления, процедуры докладов администраторов.

7. Ресурсы для предупреждения нарушений безопасности. В данном разделе описываются программные, аппаратные и процедурные ресурсы, реализующие политику безопасности. Интегрированная система безопасности корпоративной сети обычно включает следующие средства: системы и средства аутентификации (действия администратора, запрос-ответные парольные системы, система Kerberos, интеллектуальные карты и др.); средства обеспечения целостности информации (контрольные суммы, имитовставки, хеширование); средства обеспечения конфиденциальности (шифрования) и средства аутентификации источника данных (электронной подписи); сетевые соединения, межсетевые экраны и средства ограничения сетевого доступа (шлюзовые маршрутные таблицы, фильтрующие маршрутизаторы).

Особо в плане могут быть выделены типы процедур безопасности АС. Перечислим наиболее типичные процедуры информационной безопасности.

1. Проверка системной безопасности. Элементом таких проверок является ревизия политики безопасности и защитных механизмов. Примерами могут быть плановые учения и отдельные проверки некоторых процедур.

2. Процедуры управления счетами. Они необходимы для предотвращения несанкционированного доступа к системе. Должны быть процедуры управления счетами как администраторов, так и пользователей. Администратор отвечает за заведение, удаление счетов и осуществляет их общий контроль. Пользователи контролируют свои счета.

3. Процедуры управления паролями (выбор пароля и его смена).

4. Процедуры управления конфигурацией АС.

После рекомендаций по реализации защиты в плане могут быть конкретизированы ответственность и обязанности персонала.

Заканчивается план определением общих вопросов, возникающих на различных этапах жизненного цикла системы защиты: внедрения, эксплуатации, сопровождения и снятия с эксплуатации. Здесь могут быть определены сроки и периодичность проверки системы защиты в соответствии с порядком пересмотра политики безопасности и анализа риска.

7.2. План обеспечения непрерывной работы и восстановления

функционирования автоматизированной системы

Частью реакции на нарушения безопасности является предварительная подготовка ответных мер. Под этим понимается поддержание должного уровня защиты так, чтобы ущерб мог быть ограничен, а в дальнейшем исключен. Указанный план определяет действия персонала АС в критических ситуациях с целью обеспечения непрерывной работы и восстановления функционирования АС. Он должен исключить двусмысленности, возникающие во время инцидента.

Необходимость указанного плана диктуется следующими обстоятельствами: предотвращением угрозы жизни людей; экономическими целями; требованиями по защите секретной, критически важной (особенно невосстановимой) информации; нежелательной оглаской в прессе; правовым аспектом (например, возможно преследование организации в судебном порядке).

Кроме того, наличие плана благотворно влияет на моральную обстановку в коллективе. Руководство знает, что при неблагоприятных условиях не придется начинать все сначала, пользователи уверены – какая-то часть их труда будет сохранена.

Обычно план состоит из двух частей, описывающих меры реагирования на нарушения безопасности и восстановительные работы.

2013-12-31

2013-12-31 883

883