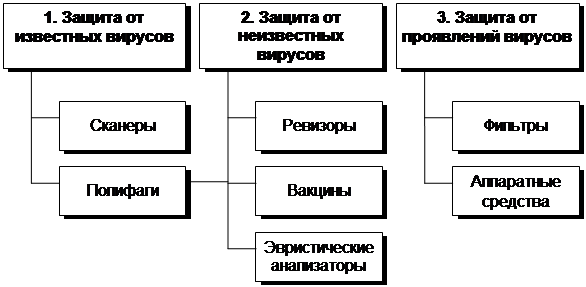

Рис.9.1. Уровни и средства антивирусной защиты

Уровни и методы антивирусной защиты

Для уменьшения потенциальной опасности внедрения компьютерных вирусов и их распространения по корпоративной сети необходим комплексный подход, сочетающий различные административные меры, программно-технические средства антивирусной защиты, а также средства резервирования и восстановления. Делая акцент на программно-технических средствах, можно выделить три основных уровня антивирусной защиты: 1) поиск и уничтожение известных вирусов; 2) поиск и уничтожение неизвестных вирусов; 3) блокировка проявления вирусов (рис.9.1).

|

1. При поиске и уничтожении известных вирусов наиболее распространенным является метод сканирования. Он заключается в выявлении компьютерных вирусов по их уникальному фрагменту программного кода (сигнатура, программный штамм). Для этого создается некоторая база данных сканирования с фрагментами кодов известных компьютерных вирусов. Обнаружение вирусов осуществляется путем сравнения данных в памяти компьютера с фиксированными кодами базы данных сканирования.

В случае выявления и идентификации кода нового вируса его сигнатура может быть введена в базу данных сканирования. Ввиду того, что сигнатура известна, существует возможность корректного восстановления (обеззараживания) зараженных файлов и областей. Следует добавить, что некоторые системы хранят не сами сигнатуры,

а например, контрольные суммы или имитоприставки сигнатур.

Антивирусные программы, выявляющие известные компьютерные вирусы, называются сканерами или детекторами. Программы, включающие функции восстановления зараженных файлов, называют полифагами (фагами), докторами или дезинфекторами. Примером сканера-полифага является знакомая программа Aidstest.

Принято разделять сканеры на два типа: 1) транзитные, периодически запускаемые для выявления и ликвидации вирусов; 2) резидентные (постоянно находящиеся в оперативной памяти), проверяющие заданные области памяти системы при возникновении связанных с ними событий (например, проверка файла при его копировании или переименовании).

К недостаткам сканеров следует отнести то, что они позволяют обнаружить вирусы, которые уже проникали в вычислительные системы, изучены и для них определена сигнатура. Для эффективной работы сканеров необходимо оперативно пополнять базу данных сканирования. Однако с увеличением объема базы данных сканирования и числа различных типов искомых вирусов снижается скорость антивирусной проверки. Очевидно, что если время сканирования будет приближаться ко времени восстановления, то необходимость в антивирусном контроле может стать не столь актуальной.

Некоторые вирусы (мутанты и полиморфные) кодируют или видоизменяют свой программный код. Это затрудняет или делает невозможным выделить сигнатуру, а следовательно, обнаружить вирусы методом сканирования. Для выявления указанных маскирующихся вирусов используются специальные методы. К ним можно отнести метод эмуляции процессора. Он заключается в имитации выполнения процессором программ и “подсовывания” вирусу фиктивных управляющих ресурсов. Обманутый таким образом вирус, находящийся под контролем антивирусной программы, расшифровывает свой код. После этого сканер сравнивает расшифрованный код с кодами из своей базы данных сканирования.

2. Выявление и ликвидация неизвестных вирусов необходимы для защиты от вирусов, пропущенных на первом уровне антивирусной защиты. Наиболее эффективным методом является контроль целостности системы (обнаружение изменений). Данный метод заключается в проверке и сравнении текущих параметров вычислительной системы с эталонными, соответствующими ее незараженному состоянию. Понятно, что контроль целостности не является прерогативой исключительно системы антивирусной защиты. Он обеспечивает защищенность информационного ресурса от несанкционированных модификации и удаления в результате различного рода нелегитимных воздействий, сбоев и отказов системы и среды.

Для реализации указанных функций используются программы, называемые ревизорами. Работа ревизора состоит из двух этапов: фиксирование эталонных характеристик вычислительной системы (в основном диска) и периодическое сравнение их с текущими характеристиками. Обычно контролируемыми характеристиками являются контрольная сумма, длина, время, атрибут “только для чтения” файлов, дерево каталогов, сбойные кластеры, загрузочные сектора дисков. В сетевых системах могут накапливаться среднестатистические параметры функционирования подсистем (в частности исторический профиль сетевого трафика), которые сравниваются с текущими.

Ревизоры, как и сканеры, делятся на транзитные и резидентные.

К недостаткам ревизоров, в первую очередь резидентных, относят создаваемые ими неудобства и трудности в работе пользователя. Например, многие изменения параметров системы могут быть вызваны не вирусами, а работой системных программ или действиями пользователя-программиста. По этой же причине ревизоры не используют для контроля зараженности текстовых файлов, которые постоянно меняются. Таким образом, необходимо соблюдение некоторого баланса между удобством работы и контролем целостности системы.

Ревизоры обеспечивают высокий уровень выявления неизвестных компьютерных вирусов, но не всегда – корректное лечение зараженных файлов. Для лечения зараженных файлов неизвестными вирусами обычно используются эталонные характеристики файлов и данные о предполагаемых способах их заражения.

Недостатком ревизоров является также то, что они не определяют зараженные файлы, создаваемые или копируемые в систему.

Примеры ревизоров – программы MSAV ОС MS-DOS и ADinf фирмы “Диалог-Наука”.

Разновидностью контроля целостности системы является метод программного самоконтроля, именуемый вакцинацией. Идея этого метода состоит в присоединении к защищаемой программе модуля (вакцины), контролирующего характеристики программы, например ее контрольную сумму.

Помимо статистических методов контроля целостности, для выявления неизвестных и маскирующихся вирусов используются эвристические методы. Они позволяют выявить по известным признакам (определенным в базе знаний системы) некоторые маскирующиеся или новые модифицированные вирусы известных типов. В качестве примера признака вируса можно привести код, устанавливающий резидентный модуль в памяти, меняющий параметры таблицы прерываний и др. Программный модуль, реализующий эвристический метод обнаружения вирусов, называют эвристическим анализатором. Примером сканера с эвристическим анализатором является программа Dr.Web фирмы “Диалог-Наука”.

К недостаткам эвристических анализаторов можно отнести так называемые ошибки 1-го и 2-го рода, т.е. ложные срабатывания и пропуск вирусов соответственно. Соотношение указанных ошибок зависит от уровня эвристики.

Понято, что если для обнаруженного эвристическим анализатором компьютерного вируса сигнатура отсутствует в базе данных сканирования, то лечение зараженных данных может быть некорректным.

3. Блокировка проявления вирусов предназначена для защиты от деструктивных действий и размножения компьютерных вирусов, которым удалось преодолеть первые два уровня защиты. Методы основаны на перехвате характерных для вирусов функций. Известны два вида указанных антивирусных средств: 1) программы-фильтры; 2) аппаратные средства контроля.

Программы-фильтры, называемые также резидентными сторожами и мониторами, постоянно находятся в оперативной памяти и перехватывают заданные прерывания с целью контроля подозрительных действий. При этом они могут блокировать “опасные” действия или выдавать запрос пользователю.

Действия, подлежащие контролю, могут быть следующими: модификация главной загрузочной записи (MBR) и загрузочных записей логических дисков и гибких магнитных дисков, запись по абсолютному адресу, низкоуровневое форматирование диска, оставление в оперативной памяти резидентного модуля и др. Как и ревизоры, фильтры часто являются “навязчивыми” и создают определенные неудобства в работе пользователя. Примером фильтра является программа Vsafe ОС MS-DOS.

Встроенные аппаратные средства ПК обеспечивают контроль модификации системного загрузчика и таблицы разделов жесткого диска, находящихся в главном загрузочном секторе диска (MBR). Включение указанных возможностей в ПК осуществляется с помощью программы Setup, расположенной в ПЗУ. Следует отметить, что программу Setup можно обойти в случае замены загрузочных секторов путем непосредственного обращения к портам ввода-вывода контроллеров жесткого и гибкого дисков.

Наиболее полная защита от вирусов может быть обеспечена с помощью специальных контроллеров аппаратной защиты. Такой контроллер может подключаться, например, к ISA-шине ПК и на аппаратном уровне контролировать все обращения к дисковой подсистеме компьютера. Это не позволяет вирусам маскировать себя. Контроллер может быть сконфигурирован так, чтобы контролировать отдельные файлы, логические разделы, “опасные” операции и т.д. Кроме того, контроллеры могут выполнять различные дополнительные функции защиты, например обеспечивать разграничение доступа и шифрование. Примером специальных контроллеров аппаратной защиты является плата Sheriff предприятия ФомСофт.

К недостаткам указанных контроллеров относят отсутствие системы автоконфигурирования и, как следствие, возможность возникновения конфликтов с некоторыми системными программами, в том числе антивирусными.

При работе в глобальных сетях общего пользования (в частности, в Internet), кроме традиционных способов антивирусной защиты данных компьютеров, становится актуальным антивирусный контроль всего проходящего трафика. Он может быть осуществлен путем реализации антивирусного прокси-сервера либо интеграции антивирусного компонента с межсетевым экраном. В последнем случае межсетевой экран передает антивирусному компоненту (или серверу) допустимый трафик (например, SMTP, FTP и HTTP-трафик). Содержащиеся в нем файлы проверяются на предмет наличия вирусов и затем направляются пользователям. Можно сказать, что это еще один (четвертый) уровень антивирусной защиты – уровень межсетевого экранирования.

В настоящее время наблюдается тенденция интегрирования различных антивирусных средств с целью обеспечения надежной многоуровневой защиты. На российском рынке наиболее мощными являются антивирусный комплект Dialogue Science’s Anti-Virus kit (DSAV) АО “Диалог-Наука” и интегрированная антивирусная система AntiViral Toolkit Pro (AVP) ЗАО “Лаборатория Касперского”, созданная на базе антивирусного отдела НТЦ “КАМИ”. Указанные комплексы хорошо зарекомендовали себя в нашей стране, особенно при обеспечении антивирусной защиты информационных систем малого и среднего офиса. Рассмотрим эти комплексы.

2013-12-31

2013-12-31 1364

1364