Дисциплина: ОПД.Ф.09 «Операционные системы»

Тема: «Объекты, связанные с безопасностью»

Исполнитель:

студент 3 курса

Кулик Д.А.

Шифр: ДОПЭ-09-07

Дубна, 2012

Оглавление

Цель работы.. 2

Теоретическая часть. 2

Экспериментальная часть. 2

Вывод. 7

Список литературы.. 7

Цель работы

Перечислить все элементы, связанные с обеспечением безопасности и защиты от несанкционированного доступа.

Теоретическая часть

К настройкам безопасности в классах «Win32_ComputerSystem» относятся свойства[2]:

· PowerOnPasswordStatus

· KeyboardPasswordStatus

· AdminPasswordStatus

· FrontPanelResetStatus

Доступ: только для чтения, относится ко всем перечисленным свойствам данного класса.

К настройкам безопасности в классе «Win32_OperatingSystem» относят семейство свойств «DataExecutionPrevention». DEP останавливает выполнение кода, который может привести к переполнению буфера. Имеет четыре состояния [2]:

0. Always off

1. Always on

2. Opt In

3. Opt Out

Экспериментальная часть

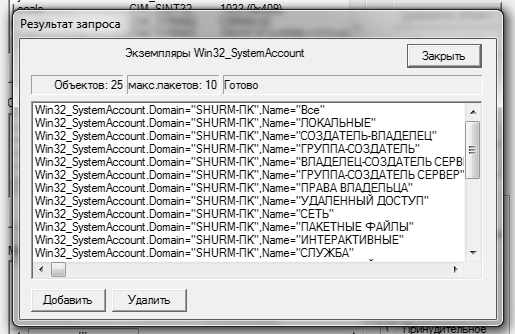

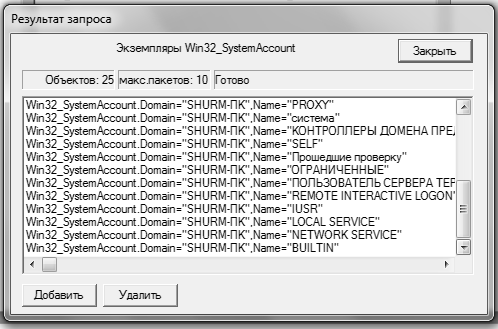

Для проведения данной лабораторной работы мы используем тестер WMI–«wbemtest.exe» (графическая утилита, с помощью которой можно взаимодействовать с инфраструктурой WMIна локальном или удаленном компьютере) [1]. В открывшемся окне «wbemtest.exe» нажимаем клавишу «Подключение» и вводим в поле «Пространство имен» строку «root\cimv2». Затем нажимаем кнопку «Подключить». Устанавливаем флажок в поле «Включить все привилегия». Для получения коллекции экземпляров классов «Win32_SystemAccount»нажимаем на клавишу «Открыть класс»в появившемся окне вводим название класса «Win32_SystemAccount»и переходим в редактор, где выбираем «Экземпляры» (Рис.1, Рис.2).

Рис. 1 Список экземпляров «Win32_SystemAccount» [1]

Рис. 2 Списокэкземпляров«Win32_SystemAccount» [2]

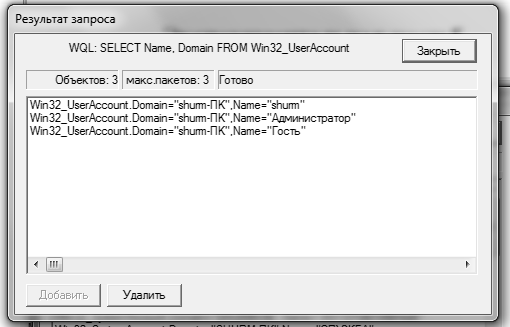

Дляполученияколлекцииэкземпляровклассов«Win32_UserAccount»делаемследующийзапрос: SELECTName, DomainFROMWin32_UserAccount (Рис. 3).

Рис. 3 Список экземпляров «Win32_UserAccount»

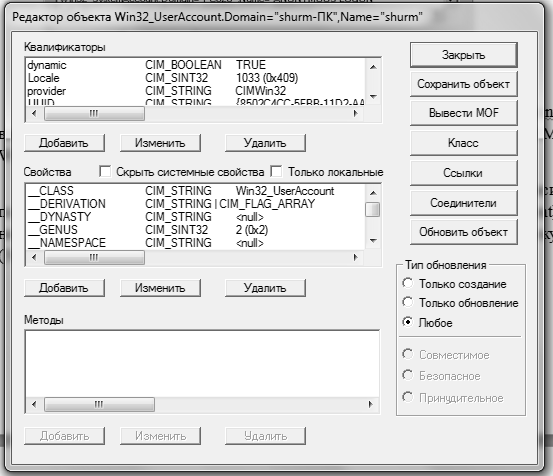

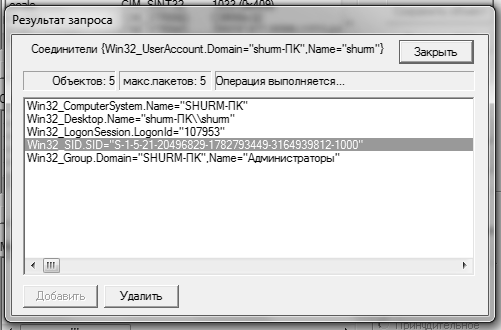

Для того чтобы получить коллекцию экземпляров учетной записи пользователя, к примеру на ПК, на котором выполнялась эта лабораторная работа, это пользователь «shurm», необходимо нажать два раза левой кнопкой мыши на первую строку(Name = “shurm”). Далее нажать кнопку «Соединители» (Рис. 4).

Рис. 4 Редактор объекта «Win32_UserAccount.Domain=”shurm-ПК”, Name=”shurm”»

Рис. 4 Список экземпляров.

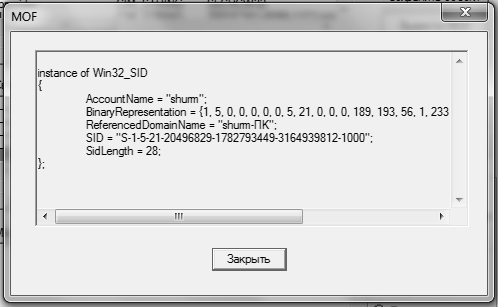

В данном списке (рис. 4) ищем строку «Win32_SID». Выбрав «Win32_SID», нажимаем кнопку «MOF». Результат выполнения данной операции изображен на рисунке 5.

Рис. 5 MOF«Win32_SID»

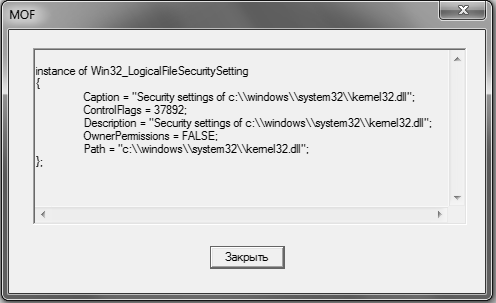

Чтобынайтиассоциаторы«Kernel32»из«Win32_LogicalFileSecuritySetting»вводимследующийзапрос: SELECT * FROMCIM_DateFileWHEREFileName = “Kernel32”. Затем нажимаем два раза левой кнопкой мыши на единственном доступном экземпляре, нажимаем кнопку «Экземпляры». Выбираем строку с «Win32_LogicalFileSecuritySetting»и нажимаем кнопку «MOF» (Рис.6).

Рис. 6 Список ассоциаторов«Kernel32»

Вывод

В результате выполнения данной лабораторной работы мною были изучены свойства всех объектов связанных с обеспечение безопасности и защит от несанкционированного доступа.

Список литературы

1. Попов А.В., Шикин Е.А. Администрирование Windows с помощью WMI и WMIC / A.В. Попов, Е.А. Шикин – СПб.: БХВ-Петербург, 2004. – 752 с.: ил.

2. БиблиотекаMSDN // Win32_ComputerSystem class. URL: http://msdn.microsoft.com/en-us/library/windows/desktop/aa394102(v=vs.85).aspx(дата обращения: 27.05.2012).

2018-02-13

2018-02-13 233

233