РЕФЕРАТ

по дисциплине:

«Правовоеобеспечениеинформационнойбезопасности»

по теме:

«ФОРМИРОВАНИЕ ЗАДАЧ ПО СОЗДАНИЮ АККРЕДИТОВАННОГО ЦЕНТРА СЕРТИФИКАЦИИ КЛЮЧЕЙ КАК ОТДЕЛЬНОГО ПОДРАЗДЕЛЕНИЯ БАНКА»

Студента группы БСД-41

Иванова Владимира

(ник на форуме DUB41_Ivanov)

Тема на форуме:

http://www.security.ukrnet.net/modules/newbb/viewtopic.php?topic_id=647&forum=41#2356

КИЕВ-2012

СОДЕРЖАНИЕ

| ВСТУПЛЕНИЕ | 3 | |

| 1 | НОРМАТИВНО- ПРАВОВАЯ БАЗА | 4 |

| 2 | ОСНОВНЫЕ ЗАДАЧИ НА ЭТАПЕ СОЗДАНИЯ ЦСК | 5 |

| 3 | АНАЛИЗ РИСКОВ | 8 |

| 4 | РЕКОМЕНДАЦИИ ПО РИСКАМ | 10 |

| 5 | ИСПОЛЬЗОВАНИЕ ИНСТРУМЕНТОВ СУИБ «МАТРИЦА» | 12 |

| ВЫВОДЫ | 14 | |

| СПИСОК ЛИТЕРАТУРЫ | 15 |

ВСТУПЛЕНИЕ

На сегодняшний день популярно использовать новые технологии позволяющие упростить ведение бизнеса. Они позволяют, не отходя от рабочего места заключать контракты, проводить операции с собственными денежными счетами и подавать отчёты в государственные структуры. Такого рода операции, требуют создание чёткого механизма проверки и подтверждения личности, а также неизменности передаваемых данных. Для этого принято использовать электронную цифровую подпись(ЭЦП). Предоставлением услуги ЭЦП занимаются аккредитованные центры сертификации ключей(ЦСК). Актуальным является то, что сейчас интерес к ЭЦП появился не только у предпринимателей, а и у «простого» населения. Люди хотят не выходя из дома покупать товары, пополнять счёт на мобильном, расплачиваться за коммунальные услуги, подавать документы в пенсионный фонд иналоговую службу и т. д.Но на сегодняшний день в Украине, например, налоговая служба работает только с 6 центрами.

Можно сказать, что ниша по предоставлению данной услуги занята не полностью, именно поэтому хотелось бы рассмотреть этот сегмент рынка.

Целью написания реферата является формирование задач по созданию аккредитованного центра сертификации ключей как отдельного подразделения банка.

Решение этой задачи сводиться к:

исследовать нормативно- правовую базу в области предоставления услуги электроннойцифровой подписи;

при помощи инструмента «СУИБ Матрица» необходимо создать перечень задач, объектов и угроз;

проанализировать результаты и предложить своирешения.

НОРМАТИВНО- ПРАВОВАЯ БАЗА

В работе используются следующие документы:

1. Закон Украины «Об электронной цифровой подписи» от 22.05.2003 г.;

2. Закон Украины «Об электронных документах и электронном документообороте» от 22.05.2003 г.;

3. Правила усиленной сертификации. Утвержденные приказом ДСТСЗИ СБ Украины №3 от 13.01.2005 г. и зарегистрированных в Министерстве юстиции Украины по №104/10384 от 27.01.2005 г. (с изменениями согласно Приказу № 50 от 10.05.2006 «О внесении изменений к Правилам усиленной сертификации»).;

4. Приказ № 50 от 10.05.2006 «О внесении изменений к Правилам усиленной сертификации» Департамента специальных телекоммуникационных систем и защиты информации Службы безопасности Украины.;

5. Постановление Кабинета Министров Украины от 13.07.2004 г. №903 «Об утверждении Порядка аккредитации центра сертификации ключей».;

6. Постановление Кабинета Министров Украины от 28.10.2004 г. №1452 «Об утверждении Порядка применения электронной цифровой подписи органами государственной власти, органами местного самоуправления, предприятиями, учреждениями и организациями государственной формы собственности».;

7. Изпостановление Правления Национального банка Украины 17.06.2010 № 284: О центрах сертификации ключей банков Украины;

8. Изпостановление Правления Национального банка Украины 17.06.2010 № 284: О правилах оформления Регламента работы центров сертификации ключей банков Украины.

На основе информации из этих источников заполняется СУИБ «Матрица».

ОСНОВНЫЕ ЗАДАЧИ НА ЭТАПЕ СОЗДАНИЯ ЦСК

С помощью «Матрицы» были выделены 15 задач, решение которых позволит создать ЦСК и подать необходимые документы для его аккредитации. На их основе были созданы следующие схемы.

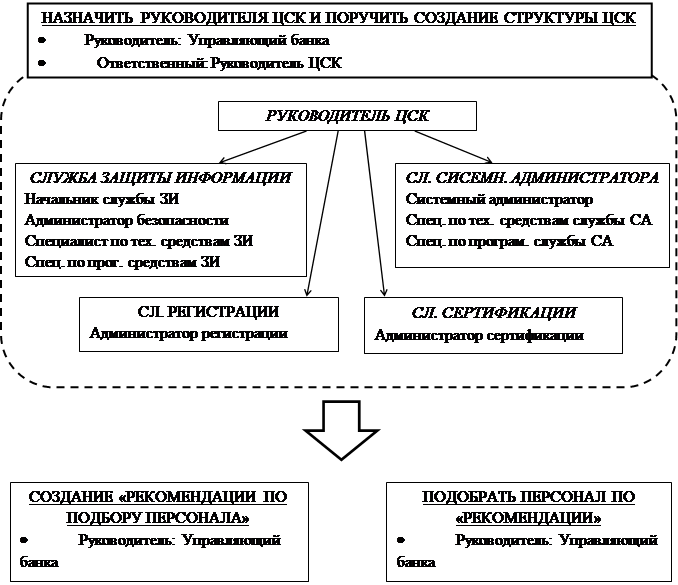

Этот этап можно разделить на 3 части. Первая из них направленна на создание административных единиц, служб, создание рекомендаций по подбору персонала и его непосредственному подбору(сх.1).

Схема 1. Первая часть этапа создания ЦСК

Вторая часть относиться к созданию политики безопасности на основе которой разрабатываютсяпроектыкомплексной системы защиты информации и программно-технического комплекса предоставления услуги. После устанавливаться все средства по проекту(сх.2).

Схема 2. Вторая часть этапа создания ЦСК

В третей частируководитель ЦСК и представители служб создают внутренние документы, проводятся проверки, и подаются документы на аккредитацию (Сх.3).

Схема 2. Вторая часть этапа создания ЦСК

Таким образом выглядит иерархия задач созданных с помощью СУИБ «Матрицы». В каждой задаче присутствуют риски её не выполнения или ухудшения предполагаемого результата. При помощи анализа рисков можно установить каким аспектам необходимо уделить наибольшее внимание. И какие средства применить для их понижения вероятности их успешного проявления или уменьшения их вреда.

АНАЛИЗ РИСКОВ

Одной из самих важных составляющих является оценка рисков. Далее наведена таблица рисков(табл.1).

Таблица 1. Оценка рисков на этапе создания ЦСК

| ЗАГРОЗА | АКТИВ | ОЦІНКА РИЗИКУ | ЧАСТОТА | ЗБИТОК |

| Раскрытие характеристик сис-мы | Все активы | 15 | 3 | 5 |

| Раскрытие характеристик сис-мы | Электронно-вычисл. сис-мы | 12 | 3 | 4 |

| Доступ к объекту не имея прав | Все активы | 10 | 2 | 5 |

| Некорректныеустанов./настройка | Программное обеспечение | 9 | 3 | 3 |

| Атака/утечка инф. эл.-магн. канал. | Электронно-вычисл. сис-мы | 8 | 2 | 4 |

| Финансов.пробл. реализации | Проектпрог.-тех. комплекса | 8 | 2 | 4 |

| Финансов.пробл. реализации | Проект КСЗИ | 8 | 2 | 4 |

| Недобросовестность персонала | Персонал | 3 | 1 | 3 |

| Халатность оформления док. | Документы в бумажном виде | 2 | 1 | 2 |

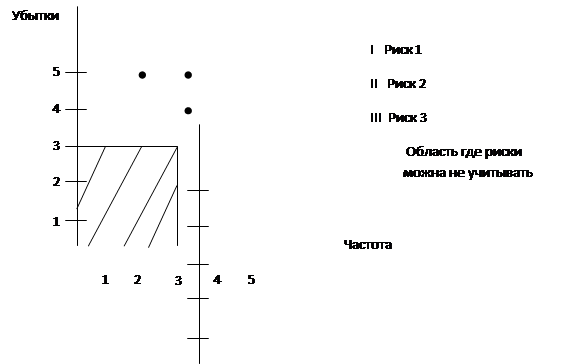

Максимальная частота и убыток равны 5. Поэтому за значение риска после которого стоит обратить особое внимание возьмём 3*3=9. Все риски оцененные выше 9 будут тщательно рассмотрены(выделены в таблице). И даны рекомендации по понижению этой оценки(гр.1).

График 1. Наиболее весомые риски

График 1. Наиболее весомые риски

| |||||||

| |||||||

| |||||||

| |||||||

На графике видно, что самые опасные риски это:

1. Раскрытие характеристик сис-мы всех активов

2. Раскрытие характеристик сис-мы, только электронно вычислительных систем.

3. Доступ к объекту не имея прав, относящийся ко всем активам.

Первый риск связан с раскрытием характеристик системы, например, уволенный недобросовестный сотрудник может передать информацию о том, какое оборудование используется, какими программами осуществляется защита, когда смена охраны, персональная информация сотрудников и т.д. Зная это, злоумышленники могут подготовить тщательный план по сбору информации, проникнуть на защищённый объект, завладеть данными, располагая знаниями о недостатках оборудования, программ охраны и т. д.

Второй риск менее опасен так как здесь пойдёт речь об электронно-вычислительных системах. Информацию о них можно получить, используя программные продукты посылающие запрос, в ответ на которые оборудование или ОС может раскрывать своё название, топологию сети и т.д. Убытки от этого риска меньше, хотя он и приводит к утечке информации.

Третий риск связан с доступом к объектам, не имея на это прав. Злоумышленник, незаконно попав на объект, может вывести из строя системы, скопировать важную информацию, установить закладки и т.д.

Охарактеризовав риски можно, предложить рекомендации по понижению их уровня.

2020-01-15

2020-01-15 117

117