Подключение к сетевому оборудованию может осуществляться в двух случаях:

1. Для администрирования этого оборудования.

2. Для установления соединения через это оборудование.

Поэтому, существует два режима доступа:

Символьный режим ААА (Authentication Authorization and Accounting) - пользователь посылает запрос на установление соединения с маршрутизатором для его администрирования.

Пакетный режим ААА - пользователь посылает запрос на установление соединения с другим устройством через маршрутизатор.

Для хранения учетных записей пользователей технология ААА может использовать локальную или удаленную базу данных защиты.

Локальная база данных используется, если пользователей через один или два сервера сетевого доступа. Учетные записи хранятся, непосредственно, на сервере сетевого доступа. Такой способ называется локальной аутентификацией (Local AAA Authentication).

Особенности локальной аутентификации.

1. Используется в сетях с небольшим числом удаленных пользователей.

2. Учетные записи хранятся на сервере сетевого доступа.

3. Авторизация и аудит, при использовании локальной базы данных, усложняют процесс администрирования.

4. Использование локальной базы данных позволяет сэкономить на установке удаленной базы данных.

Средства авторизации позволяют контролировать и ограничивать доступ пользователей к сетевым ресурсам.

Авторизация определяет, к каким сетевым ресурсам или командам маршрутизатора имеет доступ пользователь после успешного процесса аутентификации.

Авторизация может быть реализована с помощью удаленной или локальной базы данных.

При настройке авторизации необходимо определить атрибуты, описывающие права пользователя. Когда удаленный пользователь пытается получить доступ к сети, его аутентификационным параметрам ставятся в соответствие сформированные атрибуты авторизации, записанные в базе данных ААА.

Авторизация выполняется автоматически после аутентификации.

Средства аудита следят за количеством пользователей в системе и собирают статистику об их действиях. Фиксируется какой пользователь к каким ресурсам имел доступ или пытался получить доступ, и в течении какого времени. Это дает возможность выявления подозрительных действий.

Сервер ААА хранит записи (log), содержащие имя пользователя, адрес пользователя, имя службы, к которой обращался этот пользователь, время начала и конца сеанса, выполненные команды, объем переданных данных.

Для поддержки удаленной базы данных используются протоколы RADIUS и TACACS+.

Протокол TACACS+ обеспечивает централизованное управление доступом пользователей к серверу сетевого доступа или другому сетевому оборудованию, поддерживающему TACACS+. База данных TACACS+ размещается на компьютере под управлением операционных систем UNIX или Windows NT.

Возможности и особенности TACACS+:

1. Использует порт 49 протокола TCP для надежной передачи данных между сервером сетевого доступа и сервером защиты.

2. Для каждого сервиса строится собственную базу данных, но они работают вместе, как один сервер защиты.

3. Пакет TACACS+ имеет 12-байтовый заголовок, который пересылается в виде открытого текста, а данные, содержащиеся в пакете, шифруются для защиты трафика между сервером сетевого доступа и сервером защиты.

4. Использует средствааутентификации РАР и CHAP, а также поддерживает диалоговые окна ввода пароля.

5. Поддерживает средства ААА удаленного и локального сетевого доступа для серверов сетевого доступа и сетевого оборудования, поддерживающего TACACS+.

6. Если команды внесены в конфигурацию базы данных TACACS+ и поддерживаются сервером сетевого доступа, то они выполняются автоматически.

7. Поддерживается функция обратного вызова, которая возвращает телефонные вызовы. Сервер сетевого доступа звонит пользователю, что дает дополнительные гарантии защиты.

8. Если есть список доступа, созданный на предыдущем сеансе связи, то TACACS+ может его использовать его в течение текущей фазы авторизации.

Порядок настройки оборудования:

Списки методов должны быть применены к интерфейсам. Различные списки могут быть применены к различным интерфейсам.

Для применения списка к интерфейсу, надо в порежиме конфигурации этого интерфейса ввести команду login authentication с именем списка методов аутентификации.

Подключить методы к списку «default» можно с помощью команды aaa authentication login default.

Если к интерфейсу подключить другой список, то он автоматически заменит существующий.

Если к интерфейсу не подключен никакой список, то на нем будет выполняться аутентификация по локальной базе данных.

Для отмены списка методов на интерфейсе, надо выполнить команду no aaa authentication login имя списка. Пример выполнения настройки Authentication Authorization and Accounting показан на рисунке 3.1.

Рисунок 3.1 - Пример выполнения настройки

Для установки параметров сервера TACACS+ используется команда глобального режима конфигурации tacacs-server host. В этой команде обязательно должно быть указано имя или ip-адрес сервера TACACS+.

С помощью команды глобального режима конфигурации tacacs-server key устанавливаем ключ для шифрования сообщений между сервером сетевого доступа и сервером защиты.

Так как в сети может быть несколько серверов защиты, то можно сформировать отдельный ключ шифрования для каждого сервера в опциях команды tacacs-server host.

Теперь необходимо в списках методов аутентификации определить аутентификацию с помощью сервера защиты TACACS+. Для этого используется команда aaa authentication login. В поле имени списка можно установить «default», так как это упрощает процесс использования ААА. В завершении, данный список применяется к соответствующим интерфейсам.

Необходимо настроить удаленную аутентификацию AAA с использованием серверов защиты TACACS+ и RADIUS на подключение к маршрутизатору R1 по telnet через последовательный интерфейс.

Локальная база:

1. user12345 пароль pass12345.

2. admin1 пароль adminpass.

В списке методов аутентификации проверять сначала RADIUS, а затем TACACS+. В качестве резервного метода аутентификации использовать локальную базу данных.

Установить режим аутентификации для последовательного интерфейса PAP. IP-адрес сервера защиты TACACS+ 10.1.1.100. Ключ шифрования - test12345. IP-адрес сервера защиты RADIUS 10.1.1.101. Ключ шифрования - test54321. Пример настройки сервера защиты TACACS+ показан на рисунке 3.2.

Рисунок 3.2 - Настройки сервера

4 НАСТРОЙКА МАРШРУТИЗАТОРА

4.1 Общие сведения и назначение маршрутизатора

Маршрутизатор (router) — это сетевой компьютер, связывающий участки локальной сети, который обрабатывает полученные данные по заданным правилам администратора и опираясь на таблицу маршрутизации определяет путь для пересылки данных. Чтобы было более понятно, давайте разберем участие маршрутизатора в домашней локальной сети. Предположим, что у вас дома есть настольный компьютер (desktop), ноутбук (laptop), принтер или МФУ (Многофункциональное устройство), планшет и в добавок вы хотите купить телевизор Smart с 3D. К вам в квартиру заходит всего лишь один кабель LAN по которому провайдер предоставляет вам доступ к сети интернет. Возникает вопрос: «Как одновременно всем устройствам дать выход в сеть интернет, если кабель от провайдера в квартире один?». Вот тут-то и приходит на помощь беспроводной маршрутизатор, который можно подключить к кабелю провайдера (верхнее изображение) и дать всем устройствам (Smart TV, компьютер, планшет…) выход в сеть интернет. Если провайдер использует телефонные линии, то подключение маршрутизатора к сети интернет выполняется через модем (нижнее изображение). Связь домашних устройств с беспроводным маршрутизатором осуществляется по кабелю LAN (опрессовка витой пары без инструмента) и по беспроводной сети Wi-Fi (примеры слабого сигнала Wi-Fi).

Таблица маршрутизации — это электронная база данных в маршрутизаторе, которая представляет из себя некий набор правил. В ней содержится информация о сетевых маршрутах, по которой определяется наилучший путь для передачи пакета данных. Таблица содержит в себе адрес и маску сети назначения, адрес шлюза (маршрутизатор в сети на который отправляются данные), метрику (расстояние) и интерфейс (имя или идентификатор устройства). Следует сказать, что маршрутизатор в отличии от коммутатора не умеет составлять таблицу на основе информации из полученных пакетов. Она храниться в его памяти и может создаваться динамически или статически. Через специальные протоколы маршрутизатор время от времени по каждому адресу отправляет тестовую информацию и на полученных данных поддерживает фактическую карту сети. Другими словами, маршрутизаторы периодически сканируют сеть и обмениваются информацией друг о друге и сети, к которой они подключены. Этот процесс называется динамической маршрутизацией. Статическая маршрутизация подразумевает создание таблицы администратором вручную. В этом случае вся маршрутизация выполняется без участия специальных протоколов. В отличии от коммутатора (Switch/уровень 2 в OSI/»Канальный») и концентратора (Hub/уровень 1 в OSI/»Физический») маршрутизатор стоит на голову выше, так как работает на третьем уровне в модели OSI (базовая эталонная модель), который называется «Сетевым». На этом буду заканчивать данный пост потому, что теперь вы знаете принцип работы маршрутизатора. Конечно, на деле функции маршрутизатора шире и работает он гораздо сложнее, но я надеюсь, что у меня получилось вам рассказать без «воды» просто о сложном.

4.2 Настройка Network Address Translation

NAT (Network address translation) – технология трансляции сетевых адресов. Технология NAT позволила решить наибольшую проблему протокола IPv4: к середине 1990-х годов пространство IPv4-адресов могло быть полностью исчерпано. Если бы технологию NAT не изобрели то, рост Интернета значительно замедлился бы. Конечно, на сегодня создана новая версия протокола IP – IPv6. Данная версия поддерживает огромное количество IP-адресов, что существование NAT – бессмысленно. Однако, до сих пор довольно много организаций используют в своей работе протокол IPv4 и полный переход на IPv6 состоится не скоро. Поэтому есть смысл изучить технологию NAT.

Трансляция сетевых адресов NAT позволяет хосту, не имеющего “белого IP”, осуществлять связь с другими хостами через Интернет. Белый IP-адрес представляет из себя зарегистрированный, уникальный, глобальный IP-адрес в сети Интернет. Есть также “серые IP-адреса”, которые используются в частной сети и не маршрутизируются в сети Интернет. Поэтому необходима технология NAT, которая будет подменять серый IP-адрес на белый. Диапазон “серых IP-адресов” представлен в таблицеи 4.1.

Таблица 4.1 - Диапазон “серых IP-адресов”

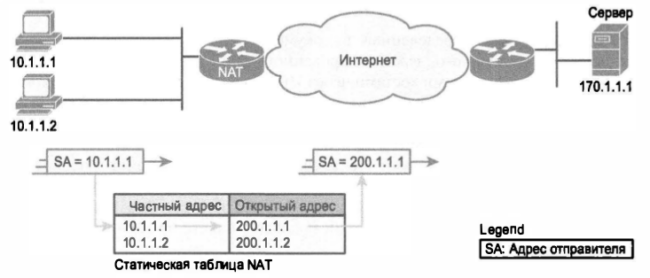

Трансляция NAT заменяет частные IP-адреса открытыми зарегистрированными IP-адресами в каждом пакете протокола IP. Это представлено на рисунке 4.1.

Рисунок 4.1 - Трансляция NAT

Осуществляя трансляцию NAT, маршрутизатор изменяет IP-адрес отправителя в тот момент, когда пакет покидает частную сеть. Маршрутизатор также изменяет адрес получателя каждого пакета, который возвращается в частную сеть. Программное обеспечение Cisco IOS поддерживает несколько разновидностей трансляции NAT:

1. Статическая трансляция NAT – каждому частному IP-адресу соответствует один публичный IP. При использовании статической трансляции маршрутизатор NAT просто устанавливает взаимно однозначное соответствие между частным и зарегистрированным IP-адресом, от имени которого он выступает.

2. Динамическая трансляция NAT – преобразование внутренних Ip-адресов во внешние происходит динамически. Создается пул возможных публичных IP-адресов и из этого пула динамически выбираются Ip-адреса для преобразования.

3. Трансляция адресов портов PAT – позволяет выполнить масштабирование для поддержки многих клиентов с использованием всего лишь нескольких открытых IP-адресов. PAT транслирует сетевой адрес в зависимости от TCP/UDP-порта получателя.

Рассмотрим более подробно каждый из видов трансляции.

Статическая трансляция NAT делает точное соответствие между частным и публичным Ip-адресом. Рассмотрим на рисунке 4.2.

Рисунок 4.2 - Статическая трансляция NAT

Провайдер ISP компании назначает ей зарегистрированный номер сети 200.1.1.0. Соответственно маршрутизатор NAT должен сделать так, чтобы этот частный адрес выглядел таким образом, как если бы находился в сети 200.1.1.0. Для этого маршрутизатор изменяет IP-адрес отправителя в пакетах, которые как на рисунке пересылаются слева направо. В данном примере маршрутизатор изменяет частный Ip-адрес 10.1.1.1 на открытый 200.1.1.1. Другому частному адресу 10.1.1.2 соответствует публичный 200.1.1.2. Далее рассмотрим настройку статического NAT в Cisco.

Настройка статической трансляции NAT на оборудовании Cisco по сравнению с другими ее вариантами требует наименьших действий. При этом нужно установить соответствие между локальными (частными) и глобальными (открытыми) IP-адресами. Кроме того, необходимо указать маршрутизатору, на каких интерфейсах следует использовать трансляцию NAT, поскольку она может быть включена не на всех интерфейсах. В частности, маршрутизатору нужно указать каждый интерфейс и является ли он внутренним или внешним.

Рисунок 4.3 - Настройка статической трансляции NAT на оборудовании Cisco

На схеме видно, что пользователь получил от провайдера адрес 100.0.0.0 сети класса C. Вся эта сеть с маской 255.255.255.0 настроена на последовательном канале между пользователем и Интернетом. Поскольку это двухточечный канал, в данной сети используется только 2 из 254 действительных (возможных) IP-адресов.

Конфигурация для роутера NAT_GW:

NAT_GW>enable - переходим в расширенный режим

NAT_GW#configure terminal - переходим в режим конфигурации

NAT_GW(config)#interface fa0/0 - настройка интерфейса в сторону частной сети

NAT_GW(config-if)#description LAN - описание интерфейса

NAT_GW(config-if)#ip address 192.168.1.1 255.255.255.0 - задаем шлюз по-умолчанию

NAT_GW(config-if)#no shutdown - включаем интерфейс физически

NAT_GW(config-if)#ip nat inside - настраиваем интерфейс как внутренний

NAT_GW(config-if)#exit

NAT_GW(config)#interface fa0/1 - настройки интерфейса в сторону провайдера

NAT_GW(config-if)#description ISP - описание интерфейса

NAT_GW(config-if)#ip address 100.0.0.253 255.255.255.0 - задаем Ip и маску

NAT_GW(config-if)#no shutdown - включаем интерфейс физически

NAT_GW(config-if)#ip nat outside - настраиваем интерфейс как внешний

NAT_GW(config-if)#exit

NAT_GW(config)#ip nat inside source static 192.168.1.2 100.0.0.1 - статическое сопоставление адресов

NAT_GW(config)#ip nat inside source static 192.168.1.3 100.0.0.2 - статическое сопоставление адресов

NAT_GW(config)#ip nat inside source static 192.168.1.4 100.0.0.3 - статическое сопоставление адресов

NAT_GW(config)#ip route 0.0.0.0 0.0.0.0 100.0.0.254 - статический маршрут в сторону провайдера

Статические соответствия создаются с помощью команды ip nat inside source static. Ключевое слово inside означает, что NAT транслирует адреса для хостов, находящихся во внутренней части сети. Ключевое слово source означает, что NAT транслирует IP-адреса в пакетах, поступающих на ее внутренние интерфейсы. Ключевое слово static означает, что эти параметры определяют статическую запись, которая никогда не удалится из таблицы NAT в связи с истечением периода времени. При создании записей статической трансляции NAT маршрутизатору необходимо знать, какие интерфейсы являются внутренними (inside), а какие внешними (outside). Подкоманды интерфейса ip nat inside и ip nat outside соответствующим образом идентифицируют каждый интерфейс.

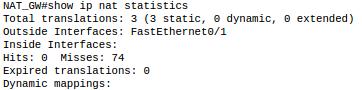

Для просмотра важной информации о NAT существует две команды show ip nat translations, show ip nat statistics. Можно увидеть ниже на рисунке 4.4.

Рисунок 4.4 – Команды для просмотра важной информации

Первая команда выводит три записи статической трансляции NAT, созданной в конфигурации. Вторая команда выводит статистическую информацию, такую, как количество активных в данный момент записей в таблице трансляции. Эта статистика также включает в себя количество повторных попаданий (hit), которое увеличивается на единицу с каждым пакетом, для которого NAT должна транслировать адреса.

Перейдем далее к динамической трансляции сетевых адресов NAT. Динамическая трансляция создает пул возможных глобальных внутренних адресов и определяет критерий соответствия для определения того, какие внутренние глобальные IP-адреса должны транслироваться с помощью NAT. Например, в схеме ниже был установлен пул из пяти глобальных IP-адресов в диапазоне 200.1.1.1 – 200.1.1.5. Трансляция NAT также настроена для преобразования всех внутренних локальных адресов, которые начинаются с октетов 10.1.1

Рисунок 4.5 - настройке динамической трансляции NAT на оборудовании Cisco

Принастройке динамической трансляции NAT на оборудовании Cisco по-прежнему требуется идентификация каждого интерфейса как внутреннего, так и внешнего, но уже не нужно задавать статическое соответствие. Для указания частных IP-адресов, подлежащих трансляции, динамическая трансляция NAT использует списки управления доступом ACL (про них я писал ранее), а также определяет пул зарегистрированных открытых IP-адресов, которые будут выделяться из этого. Итак, алгоритм настройки динамической трансляции:

1. Настроить интерфейсы, которые будут находится во внутренней подсети, с помощью команды ip nat inside.

2. Настроить интерфейсы, которые будут находится во внешней подсети, с помощью команды ip nat outside.

3. Настроить список ACL, соответствующий пакетам, поступающим на внутренние интерфейсы, для которых должна быть применена трансляция NAT

4. Настроить пул открытых зарегистрированных IP-адресов с помощью команды режима глобального конфигурирования ip nat pool имя первый-адрес последний-адрес netmask маска-подсети.

5. Включить динамическую трансляцию NAT, указав в команде глобального конфигурирования ip nat inside source list номер-acl pool имя-пула

Схема будет использоваться такая же как и в прошлый раз. Новая конфигурация для роутера NAT_GW:

NAT_GW>enable - переходим в расширенный режим

NAT_GW#configure terminal - переходим в режим конфигурации

NAT_GW(config)#interface fa0/0 - настройка интерфейса в сторону частной сети

NAT_GW(config-if)#description LAN - описание интерфейса

NAT_GW(config-if)#ip address 192.168.1.1 255.255.255.0 - задаем шлюз по-умолчанию

NAT_GW(config-if)#no shutdown - включаем интерфейс физически

NAT_GW(config-if)#ip nat inside - настраиваем интерфейс как внутренний

NAT_GW(config-if)#exit

NAT_GW(config)#interface fa0/1 - настройки интерфейса в сторону провайдера

NAT_GW(config-if)#description ISP - описание интерфейса

NAT_GW(config-if)#ip address 100.0.0.253 255.255.255.0 - задаем Ip и маску

NAT_GW(config-if)#no shutdown - включаем интерфейс физически

NAT_GW(config-if)#ip nat outside - настраиваем интерфейс как внешний

NAT_GW(config-if)#exit

NAT_GW(config)#ip nat pool testPool 100.0.0.1 100.0.0.252 netmask 255.255.255.0- создаем динамический пул

NAT_GW(config)#access-list 1 permit 192.168.1.1 0.0.0.255 - создаем список доступа 1, в котором разрешаем

транслировать Ip-адреса из подсети 192.168.1.1/24

NAT_GW(config)#ip nat inside source list 1 pool testPool - включаем динамическую трансляцию

NAT_GW(config)#ip route 0.0.0.0 0.0.0.0 100.0.0.254 - статический маршрут в сторону провайдера

5 НАСТРОЙКА БЕЗОПАСТНОСТИ В ЛВС

5.1 Основные инструменты, обеспечивающие безопасность ЛВС

Комплексный подход к проблеме обеспечения безопасности основан на разработанной для конкретной сети политике безопасности. Политика безопасности регламентирует эффективную работу средств защиты ЛВС. Она охватывает все особенности процесса обработки информации, определяя поведение системы в различных ситуациях. Надежная система безопасности сети не может быть создана без эффективной политики сетевой безопасности.

Для защиты интересов субъектов информационных отношений необходимо сочетать меры следующих уровней:

1. законодательного (стандарты, законы, нормативные акты и т. п.)

2. административно-организационного (действия общего характера, предпринимаемые руководством организации, и конкретные меры безопасности, имеющие дело с людьми);

3. программно-технического (конкретные технические меры).

Для обеспечения защиты информации на административно-организационном уровне, администрация организации должна сознавать необходимость поддержания режима безопасности и выделять на эти цели соответствующие ресурсы. Основой мер защиты административно-организационного уровня является политика безопасности и комплекс организационных мер.

К комплексу организационных мер относятся меры безопасности, реализуемые людьми. Выделяют следующие группы организационных мер:

2. физическая защита;

3. поддержание работоспособности;

4. реагирование на нарушения режима безопасности;

5. планирование восстановительных работ.

Для поддержания режима информационной безопасности особенно важны меры программно-технического уровня, поскольку основная угроза компьютерным системам исходит от них самих: сбои оборудования, ошибки программного обеспечения, промахи пользователей и администраторов и т. п. В рамках современных информационных систем должны быть доступны следующие механизмы безопасности:

1. средства идентификации и аутентификации пользователей (комплекс 3А);

2. средства шифрования информации;

3. межсетевые экраны;

4. средства контентной фильтрации.;

5. средства антивирусной защиты;

6. системы обнаружения уязвимостей сетей и анализаторы сетевых атак.

«Комплекс 3А» включает аутентификацию (или идентификацию), авторизацию и администрирование. Идентификация и авторизация — это ключевые элементы информационной безопасности. Функция авторизации отвечает за то, к каким ресурсам конкретный пользователь имеет доступ. Функция администрирования заключается в наделении пользователя определенными идентификационными особенностями в рамках данной сети и определении объема допустимых для него действий.

Системы шифрования позволяют минимизировать потери в случае несанкционированного доступа к данным, хранящимся на жестком диске или ином носителе, а также перехвата информации при ее пересылке по электронной почте или передаче по сетевым протоколам. Задача данного средства защиты - обеспечение конфиденциальности.

Межсетевой экран - комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

Основной принцип действия межсетевых экранов проверка каждого пакета данных на соответствие входящего и исходящего IP_адреса базе разрешенных адресов. Типичные возможности межсетевых экранов:

7. фильтрация доступа к заведомо незащищенным службам;

8. препятствование получению закрытой информации из защищенной подсети, а также внедрению в защищенную подсеть ложных данных с помощью уязвимых служб;

9. может регистрировать все попытки доступа как извне, так и из внутренней сети, что позволяет вести учёт использования доступа в Интернет отдельными узлами сети;

10. регламентирование порядка доступа к сети;

11. уведомление о подозрительной деятельности, попытках зондирования или атаки на узлы сети или сам экран.

Так же, в связке с межсетевыми экранами и шифрованием используются виртуальные защищенные сети, VPN. Их использование позволяет решить проблемы конфиденциальности и целостности данных при их передаче по открытым коммуникационным каналам. Использование VPN можно свести к решению трех основных задач:

1. защита информационных потоков между различными офисами компании (шифрование информации производится только на выходе во внешнюю сеть);

2. защищенный доступ удаленных пользователей сети к информационным ресурсам компании, как правило, осуществляемый через интернет;

3. защита информационных потоков между отдельными приложениями внутри корпоративных сетей (этот аспект также очень важен, поскольку большинство атак осуществляется из внутренних сетей).

Эффективное средство защиты от потери конфиденциальной информации фильтрация содержимого входящей и исходящей электронной почты. Проверка самих почтовых сообщений и вложений в них на основе правил, установленных в организации, позволяет также обезопасить компании от ответственности по судебным искам и защитить их сотрудников от спама. Средства контентной фильтрации позволяют проверять файлы всех распространенных форматов, в том числе сжатые и графические. При этом пропускная способность сети практически не меняется.

К средствам антивирусной защиты относят программные пакеты, способные выявить практически все уже известные вирусные программы через сравнение кода подозрительного файла с образцами, хранящимися в антивирусной базе. Кроме того, разработаны технологии моделирования поведения, позволяющие обнаруживать вновь создаваемые вирусные программы. Обнаруживаемые объекты могут подвергаться лечению, изолироваться (помещаться в карантин) или удаляться. Защита от вирусов может быть установлена на рабочие станции, файловые и почтовые сервера, межсетевые экраны, работающие под практически любой из распространенных операционных систем (Windows, Unix- и Linux_системы) на процессорах различных типов.

Для противодействия естественным угрозам информационной безопасности в компании должен быть разработан и реализован набор процедур по предотвращению чрезвычайных ситуаций (например, по обеспечению физической защиты данных от пожара) и минимизации ущерба в том случае, если такая ситуация всё-таки возникнет. Один из основных методов защиты от потери данных - резервное копирование с четким соблюдением установленных процедур (регулярность, типы носителей, методы хранения копий и т.д.).

5.2 Настройка контекстных списков доступа

ACL (Access Control List) - это набор текстовых выражений, которые что-то разрешают, либо что-то запрещают. Обычно ACL разрешает или запрещает IP-пакеты, но помимо всего прочего он может заглядывать внутрь IP-пакета, просматривать тип пакета, TCP и UDP порты. Также ACL существует для различных сетевых протоколов (IP, IPX, AppleTalk и так далее).

В основном применение списков доступа рассматривают с точки зрения пакетной фильтрации, то есть пакетная фильтрация необходима в тех ситуациях, когда у вас стоит оборудование на границе Интернет и вашей частной сети и нужно отфильтровать ненужный трафик. Вы размещаете ACL на входящем направлении и блокируете избыточные виды трафика.

Функционал ACL состоит в классификации трафика, нужно его проверить сначала, а потом что-то с ним сделать в зависимости от того, куда ACL применяется. ACL применяется везде, например:

1. На интерфейсе: пакетная фильтрация

2. На линии Telnet: ограничения доступа к маршрутизатору

3. VPN: какой трафик нужно шифровать

4. QoS: какой трафик обрабатывать приоритетнее

5. NAT: какие адреса транслировать

Сами ACL создаются отдельно, то есть это просто некий список, который создается в глобальном конфиге, потом он присваивается к интерфейсу и только тогда он и начинает работать. Необходимо помнить некоторые моменты для того, чтобы правильно настроить списки доступа:

1. обработка ведется строго в том порядке, в котором записаны условия;

2. если пакет совпал с условием, дальше он не обрабатывается;

3. в конце каждого списка доступа стоит неявный deny any (запретить всё);

4. расширенные ACL нужно размещать как можно ближе к источнику, стандартные же как можно ближе к получателю;

5. нельзя разместить более 1 списка доступа на интерфейс, на протокол, на направление;

6. ACL не действует на трафик, сгенерированный самим маршрутизатором;

7. для фильтрации адресов используется WildCard маска;

8. permit: разрешить;

9. deny: запретить;

10. remark: комментарий о списке доступа;

11. address: запрещаем или разрешаем сеть;

12. any: разрешаем или запрещаем всё

13. host: разрешаем или запрещаем хосту;

14. source-wildcard: WildCard маска сети;

15. log: включаем логгирование пакеты, проходящие через данную запись ACL;

16. Расширенный список доступа:

17. protocol source: какой протокол будем разрешать или закрывать (ICMP, TCP, UDP, IP, OSPF и т.д);

18. deny: запретить;

19. operator:

A.B.C.D -- адрес получателя

any -- любой конечный хост

eq -- только пакеты на этом порте

gt -- только пакеты с большим номером порта

host -- единственный конечный хост

lt -- только пакеты с более низким номером порта

neq -- только пакеты не на данном номере порта

range -- диапазон портов

20. port: номер порта (TCP или UDP), можно указать имя;

21. established: разрешаем прохождение TCP-сегментов, которые являются частью уже созданной TCP-сессии;

Прикрепение к интерфейсу:

1. in: входящее направление;

2. out: исходящее направление;

Именованные списки доступа:

1. standard: стандартный ACL;

2. extended: расширенный ACL;

3. default: установить команду в значение по умолчанию.

6 ОХРАНА ТРУДА

6.1 Требования по технике безопасности при работе с вычислительной техникой

В современной промышленности все шире и шире используется вычислительная техника. Работа сотрудников вычислительных центров (программистов, операторов, технических работников) при решении производственных задач сопровождается активизацией внимания и других психологических функций. Все сотрудники ВЧ подвергаются воздействию вредных и опасных факторов производственной среды таких как электромагнитное поле, статическая электроэнергия, шум, вибрация, недостаточное освещение и психоэмоциональное напряжение.

Особенности характера и режима роботы, значительное умственное напряжение приводят к изменению у работников ВЦ функционального состояния центральной нервной системы, нервно - мышечного аппарата рук при работе с клавиатурой. Нерациональные конструкция и размещение элементов рабочего места вызывают необходимость поддержки неудовлетворительной рабочей позы. Длительный дискомфорт приводит к увеличению напряжения мышц и обуславливает развитие общей усталости и снижение работоспособности.

При длительной работе за экраном монитора значительно напрягается зрительный аппарат с появлением жалоб на головную боль, раздражительность, нарушение сна, усталость и болезненные ощущения в глазах, пояснице, в области шеи, рук. Для предотвращения неблагоприятного воздействия на человека вредных факторов, сопровождающих работу с видео дисплейными терминалами и персональными электронно-вычислительными машинами разработан ряд санитарно-гигиенические требований:

1. производственные помещения должны проектироваться в соответствии к требованиям СаНиП 2.09.04.03 - “Административные и бытовые помещения и строения промышленных предприятий” и СаНиП 512-03 - “Инструкция проектирования строений и помещений для электронно-вычислительных машин”;

2. помещения для ЭВМ размещать в подвалах не допускается;

3. дверные проходы внутренних помещений должны быть без порогов. При разных уровнях пола соседних помещений в местах перехода необходимо устанавливать наклонные плоскости (пандусы). Поверхность пола в помещениях эксплуатации ВДТ и ПЭВМ должна быта, ровной, без выбоин, нескользкой, удобной для очистки и влажной уборки, обладать антистатическими свойствами;

4. для внутренней отделки интерьера, должны использоваться диффузно-отражающие материалы с коэффициентом отражения для потолка - 0, 7-0, 8; для стен - 0, 5-0, 6; для пола-0, 3-0, 5, они также должны быть разрешены для применения органами и учреждениями Государственного санитарно-эпидемиологического надзора.

Вычислительные машины устанавливаются и размещаются согласно требованиям завода - изготовителя и документации. Рабочие места операторов ЭВМ необходимо размещать с противоположной стороны шумных агрегатов вычислительных машин; они должны иметь естественное и искусственное освещение. Площадь на одно рабочее место должна быть не менее 6, 0 кв. м, а объем - не менее 24, 0 куб.м. с учетом максимального числа одновременно работающих в смене. Схемы размещения рабочих мест с ВДТ и ПЭВМ должны учитывать расстояния между рабочими столами с видеомониторами (в направлении тыла поверхности одного видеомонитора и экрана другого видеомонитора), которое должно быть не менее 2, 0 м, а расстояние между боковыми поверхностями видеомониторов - не менее 1, 2 м. Рабочие места с ВДТ и ПЭВМ в залах электронно-вычислительных машин или в помещениях с источниками вредных производственных факторов должны размешаться в изолированных кабинах с организованным воздухообменом.

Производственные помещения, в которых для работы используются преимущественно ВДТ и ПЭВМ (диспетчерские, операторские, расчетные и др.) не должны граничить с помещениями, в которых уровни шума и вибрации превышают нормируемые значения (механические цеха, мастерские и т.п.). Шкафы, сейфы, стеллажи для хранения дисков, дискет, комплектующих деталей, запасных блоков ВДТ и ПЭВМ, инструментов, следует располагать в подсобных помещениях.

Конструкция рабочего стола должна обеспечивать оптимальное размещение на рабочей поверхности используемого оборудования с учетом его количества и конструктивных особенностей (размер ВДТ и ПЭВМ, клавиатуры, пюпитра и др.), характера выполняемой работа. При этом допускается использование рабочих столов различных конструкций, отвечающих современным требованиям эргономики. Конструкция рабочего стула (кресла) должна обеспечивать поддержание рациональной рабочей позы при работе на ВДТ и ПЭВМ, позволять изменять позу с целью снижения статического напряжения мышц шейно-плечевой области и спины для предупреждения развития утомления. Тип рабочего стула (кресла) должен выбираться в зависимости от характера и продолжительности работы с ВДТ и ПЭВМ с учетом роста пользователя. Рабочий стул (кресло) должен быть подъемно-поворотными регулируемым по высоте и углам наклона сиденья и спинки, а также расстоянию спинки от переднего края сиденья, при этом регулировка каждого параметра должна быть независимой, легко осуществляемой и иметь надежную фиксацию.

Помещения с ВДТ и ПЭВМ должны оборудоваться системами отопления, кондиционирования воздуха или эффективной приточно-вытяжной вентиляцией. Расчет воздухообмена следует проводить по тепло избыткам от машин, людей, солнечной радиации и искусственного освещения. Требования к вентиляции, отоплению и кондиционированию воздуха в ВЦ выполняются согласно разделу СниПII -37 - 75 - “Отопление, вентиляция и кондиционирование воздуха”. В помещениях с превышенным уровнем тепла необходимо предвидеть регулировку подачи теплоносителя для выполнения нормативных параметров теплоносителя. Как обогревательные устройства в машинных залах и архивах информации необходимо устанавливать регистры из гладких труб или панелей излучающего отопления.

Нельзя использовать водонагревательные устройства и паровое отопление в архивах магнитных носителей информации, а также в машинных залах. Воздух, который поступает в помещения ВЧ, следует очищать от загрязнения, в том числе от пыли и микроорганизмов.

Инструкция пользователя по эксплуатации и обслуживанию вычислительной техники и программного обеспечения.

Пользователь вычислительной техники, несет ответственность за ее сохранность и надлежащую эксплуатацию.

Категорически запрещается:

1. доступ к технике посторонних лиц и несанкционированная установка программного обеспечения;

2. самостоятельное вскрытие системного блока, монитора, принтера и прочих устройств;

3. использование некачественной и бывшей в употреблении бумаги для печати на принтерах и копировальных устройствах.

Все изменения конфигурации операционной системы должны согласовываться с отделом вычислительной и оргтехники.

Пользователь обязан:

1. своевременно сообщать в информационный отдел обо всех возникающих неисправностях и сбоях в работе техники;

2. присутствовать при проведении технического обслуживания и ремонте техники, если они производятся на его рабочем месте;

3. своевременно делать отметки о выполненных работах на заявке, предоставляемой специалистом отдела;

4. регулярно проверять носители информации на наличие вирусов с последующим «лечением»;

5. регулярно проводить техническое обслуживание компьютерной техники в соответствии с Инструкцией пользователя.

Мероприятия по поддержанию работоспособности компьютера, периферийного оборудования и программного обеспечения:

1. Проверка на вирусы: регулярно проверять локальные диски, дискеты, флеш-носители и файлы, вложенные в сообщения электронной почты, на наличие вирусов.

2. Проверка файловой системы: регулярно проверять файловую систему на наличие ошибок, которые могут возникать при неправильном завершении работы с Windows, после «зависания» программ, или по другим причинам. Следить за тем, чтобы объём свободного пространства на жёстких дисках не опускался ниже 500 Мб. В случае отсутствия свободного пространства на диске удалять tmp-файлы (C:WindowsTemp, C:Temp, в WindowsXP и WindowsVista - соответствующие папки в C:DocumentsandSettings<Имя пользователя>LocalSettingsTemp), чистить «корзину» и удалять старые версии неиспользуемых файлов (см. п.5).

3. Периодическая дефрагментация дискового пространства. Ежемесячно запускать программу дефрагментации диска (Пуск-Программы-Стандартные-Служебные-Дефрагментация).

4. Правильное использование сетевых файловых ресурсов: в сетевых личных папках и на сетевых дисках отделов следует хранить только информацию, необходимую для групповой работы, либо требующую повышенной степени защищённости от сбоя и несанкционированного доступа. Все прочие файлы с сетевых серверов следует удалять или перемещать на локальный компьютер.

Чистка дисков:

1. регулярно удалять временные файлы и папки (находящиеся в каталоге C:Temp, C:WindowsTemp);

2. чистить папки почтовой программы (Outlook), в т.ч. папку «Удаленные», «Отправленные» и др.;

3. чистить «Корзину»;

4. чистить папки хранения временных файлов («кэш») программы InternetExplorer;

удалять после завершения работы свои файлы, размещаемые в сетевых временных каталогах (например, FilesrvTemp);

Внимание: не удаляйте сами папки, только их содержимое. Для быстрого удаления всех файлов или объектов в папке, можно сначала их все выделить с помощью комбинации клавиш CTRL+A, а затем удалить.

6. Правильное размещение личных файлов и документов: свои документы пользователь должен сохранять в соответствующих папках (Мои документы, либо другие папки, созданные пользователем для документов).

Хранить личные файлы в системных папках или корневом каталоге - запрещается.

7. Установка или удаление программных продуктов: запрещается самостоятельная установка, переустановка или удаление программного обеспечения, а также изменение конфигурации операционной системы Windows за исключением настроек Принтеров и Рабочего стола.

8. Правильное использование принтера: использование некачественной бумаги при печати на принтерах академии запрещается.

9. Правильное использование дискет: при необходимости работы с файлами, находящимися на дискетах, скопируйте нужные файлы в соответствующие папки на жестком диске. Не работайте с файлами непосредственно с дискет, это может привести к зависанию программ или операционной системы, либо к нарушению их нормального функционирования, либо к сбою работы дискеты и потере информации. Перед копированием не забудьте проверить файлы на наличие вирусов.

10. Резервное копирование файлов: во избежание утраты важных файлов или документов регулярно сохраняйте копии важных файлов на дискетах, флеш-носителях, компакт-дисках или в сетевых папках.

1. Все новые файлы, поступающие на носителях (например, дискетах) или по почте необходимо проверить на наличие вирусов.

2. Следует помнить, что в почтовых сообщениях (как правило, от неизвестных адресатов) могут содержаться «вредоносные» программы, способные нарушить нормальное функционирование вашего компьютерного оборудования или программного обеспечения, либо с помощью которых может быть осуществлен несанкционированный доступ к сети академии или к вашему компьютеру. Соблюдайте правила ведения переписки по электронной почте: указывайте тему сообщения, в теле сообщения - обращение к получателю, сообщение о количестве и содержании высылаемых файлов, подпись - в конце сообщения. Не открывайте присоединенные файлы, если вы не уверены в его происхождении. Самый безопасный способ - это удаление такого сообщения.

3. Храните свой пароль для входа в сеть в тайне, регулярно меняйте его (процедура изменения пароля описана на сайте академии в разделе Сотрудникам -> Техпомощь

4. Не оставляйте свой компьютер подключенным к сети, если вы не уверены, что им в ваше отсутствие не может воспользоваться посторонний человек (совершите процедуру выхода из сети).

При возникновении проблем (памятка):

1. Если компьютер (монитор, принтер, сеть) не включается: проверьте - подсоединены ли все необходимые кабели (электропитания, монитора, сетевой, принтер), проверьте качество их подсоединения.

2. Если операционная система или программное обеспечение функционирует со сбоями, происходят частые «зависания»: выполните профилактическое обслуживание (см. выше).

3. Если вышеописанные процедуры не устраняют проблемы - необходимо обратиться в информационный отдел.

4. Если при входе в сеть имя или пароль не опознаётся, недоступен необходимый сетевой диск, не работает электронная почта, нет выхода в Интернет, и т.д. - необходимо обратиться в отдел телекоммуникаций.

6.2 Режим труда и отдыха при работе с ПК

Правильно организовать рабочее место – значит подобрать рабочий стол, кресло, освещенность, выбрать монитор и т. д. Немаловажно соблюдать элементарный режим работы. Для того чтобы избежать переутомления, особенно глаз, так как именно глаза наиболее подвержены утомлению при работе, необходимо делать перерывы в работе: через каждый час работы 5-10 мин перерыв, или два часа работы – 15–20 мин перерыв. Это нужно делать не только для отдыха глаз, но и для предупреждения синдрома повторяющихся нагрузок (Repetitive Strain Injury, RSI), о чем было сказано выше.

По технике безопасности и по общепринятым условиям охраны труда на каждое автоматизированное рабочее место (один компьютер плюс один пользователь) должно выделяться как минимум 6 м2. Если в помещении находится несколько компьютеров, должен быть обеспечен легкий доступ к каждому рабочему месту. И не для того, чтобы работник, жаждущий деятельности, беспрепятственно попал к себе за стол, а чтобы в течение дня, выходя из-за него, не покалечил себя, запутавшись в сетевых кабелях и ударившись о ксерокс.

Ущерб, вызванный повторяющимися нагрузками, может принести здоровью вред больший, чем работа на компьютере, поэтому нужно всегда помнить об этой опасности. Перерыв нужно использовать для активного отдыха, разминки тела и особенно гимнастики глаз для профилактики и снятия напряжения. Великое множество комплексов упражнений для поддержания здоровья, снятия усталости и напряжения описано в литературе, особенно в той, что посвящена восточным методам массажа, акупунктуре, специальным упражнениям для различных частей тела и глаз. Самое лучшее – посмотреть эти книги и выбрать себе наиболее подходящие комплексы, те, исполнение которых не занимает много времени, не требует специального места для занятий, которые в этом случае можно проводить прямо на рабочем месте незаметно для окружающих.

Сегодня рекламируется и продается множество всяких препаратов и БАДов для снятия усталости, воспалений, восстановления различных нарушений, особенно зрения. Однако чаще всего выдается желаемое за действительное, ко всему этому надо подходить очень осторожно и только посоветовавшись с врачом, а не слушать «специалистов», которых развелось превеликое множество.

Работа, требующая длительного умственного и зрительного напряжения, вызывает у людей повышенную потребность в витаминах и микроэлементах. Вопрос правильного питания и использования витаминных комплексов в профилактике отклонений в здоровье приобретает большое значение. Недостаток витаминов и микроэлементов восполнить естественным путем (при приеме пищи) нереально, поэтому нужно принимать витаминные комплексы, строго соблюдая дозировку и время приема.

В ряде стран компьютерной обработкой информации занимается до 70 % всего работающего населения. Похожая ситуация ждет и Россию. И перед учеными уже стоит задача максимально приспособить дисплей компьютера физиологическим требованиям глаза и мозга человека. С этой целью разрабатываются целые научные программы. Одной из таких задач, например, станет создание «персональной дискеты пользователя». С ее помощью можно будет протестировать состояние собственного зрения и получить ряд вполне конкретных и относящихся персонально к вам рекомендаций.

Для профилактики зрительного утомления во время работы используйте следующие рекомендации. Перед началом работы установите регуляторы яркости и контрастности изображения в наименьшее положение, при котором вы еще можете комфортно воспринимать информацию. В дальнейшем по мере наступления зрительного утомления увеличивайте яркость и контрастность для достижения оптимального зрительного восприятия.

ЗАКЛЮЧЕНИЕ

В курсовом проекте решены задачи по настройке локальной вычислительной сети и обеспечению ее безопасности от внешних и внутренних сетевых угроз.

Были смоделированы физическая схема организации связи ЛВС и расположения оборудования в шкафу.

В ходе выполнения курсового проекта была разработана политика сетевой безопасности. В итоге была создана схема сети в программе CiscoPacketTracer отвечающая всем требованиям политики сетевой безопасности, а именно:

1.Порты коммутатора каждой подсети должны быть защищены от несанкционированного подключения;

2.Порты маршрутизатора должны быть защищены от несанкционированного подключения;

3.Доступ в Internet должен быть ограничен для сервера резервного копирования, так как это наиболее уязвимое место сети, содержащее в себе почти всю критичную информацию.

В разделе «Охрана труда» рассмотрены правила обращения с вычислительной техникой и режим труда и отдыха при работе с ПК.

СПИСОК ЛИТЕРАТУРЫ

1. Дибров М.В. Компьютерные сети и телекоммуникации. Маршрутизация в IP-сетях в 2 ч. Часть 1. [Электронный ресурс]: Учебник и практикум для СПО / Дибров М.В. – М.: Издательство Юрайт, 2017 – 333 с. - https://biblio-online.ru/

2. Дибров М.В. Компьютерные сети и телекоммуникации. Маршрутизация в IP-сетях в 2 ч. Часть 2. [Электронный ресурс]: Учебник и практикум для СПО / Дибров М.В. – М.: Издательство Юрайт, 2017 – 351 с. - https://biblio-online.ru/

3. Внуков А.А. Защита информации: Учебное пособие для бакалавриата и магистратуры/ Внуков А.А. - 2-е изд.испр. и доп.. – М.: Издательство Юрайт, 2017 – 240 с. - https://biblio-online.ru/

2020-04-12

2020-04-12 824

824