Существует три вида использования программных продуктов для атаки на вычислительную систему. Либо используются внедряемые разрушительные программные средства (вирусы, черви, троянские кони), либо используется установленное программное обеспечение (логические бомбы, ошибки программирования, неправильная маршрутизация, потайные ходы и лазейки, называемые также люками). Третьим видом является использование особых утилит и программ (сетевые анализаторы, суперзаппинг и других, обобщенное название таких программ – закладки).

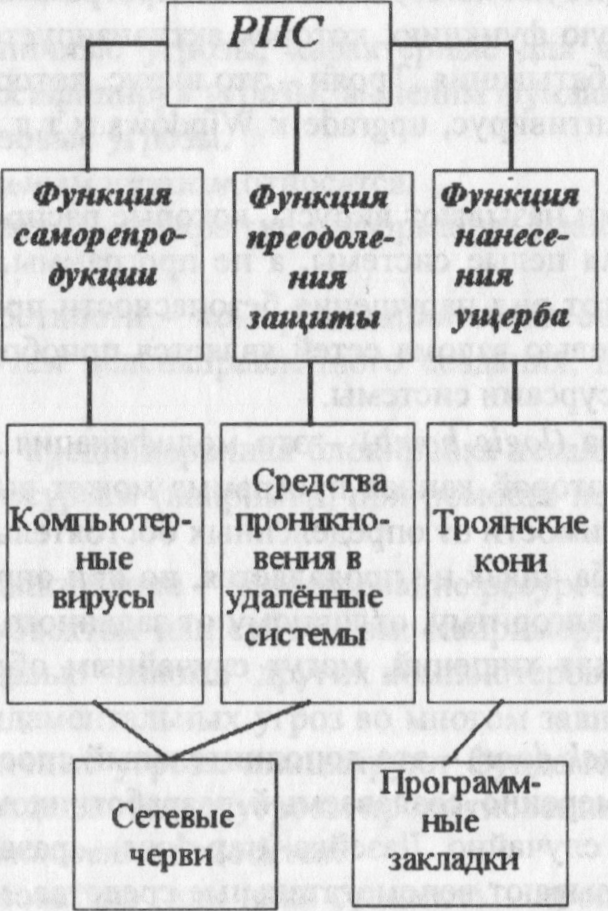

Указанные программы объединяются под названием разрушительных программные средств (РПС), или программ с потенциально опасными последствиями – это класс программ, предназначенных для атаки на ИС и содержащих деструктивные функции. РПС бывают несамовоспроизводящимися (троянские кони) и самовоспроизводящимися (вирусы, черви). Классификация РПС представлена на рис. 1.4.

Рис. 1.4. Типы разрушительных программных средств

Необходимо иметь в виду, что даже официально установленное программное обеспечение служит источником потенциальных брешей в безопасности. Потенциальные бреши в безопасности (flaw) – это недостатки программного обеспечения, заложенные на этапе его разработки и внедрения. За этот тип угроз несут ответственность разработчики, которые допускают ошибки в программировании, случайно или намеренно оставляют в готовом продукте средства отладки и скрытые лазейки. Ошибки в ходе эксплуатации также приводят к появлению потенциальных брешей в безопасности, например неправильная маршрутизация данных.

Особые утилиты являются средством нарушения безопасности в руках соумышленников. Прослушивание сетевого трафика, осуществление целого класса удалённых атак возможно лишь с помощью специального программного обеспечения.

Очень кратко приведем здесь описание РПС, подробнее о них будет изложено далее.

— Вирусы – это программы, которые могут заражать другие программы, модифицируя их посредством добавления своих, возможно изменённых копий. По статистике основными способами проникновения вирусов являются принесенные извне носители, а также программное обеспечение и информационные файлы, распространяемые по глобальным сетям. Для вирусов, в отличие от других РПС, необходим носитель, с которым они проникают в систему и заражают другие файлы.

— Сетевыми червями называют вирусы, которые распространяются по глобальным сетям, поражая целые системы, а не программы. С появлением глобальной сети Internet этот вид нарушения безопасности представляет наибольшую угрозу. Обычно целью взлома сетей является приобретение нелегальных прав на пользование ресурсами системы.

— Троянский конь (troyan horse) – разновидность вредоносной программы, проникающая в компьютер под видом легального программного обеспечения (в отличие от вирусов и червей, которые распространяются самопроизвольно). В данную категорию входят программы, осуществляющие различные несанкционированные пользователем действия: сбор информации и её передачу злоумышленнику, её разрушение или злонамеренное изменение, нарушение работоспособности компьютера, использование ресурсов компьютера в неблаговидных целях. Иными словами, любая программа, содержащая в себе некоторую разрушающую функцию, которая активизируется при наступлении некоторого условия срабатывания. Троян, таким образом, маскируется под полезную программу, антивирус, upgrade к Windows и т.д.

— Логическая бомба (logic bomb) – это компьютерная программа, которая запускается при определённых временны́х (логические бомбы с часовыми механизмами) или информационных условиях для осуществления вредоносных действий (как правило, несанкционированного доступа к информации, искажения или уничтожения данных). Логические бомбы могут входить в состав легальных программ, а также таких вредоносных программ, как вирусы или черви. При проверке программы в обычных условиях бомба никак не проявляется, но при определённом условии начинает выполняться программный код логической бомбы.

— Потайной ход (back door) – это дополнительный способ проникновения в систему, часто преднамеренно создаваемый разработчиком сети, хотя иногда он может возникнуть и случайно. Лазейка (trap door) – разновидность потайного хода. Так обычно называют вспомогательные средства, которые программисты используют при создании, тестировании или поддержке комплексных программ. Потайные ходы обычно не документируются. Для обозначения данного негативного явления используется также термин «люк».

— Ошибки программирования (bugs). Ошибки не являются результатом злого умысла, но их наличие в программном продукте подвергает опасности самые различные аспекты функционирования системы.

— При работе в сетях очень часто возникает проблема неправильной маршрутизации, т.е. информация передаётся не тому, кому она предназначена. Это может быть связано с совпадением номеров узлов глобальной сети либо со слишком педантичным следованием инструкции, когда несколько пользователей дают своим узлам имена, указанные в инструкции по умолчанию.

— Сетевые анализаторы – это программы, позволяющие вести анализ сетевого трафика. Используя аппаратные и программные средства, большинство из них могут считывать любые параметры потока данных, включая любой незашифрованный текст.

— Суперзаппинг (superzapping) – это несанкционированное использование утилит для модификации, уничтожения, копирования, вскрытия, вставки, применения или запрещения применения компьютерных данных. Никакими программными средствами суперзаппинг обычно обнаружить невозможно. Кроме того, даже используя системные журналы, доказать суперзаппинг очень сложно, так как нарушитель может отредактировать эти журналы.

2020-09-24

2020-09-24 382

382