Несанкціонований доступ (НСД) - доступ до інформації з використанням засобів, включених до складу комп’ютерної системи, що порушує встановлені правила розмежування доступу (ПРД). НСД може здійснюватись як з використанням штатних засобів, тобто сукупності програмно-апаратного забезпечення, включеного до складу комп’ютерної системи розробником під час розробки або системним адміністратором в процесі експлуатації, що входять у затверджену конфігурацію комп’ютерної системи, так і з використанням програмно-апаратних засобів, включених до складу комп’ютерної системи зловмисника.

Під захистом від НСД слід розуміти діяльність, спрямовану на забезпечення додержання правил розмежування доступу шляхом створення і підтримки в дієздатному стані системи заходів із захисту інформації.

До основних способів НСД належать:

· безпосереднє звернення до об'єктів з метою одержання певного виду доступу;

· створення програмно-апаратних засобів, що виконують звертання до об'єктів в обхід засобів захисту;

· модифікація засобів захисту, що дозволяє здійснити НСД;

· впровадження в комп’ютерну систему програмних або апаратних механізмів, що порушують структуру і функції комп’ютерної системи і дають можливість здійснити НСД.

Можна виділити такі узагальнені категорії методів захисту від НСД:

· організаційні;

· технологічні;

· правові.

До першої категорії слід віднести заходи та засоби, що регламентуються внутрішніми інструкціями організації. Приклад такого захисту - присвоєння грифів секретності документам і матеріалам, що зберігаються у виділеному приміщенні, і контроль доступу до них персоналу.

Другу категорію становлять механізми захисту, що реалізуються на базі програмно-апаратних засобів, наприклад систем ідентифікації і автентифікації або охоронної сигналізації.

Третя категорія включає заходи контролю за виконанням нормативних актів загальнодержавного значення, механізми розробки і удосконалення нормативної бази, яка регулює питання захисту інформації. Методи, що реалізуються на практиці, як правило, об'єднують у собі елементи всіх категорій. Так, управління доступом до приміщень може являти собою комбінацію організаційних (видача допусків і ключів) і технологічних (установка замків і систем сигналізації) способів захисту.

4.6 Методи реалізації НСД

Серед методів реалізації НСД до інформації в ІС виділимо такі.

Обхідний шлях (Люк) - це блок, вбудований у велику програму, який зазвичай керується простими командами ЕОМ, що дає можливість здійснювати її обробку засобами ОС, а це в свою чергу дає змогу обійти систему захисту або реєстрацію в системному журналі. Звичайно ділянки програми, в яких реалізовано обхідний шлях (люк), вбудовуються в процесі розробки великих програмних комплексів, що призначені для виконання трудомістких функцій. Можливе також виявлення обхідних шляхів, вбудованих в ОС, що допомогає зловмиснику здійснювати НСД.

Троянський кінь - програма, яка реалізує функції знищення файлів і зміни їх захисту. "Троянський кінь" використовує по суті обман, щоб спонукати користувача запустити програму з прихованою в середині погрозою. Звичайно для цього стверджується, що така програма виконує деякі досить корисні функції. Зокрема, такі програми маскуються під які-небудь корисні утиліти.

Небезпека "троянського коня" полягає в додатковому блоці команд, вставленому у вихідну нешкідливу програму, яка надається користувачам АС. Цей блок команд може спрацьовувати при настанні якої-небудь умови (дати, стану системи) або по команді ззовні. Користувач, що запустив таку програму, наражає на небезпеку як свої файли, так і АС в цілому. Приведемо для приклада деякі деструктивні функції, реалізовані "троянськими кіньми".

· Знищення інформації. Вибір об'єктів і способів знищення визначається фантазією автора шкідливої програми.

· Перехоплення й передача інформації. Зокрема, відома програма, що здійснює перехоплення паролів, які набираються на клавіатурі.

· Цілеспрямована модифікація тексту програми, що реалізує функції безпеки й захисту системи.

Складний троянський кінь може бути запрограмований таким чином, що при зміні захисту може подавати зловмиснику умовний сигнал про можливість доступу до файлів. Після подачі сигналу троянський кінь деякий час очікує, а потім повертає файл у початковий стан. Отже, такий алгоритм дозволяє програмі зловмисника будь-які несанкціоновані дії з файлами без їх реєстрації.

Загалом, "троянські коні" завдають шкоди АС за допомогою розкрадання інформації і явного руйнування програмного забезпечення системи. "Троянський кінь" є однієї з найнебезпечніших погроз безпеки АС. Радикальний спосіб захисту від цієї погрози полягає в створенні замкнутого середовища виконання програм, які повинні зберігатися й захищатися від несанкціонованого доступу.

Логічна бомба - програма або частина програми, яка реалізує деяку функцію при виконанні певної умови. Логічні бомби використовуються для модифікації або знищення інформації, рідше для крадіжки або шахрайства.

Атака - використання вразливостей програмного забезпечення автоматизованої системи для досягнення цілей, що виходять за межі допуску даного суб'єкта в автоматизовану систему. Наприклад, якщо користувач не має права на читання деяких даних, то він здійснює ряд відомих йому нестандартних маніпуляцій, які або забезпечують йому доступ до них, або завершуються невдачею. Тут мається на увазі також незаконне використанняпривілеїв.Більшість систем захисту встановлюють певні набори привілеїв для виконання заданих функцій. Кожний користувач одержує свій набір привілеїв: звичайні користувачі-мінімальний, адміністратор-максимальний. Несанкціонований захват привілеїв, приводить до можливості виконання порушником певних дій в обхід системи захисту. Слід зазначити, що незаконний захват привілеїв можливий або при наявності помилок у системі захисту, або через недбалість адміністратора при керуванні системою й призначенні привілеїв.

Між рядків - підключення до лінії зв'язку і впровадження зловмисником у комп'ютерну систему з використанням проміжків часу між діями законного користувача.

Аналіз трафіка - аналіз частоти і методів контактів користувачів в автоматизованій системі. При цьому виявляються правила підключення користувачів до зв'язку, після чого зловмисником здійснюється спроба НСД під виглядом законного користувача.

Розрив лінії - переключення лінії зв'язку від законного користувача по закінченні його сеансу зв'язку або через розрив лінії; при цьому дана подія не реєструється і автоматизована система працює зі зловмимником, як із законним користувачем.

Маскарад –це виконання яких-небудь дій одним користувачем від імені іншого користувача, що володіє відповідними повноваженнями. Метою "маскараду" є приписування яких-небудь дій іншому користувачеві або присвоєння повноважень і привілеїв іншого користувача.

Прикладами реалізації "маскараду" є:

· вхід в систему під іменем і паролем іншого користувача (цьому "маскараду" передує перехоплення пароля);

· передача повідомлень у мережі від імені іншого користувача.

· "Маскарад" особливо небезпечний у банківських системах електронних платежів, де неправильна ідентифікація клієнта через "маскарад" зловмисника може привести до більших збитків законного клієнта банку.

Підкладений свині - підключення до лінії зв'язку й імітація роботи системи з мстою отримання інформації про ідентифікацію користувача. Наприклад, зловмисник може імітувати підвисання системи і процедуру повторного входу до неї. Користувач, нічого не підозрюючи про це, знову вводить свій ідентифікатор і пароль, після чого зловмисник повертає йому управління з нормально працюючою системою.

Повторне використання ресурсів - зчитування остаточної інформації, що призначена для знищення. Як об'єкти атаки можуть виступати не тільки блоки файлів, а й різного виду буфери, кадри сторінок пам'яті, сектори магнітних дисків, зони магнітних стрічок, реєстри пам'яті і т. д. Для зчитування даних прямо з пам'яті іноді достатньо створити невелику програму, яка робить запит під час виконання динамічного виділення пам'яті великого об'єму. Потім у результаті навмисної помилки ця програма може аварійно завершитися з видачею «посмертного» дампа, який якраз і містить інформацію всіх ділянок пам'яті, яка використовувалася перед цим.

Використання комп'ютерного вірусу - використання набору команд ЕОМ, який виробляє і розповсюджує свої копії в мережах і навмисно виконує дії, що небажані для законних користувачів.

Програми-віруси володіють рядом властивостей: вони народжуються, розмножуються та умирають.

Ключовими поняттями у визначенні комп'ютерного вірусу є здатність вірусу до саморозмноження і здатність до модифікації обчислювального процесу. Вірус зазвичай розробляється зловмисниками таким чином, щоб як можна довше залишатися невиявленим у комп'ютерній системі. Вірус проявляється повною мірою в конкретний момент часу, коли відбувається деяка подія виклику, наприклад п'ятниця 13-го, відома дата й т.п.

Комп'ютерний вірус намагається таємно записати себе на комп'ютерні диски. Спосіб функціонування більшості вірусів полягає в такій зміні системних файлів комп'ютера, щоб вірус починав свою діяльність при кожному завантаженні. Наприклад, віруси, що вражають завантажувальний сектор, намагаються інфікувати частину дискети або жорсткого диска, зарезервовану, тільки для операційної системи та зберігання файлів запуску. Ці віруси особливо підступні, тому що вони завантажуються в пам׳ять при кожному включенні комп'ютера. Такі віруси мають найбільшу здатність до розмноження й можуть постійно поширюватися на нові диски.

Інша група вірусів намагається інфікувати виконувані файлы, щоб залишитися невиявленими. Звичайно віруси віддають перевагу ЕХЕ- або Сом-файлам. Деякі віруси використовують для інфікування комп'ютерної системи як завантажувальний сектор, так і метод зараження файлів. Це ускладнює виявлення та ідентифікацію таких вірусів спеціальними програмами і веде до їхнього швидкого поширення. Існують і інші різновиди вірусів. Комп'ютерні віруси завдають шкоди системі за рахунок розмноження і руйнування середовища перебування.

Мережний "черв"являє собою різновид програми-вірусу, що поширюється по глобальній мережі й не залишає своєї копії на магнітному носії.

Спочатку "черви" були розроблені для пошуку в мережі інших комп'ютерів з вільними ресурсами, щоб одержати можливість виконати розподілені обчислення. При правильному використанні технологія "черв" може бути досить корисної. Однак "черв" легко перетворюється в шкідливу програму. "Черв" використовує механізми підтримки мережі для визначення вузла, що може бути уражений. Потім за допомогою цих же механізмів передає своє тіло в цей вузол і або активізується, або чекає підходящих умов для активізації.

Мережні "черви" є самим небезпечним видом шкідливих програм, тому що об'єктом їхньої атаки може стати кожен з мільйонів комп'ютерів, підключених до глобальної мережі Internet. Для захисту від "черв" необхідно вжити заходів обережності проти несанкціонованого доступу до внутрішньої мережі. Слід зазначити, що "троянські коні", комп'ютерні віруси й мережні "черви" відносяться до найнебезпечніших погроз АС. Для захисту від вказаних шкідливих програм необхідне застосування ряду заходів:

· виключення несанкціонованого доступу до виконуваних файлів;

· тестування нових програмних засобів;

· контроль цілісності файлів, що виконуються, і системних областей;

· створення замкнутого середовища виконання програм.

Використання програми-імітатора - імітація роботи того чи іншого елемента мережі і створення у користувача автоматизованої системи ілюзії взаємодії з системою з метою, наприклад, перехоплення інформації користувачів. Зокрема, екранний імітатор дозволяє заволодіти паролями або кодами користувачів.

Зокрема операція перехоплення паролівздійснюється наступним чином. При спробі законного користувача ввійти в систему програма-перехоплювач імітує на екрані дисплея введення імені та пароля користувача, які відразу пересилаються власникові програми-перехоплювача, після чого на екран виводиться повідомлення про помилку та управління повертається операційній системі. Користувач припускає, що припустився помилки при введенні пароля. Він повторює введення і одержує доступ до системи. Власник програми-перехоплювача, що одержав ім'я й пароль законного користувача, може тепер використовувати їх у своїх цілях.

Наведені методи можуть застосовуватися для реалізації таких найбільш поширених сценаріїв НСД:

· перегляд інформації;

· копіювання програм та даних;

· читання даних з лінії зв'язку;

· зміна потоку повідомлень;

· закладки;

· зміна алгоритмів програм;,

· зміна апаратної частини автоматизованої системи;

· зміна режиму обслуговування або умов експлуатації;

· перерва функціонування автоматизованої системи або її компонентів;

· перерва потоку повідомлень;

· перерва компонент програмного забезпечення;

· перерва процесу функціонування або його складових;

· фізичне руйнування апаратних засобів мережі;

· підробка;

· додавання фальшивих процесів і підміна справжніх процесів фальшивими;

· додавання фальшивих апаратних засобів;

· імітація роботи апаратно-програмних компонент мережі з боку суб'єктів загрози.

Звичайно, можуть використовуватися різні комбінації наведених сценаріїв, що дуже ускладнює організацію захисту від НСД.

4.7 Канали витоку інформації

У попередньому розділі розглядалися канали витоку інформації з суто технічного боку. Зараз розглянемо це питання докладніше.

При обробці інформації в АС завжди маємо обмін інформацією між об'єктами АС, отже, можемо говорити про наявність каналів обміну або каналів витоку інформації.

Канал витоку інформації - сукупність джерела інформації, матеріального носія або середовища розповсюдження сигналу, що несе вказану інформацію, і засобу виділення інформації з сигналу або носія.

З точки зору захисту інформації канали та інформаційні потоки бувають законними або незаконними. Незаконні інформаційні потоки створюють витік інформації і тим самим можуть порушувати конфіденційність даних, тобто через канал витоку реалізуються загрози конфіденційності інформації в автоматизованій системі або НСД до даних. Зрозуміло, що система захисту інформації повинна контролювати по можливості всі відомі канали витоку. Однак, по-перше, навіть відомі канали іноді важко контролювати, а, по-друге, ще складніше виявити всі існуючі в автоматизованій системі канали витоку. Таким чином, у будь-якій автоматизованій системі можна виділити відкриті канали витоку (тобто канали, які вдалося ідентифікувати і які контролюються засобами захисту) і приховані (covert channel), коли витік відбувається шляхом, який не контролюється засобами захисту.

Отже, далі розглядаємо канали витоку інформації (channel of information leakage) як можливість неконтрольованого поширення інформації, що призводить до несанкціонованого отримання і/або модифікації інформації.

Найбільш загальною класифікацією каналів витоку може бути така:

· несанкціонований доступ (НСД) - канал спеціального впливу порушника, який, використовуючи штатні засоби доступу до інформаційних ресурсів, порушує встановлені правила розмежування доступу з метою реалізації будь-яких з основних видів загроз для інформації;

· канал спеціального недопустимого регламентом впливу на параметри середовища функціонування, здійснюваного з метою порушення доступності в АС;

· канал спеціального впливу нештатними програмними і/або програмно-технічними засобами на елементи обладнання, програми, дані та процеси в АС, що встановлюються в процесі її експлуатації, з метою реалізації будь-яких з основних видів загроз для інформації;

· канал спеціального впливу на компоненти АС за допомогою закладних пристроїв і/або програмних закладок, впроваджених у середовище функціонування АС на передексплуата-ційних стадіях її життєвого циклу, що здійснюється з метою реалізації будь-яких з основних видів загроз для інформації;

· канал витоку інформації, утворений за допомогою використання інформативних параметрів побічного електромагнітного випромінювання та наведень (ПЕМВН) з метою порушення конфіденційності;

· канал витоку інформації, утворений за допомогою використання побічних акусто-електричних перетворень інформативних сигналів у кінцевому обладнанні з метою порушення конфіденційності;

· канал реалізації будь-яких з основних видів загроз для інформації, утворений за рахунок використання випадкових збоїв та відмов у роботі обладнання;

· канал спеціальноговпливуна компоненти АС за допомогою впровадження комп'ютерних вірусів.

Представлену класифікацію можна деталізувати на основі такого показника, як ступінь взаємодії зловмисника з елементами об'єкта обробки інформації та самою інформацією.

До першого класу відносяться канали від джерела інформації при НСД до нього.

1. Розкрадання носіїв інформації.

2. Копіювання інформації з носіїв (матеріально-речовинних, магнітних і т.д.).

3. Підслуховування розмов (у тому числі аудиозаписів).

4. Встановлення закладних пристроїв в приміщення та знімання інформації з їхньою допомогою.

5. Вивідування інформації обслуговуючого персоналу на об'єкті.

6. Фотографування або відеозйомка носіїв інформації всередині приміщення.

До другого класу відносяться канали із засобів обробки інформації при НСД до них.

1. Зняття інформації із пристроїв електронної пам'яті.

2. Встановлення закладних пристроїв у системи обробки інформації.

3. Введення програмних продуктів, що дозволяють зловмисникові одержувати інформацію.

4. Копіювання інформації з технічних пристроїв відображення (фотографування з моніторів і ін.).

До третього класу відносяться канали від джерела інформації.

1. Одержання інформації з акустичних каналів (у системах вентиляції, теплопостачання, а також за допомогою направлених мікрофонів).

2. Одержання інформації з виброакустичних каналів (з використанням акустичних датчиків, лазерних пристроїв).

3. Використання технічних засобів оптичної розвідки (біноклів, підзорних труб і т.д.).

4. Використання технічних засобів оптико-електронної розвідки (зовнішніх телекамер, приладів нічного бачення й т.д.).

5. Огляд відходів і сміття.

6. Вивідування інформації в обслуговуючого персоналу за межами об'єкта.

7. Вивчення вихідної за межі об'єкта відкритої інформації (публікацій, рекламних проспектів і т.д.).

До четвертого класу відносяться канали із засобів обробки інформації без НСД до них.

1. Електромагнітні випромінювання системи обробки інформації (паразитні електромагнітні випромінювання (ПЕМВ), паразитна генерація підсилювальних каскадів, паразитна модуляція високочастотних генераторів низькочастотним сигналом, що містить конфіденційну інформацію).

2. Електромагнітні випромінювання ліній зв'язку.

3. Підключення до ліній зв'язку.

4. Зняття наведень електричних сигналів з ліній зв'язку.

5. Зняття наведень із системи живлення.

6. Зняття наведень із системи заземлення.

7. Зняття наведень із системи теплопостачання.

8. Використання високочастотного нав'язування.

9. Зняття з ліній, що виходять за межі об'єкта, сигналів, утворених на технічних засобах за рахунок акустоелектричних перетворень.

10. Зняття випромінювань оптоволоконних ліній зв'язку.

11. Підключення до баз даних і ПЕОМ по комп'ютерних мережах.

З точки зору способу реалізації можна виділити фізичні та інформаційні канали витоку інформації. Звичайно, всі канали витоку з попередньої класифікації можуть реалізуватися за допомогою фізичних та інформаційних каналів витоку інформації. Зазначимо, що іноді дуже важко віднести конкретний канал до певної групи, тобто наведені класифікації мають досить умовний характер.

Виділяють такі фізичні канали витоку:

1. Електромагнітний канал. Причиною його виникнення є електромагнітне поле, пов'язане з проходженням електричного струму в технічних засобах АС. Електромагнітне поле може індукувати струми в близько розміщених провідних лініях (наводки). Електромагнітний канал, у свою чергу, ділиться на такі канали: радіоканал (високочастотне випромінювання); низькочастотний канал; мережевий канал (наводки на мережу електроживлення); канал заземлення (наводки на проводи заземлення); лінійний канал (наводки на лінії зв'язку між ПЕОМ).

2. Акустичний (віброакустичний) канал. Він пов'язаний з розповсюдженням звукових хвиль у повітрі або пружних коливань в інших середовищах, які виникають при роботі засобів відображення інформації АС.

3. Оптичний канал. Він пов'язаний з можливістю отримання інформації за допомогою оптичних засобів.

Серед інформаційних каналів витоку найбільш розповсюдженим є канал за пам'яттю (storage covert channel), тобто канал, що виникає за рахунок використання доступу до спільних об'єктів системи (як правило, спільна пам'ять). Графічно канал за пам'яттю можна зобразити так:

Користувач U1 активізує (ехе) деякий процес S, за допомогою якого може отримати доступ на читання (r) до спільного з користувачем U2 ресурсу О, при цьому U2 може писати (w) в О, а U1 може читати з О за допомогою S. Наприклад, у каталог О внесено імена файлів. Доступ до самих файлів для користувача U1, закритий, а доступ до каталогу можливий. Якщо користувач U2 створив закриті файли, то інформація про файлову структуру стала доступною для U1. Отже, виник витік частини інформації, що належить користувачеві U2, зокрема, існування чи неіснування конкретного файла - 1 біт інформації. Захист здійснюється шляхом контролю доступу.

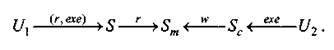

Наступним інформаційним каналом витоку є часовий канал (timing covert channel). Часовий канал є каналом, що передає ЗЛ інформацію не про увесь процес, а тільки про його модулювання цінною закритою інформацією. Графічно часовий канал можна зобразити схемою

Тут U1, - зловмисник; U2 - користувач, що оперує цінною інформацією; Sc - процес, інформація про який цікава для U1; Sm - процес, що модулюється інформацією процесу Sc; S - процес від імені користувача U1, який дозволяє спостерігати процес Sm. Захист організується за допомогою контролю доступу та організаційних заходів.

Відмінність даного каналу витоку від каналу за пам'яттю полягає в тому, що зловмисник отримує не саму конфіденційну інформацію, а дані про операції над нею. Як правило, він використовується з метою подальшого вилучення інформації з каналу за пам'яттю. Отже, часовий канал є слабшим каналом витоку, тобто менш інформативним, порівнюючи з каналом за пам'яттю.

Інформативність такого каналу визначається тою часткою цінної інформації про процес Sc, яка отримується за рахунок його модуляції. Нехай, наприклад, процес Sc використовує принтер для друку чергового циклу обробки цінної інформації. Процес Sm визначається роботою принтера, який є спільним ресурсом U1 і U2. Тоді в одиницях частоти роботи принтера U1 отримує інформацію про періоди обробки процесом Sc цінної інформації, а це уже є витоком інформації.

Іншим каналом витоку інформації за часом є канал зв'язку. За рахунок безпосереднього доступу до процесу обробки (передачі) цінної інформації вона знімається, накопичується і відновлюється. Такий канал перекривається за допомогою криптографії.

Більш загальним поняттям порівняно з каналом витоку є канал дії на АС. Він може включати зміни компонент АС - активну дію -загрозу властивості цілісності. Справа в тому, що основна загроза для конфіденційності - це незаконне ознайомлення з інформацією, тобто на саму інформацію активної дії немає. Виявляється, що для опису такої загрози достатньо поняття каналу витоку. Для цілісності ж основна загроза - це незаконна модифікація інформації, тобто активна дія на інформацію з боку порушника. Отже, замість звичайного каналу витоку зручно ввести поняття каналу дії на цілісність. Основою захисту цілісності є своєчасне регулярне копіювання цінної інформації.

Інший клас механізмів захисту цілісності, який базується на ідеї перешкодозахищеного кодування інформації (введення надмірності в інформацію), становить основу контролю цілісності. Він будується на автентифікації, тобто підтвердженні справжності, цілісності інформації. Підтвердження справжності зберігає цілісність інтерфейсу, а використання кодів автентифікації дає змогу контролювати цілісність файлів і повідомлень. Введення надмірності в мови і формальне задания специфікації дають можливість контролювати цілісність програм.

Крім того, до механізмів контролю і захисту цілісності інформації слід віднести створення системної надмірності. У військовій практиці такі заходи називають підвищенням «живучості» системи. Використання таких механізмів дозволяє також розв'язувати задачі стійкості до помилок і задачі захисту від порушень доступності.

Додамо, що будь-які канали витоку можуть бути контактними (коли здійснюється безпосередній доступ до елементів АС) або безконтактними (коли відбувається візуальне перехоплення інформації або перехоплення за рахунок випромінювань).

4.8 Побудова моделі порушника

Для подальшої організації надійного захисту інформації організації повинні не тільки оцінити весь спектр можливих погроз, але й спробувати виявити категорії порушників і ті методи, які вони використовують.

Розглянемо тепер модель порушника. Порушник (user violator) - користувач, який здійснює НСД до інформації. Оскільки під порушником розуміється людина, то цілком зрозуміло, що створення його формалізованої моделі - дуже складне завдання. Тому, звичайно, мова може йти тільки про неформальну або описову модель порушника. Отже, нижче подається опис можливого для даного класу ІСБ порушника.

Зазначемо, що існує визначення: хакер (hacker) і кракер (cracker). Основна відмінність складається в постановці цілей злому комп'ютерних систем: перші ставлять дослідницькі задачі по оцінці та знаходженню слабких місць з метою подальшого підвищення надійності комп'ютерної системи. Кракери виконують вторгнення в систему з метою руйнування, крадіжки, псування, модифікації інформації та роблять правопорушення з корисливими намірами швидкого збагачення. Але ці два поняття зводяться до одного поняття - порушник.

Порушник - це особа, яка може отримати доступ до роботи з включеними до складу АС засобами. Вона може помилково, унаслідок необізнаності, цілеспрямовано, свідомо чи несвідомо, використовуючи різні можливості, методи та засоби, здійснити спробу виконати операції, які призвели або можуть призвести до порушення властивостей інформації, що визначені політикою безпеки.

В кожному конкретному випадку для кожного об'єкта визначаються імовірні загрози і моделі потенційних порушників – «провідників» цих загроз, включаючи можливі сценарії їх здійснення. Цей етап дуже складний, оскільки від служби безпеки вимагається для кожного об'єкта вибрати з кількох можливих типів порушників один, на який і буде орієнтована ІСБ, що проектується. Відповідно до нормативного документа «Загальні положення щодо захисту інформації в комп'ютерних системах від несанкціонованого доступу.- НД Т31 1.1-002-99, ДСТСЗІ СБ України, Київ, 1998» модель порушника - це абстрактний формалізований або неформалізований опис порушника.

Модель порушника відображає його практичні та потенційні можливості, апріорні знання, час та місце дії тощо.

При розробці моделі порушника визначаються:

· припущення щодо категорії осіб, до яких може належати порушник;

· припущення щодо мотивів дій порушника (цілей, які він має);

· припущення щодо рівня кваліфікації та обізнаності порушника і його технічної оснащеності (щодо методів та засобів, які використовуються при здійсненні порушень);

· обмеження та припущення щодо характеру можливих дій порушників (за часом та місцем дії та інші).

Припускається, що за своїм рівнем порушник - це фахівець вищої кваліфікації, який має повну інформацію про систему.

Звичайно розглядаються 5 типів порушників. Спочатку їх поділяють на дві групи:

· зовнішні;

· внутрішні порушники.

Серед зовнішніх порушників виділяють такі:

· добре озброєна й оснащена силова група, що діє іззовні швидко і напролом;

· поодинокий порушник, що не має допуску на об'єкт і намагається діяти потайки й обережно, оскільки він усвідомлює, що сили реагування мають перед ним переваги.

Серед потенційних внутрішніх порушників можна відзначити:

· допоміжний персонал об'єкта, що допущений на об'єкт, але не допущений до життєво важливого центру АС;

· основний персонал, що допущений до життєво важливого центру (найбільш небезпечний тип порушників);

· співробітників служби безпеки, які часто формально і не допущені до життєво важливого центру, але реально мають достатньо широкі можливості для збору необхідної інформації і вчинення акції.

Має також розглядатися можливість змови між порушниками різних типів, що ще більше ускладнює задачу формалізації моделей порушника.

Але слід відзначити, що такий поділ є дуже загальним, а також не всі групи мають важливе значення для всіх АС.

Серед внутрішніх порушників можна виділити такі категорії персоналу:

· користувачі (оператори) системи;

· персонал, що обслуговує технічні засоби (інженери, техніки);

· співробітники відділів розробки та супроводження ПЗ (прикладні та системні програмісти);

· технічний персонал, що обслуговує будівлю (прибиральниці, електрики, сантехніки та інші співробітники, що мають доступ до будівлі та приміщення, де розташовані компоненти АС);

· співробітники служби безпеки;

· керівники різних рівнів та посадової ієрархії.

Сторонні особи, що можуть бути порушниками:

· клієнти (представники організацій, громадяни);

· відвідувачі (запрошені з якого-небудь приводу);

· представники організацій, що займаються забезпеченням життєдіяльності організації (енерго-, водо-, теплопостачання і т. ін.);

· представники конкуруючих організацій (іноземних служб) або особи, що діють за їхнім завданням;

· особи, які випадково або навмисно порушили пропускний режим (не маючи на меті порушити безпеку);

· будь-які особи за межами контрольованої зони.

Можна виділити також три основні мотиви порушень:

· безвідповідальність;

· самоствердження

· з корисною метою.

При порушеннях, викликаних безвідповідальністю, користувач цілеспрямовано або випадково здійснює руйнівні дії, які не пов'язані, проте, зі злим умислом. У більшості випадків - це наслідок некомпетентності, недбалості або невдоволення.

Деякі користувачі вважають одержання доступу до системних наборів даних значним успіхом, затіваючи свого роду гру «користувач - проти системи» заради самоствердження або у власних очах, або в очах колег.

Порушення безпеки АС може бути викликане корисливим інтересом користувача системи. У цьому випадку він буде цілеспрямовано намагатися перебороти систему захисту для доступу до інформації в АС. Навіть якщо АС має засоби, що роблять таке проникнення надзвичайно складним, цілком захистити її від проникнення практично неможливо.

Усіх порушників можна класифікувати за рівнем знань про АС:

· знає функціональні особливості АС, основні закономірності формування в ній масивів даних і потоків запитів до них, уміє користуватися штатними засобами;

· має високий рівень знань і досвід роботи з технічними засобами системи і їх обслуговуванням;

· має високий рівень знань у галузі програмування й обчислювальної техніки, проектування й експлуатації автоматизованих інформаційних систем;

· знає структуру, функції і механізм дії засобів захисту, їх сильні і слабкі сторони.

За рівнем можливостей (методами та засобами, що використовуються):

· застосовує суто агентурні методи отримання відомостей;

· застосовує пасивні засоби (технічні засоби перехоплення без модифікації компонент системи);

· використовує тільки штатні засоби та недоліки системи захисту для її подолання (несанкціоновані дії з використанням дозволених засобів), а також компактні магнітні носії інформації, які можуть бути потайки пронесені через пости охорони;

· застосовує методи та засоби активного впливу (модифікація та підключення додаткових технічних засобів, підключення до каналів передавання даних, впровадження програмних закладок та використання спеціальних інструментальних та технологічних програм).

За часом дії:

· у процесі функціонування (під час роботи компонент системи);

· у період неактивності системи (у неробочий час, під час планових перерв у її роботі, перерв для обслуговування та ремонтів і т. д.);

· як у процесі функціонування, так і в період неактивності компонент системи.

За місцем дії:

· без доступу на контрольовану територію організації;

· з контрольованої території без доступу до будівель та споруд;

· усередині приміщень, але без доступу до технічних засобів;

· з робочих місць кінцевих користувачів (операторів);

· з доступом у зону даних (баз даних, архівів і т. п.);

· з доступом у зону управління засобами забезпечення безпеки.

Враховуються також наступні обмеження і припущення про характер дій можливих порушників:

· робота з підбору кадрів і спеціальні заходи ускладнюють можливість створення коаліцій порушників, тобто об'єднання (змови) і цілеспрямованих дій з подолання системи захисту двох і більше порушників;

· порушник, плануючи спробу НСД, приховує свої несанкціоновані дії від інших співробітників;

· НСД може бути наслідком помилок користувачів, системних адміністраторів, а також хиб прийнятої технології обробки інформації і т. д.

Визначення конкретних характеристик можливих порушників є значною мірою суб'єктивним. Модель порушника, що побудована з урахуванням особливостей конкретної предметної галузі і технології обробки інформації, може бути подана перелічуванням кількох варіантів його образу. Кожний вид порушника має бути схарактеризований згідно з класифікаціями, наведеними вище. Всі значення характеристик мають бути оцінені (наприклад, за 5-бальною системою) і зведені до відповідних форм.

Однак при формуванні моделі порушника на її виході обов'язково повинні бути визначені: імовірність реалізації загрози, своєчасність виявлення і відомості про порушення.

Слід звернути увагу на те, що всі злочини, зокрема і комп'ютерні, здійснюються людиною. Користувачі АС є її складовою, необхідним елементом. З іншого ж боку, вони є основною причиною і рушійною силою порушень і злочинів. Отже, питання безпеки захищених АС фактично є питанням людських відносин та людської поведінки.

4.9 Потенційно можливі злочинні дії

Для здійснення несанкціонованого доступу в інформаційну систему порушнику потрібно, як правило, провести два підготовчих етапи:

· зібрати відомості про систему;

· виконати пробні спроби входження в систему.

Збір відомостей. Залежно від особистості зломщика і його прихильностей можливі різні напрямки збору відомостей:

· підбор співучасників;

· аналіз періодичних видань, відомчих бюлетенів і документації;

· перехоплення повідомлень електронної пошти;

· підслуховування розмов, телексів, телефонів;

· перехоплення інформації та електромагнітного випромінювання;

· організація крадіжок;

· вимагання і хабарі.

Багато власників систем часто не уявляють, яку кропітку підготовчу роботу повинен провести порушник, щоб проникнути в ту або іншу комп'ютерну систему. Тому вони самовпевнено думають, єдине, що необхідно зробити, - це захистити файл паролем, і забувають, що будь-яка інформація про ті або інші слабкі місця системи може допомогти зловмиснику знайти лазійку та обійти пароль, одержавши доступ до файлу. Таким чином, інформація стає легкодоступної, якщо зломщик знає, де й що дивитися. Так, навіть проста брошура, що описує можливості системи, може виявитися досить корисною зловмиснику, що не знайомий із системою, і може послужити ключем для входження в систему.

Повна картина вимальовується в процесі поступового й ретельного збору інформації. І якщо починаючі зловмисники повинні прикласти до цього все своє вміння, то професіонали досягають результатів набагато швидше.

Підбір співучасників. Підбір співучасників базується на підслуховуванні розмов у барах, фойє готелів, ресторанах, таксі, підключенні до телефонів і телексів, вивченні вмісту загублених портфелів і документів. Більшу та корисну інформацію можна витягти, якщо є можливість підсісти до групи програмістів, наприклад у барі. Цей спосіб часто використовують репортери й професійні агенти.

Витяг інформації з періодичних видань. Зломщики можуть почерпнути багато корисної інформації з газет і інших періодичних видань.

Перехоплення повідомлень електронної пошти. Звичайно для підключення до електронної пошти використовується побутовий комп'ютер з модемом для зв'язку з державною телефонною мережею.

Телефонний канал доступу в таку систему зазвичай вільний, хоча останнім часом системні оператори вимагають встановлення пристроїв реєстрації користувачів електронної пошти.

Зараз немає нічого незвичайного в тім, що блоки, встановлені кракерами, можуть бути зашифровані і лише окремі члени злочинних угрупувань можуть зчитувати з них інформацію.

Зав'язування знайомств. Для встановлення контактів з метою одержати інформацію про обчислювальну систему або виявити службові паролі зломщики можуть використовувати різноманітні прийоми. Наприклад, знайомлячись, вони представляються менеджерами; використовують анкети, роздаючи їх у фойє фірми і детально розпитуючи співробітників про комп'ютерну систему; дзвонять операторові ЕОМ в обідній час із проханням нагадати нібито забутий пароль; прогулюються по будинку, спостерігаючи за доступом до системи; встановлюють контакти з незайнятими в цей момент службовцями охорони, яким відвідувачі при вході в будинок фірми повинні пред'являти ідентифікаційний код або пароль.

Найбільше зловмисним, але, можливо, і найбільш успішним є метод «полювання за мозками», коли на фірму приходить людина, що нібито бажає працювати системним програмістом або інженером по лініях зв'язку, і просить дати йому консультацію. Дуже багато інформації може передати зовні службовець, що не має перспективи росту, але вважає себе гідним більше важливої й високооплачуваної посади; він може розкрити коди користувачів, паролі, указати слабкі місця в мережах зв'язку.

Аналіз роздруківок. Деякі зловмисники одержали доступ до ЕОМ просто вивчаючи роздруківки, і це один з найбільш ефективних і найменш ризикованих шляхів одержання конфіденційної інформації. Численні фірми усе ще втрачають інформацію зі своїх комп'ютерних систем, по-перше, помилково думаючи, що вона не містить конфіденційної інформації, і, по-друге, помилково думаючи, що всі чорнові роздруківки сумлінно знищуються. Саме таким способом зломщики змогли одержати досить повну картину організації комп'ютерної системи, використовуючи викинуті роздруківки й незатребувані протоколи роботи системи, які співробітникам обчислювального центра представлялися необразливими папірцями.

Перехоплення повідомлень у каналах зв'язку. Довгий час вваважалося, що про перехоплення повідомлень може іти мова лише у зв'язку з діяльністю військових або секретних служб. Завдяки тому, що число фірм, оснащених обчислювальною технікою, постійно росте, перехоплення повідомлень стало досить реальною погрозою і для комерційного світу. Спектр можливих перехоплень досить широкий - перехоплення усних повідомлень із використанням радіопередавачів, мікрофонів і мікрохвильових пристроїв; підслуховування повідомлень, переданих по телефоні, телексу та іншим каналам передачі даних; контроль за електромагнітним випромінюванням від дисплеїв; перехоплення супутникових або мікрохвильових передач.

Установкою радіопередавачів, мікрофонів і мікрохвильових пристроїв або прослуховуванням ліній зв'язку звичайно займаються професійні зломщики, а також заповзятливі аматори й фахівці зі зв'язку. Останнім часом число випадків встановлення таких пристроїв зросло. Улюбленими точками безконтрольного доступу є телефонні лінії.

Існує ризик при використанні трьохрівневих систем зв'язку, оскільки абонент не в змозі контролювати роботу інженерів і доступ у будинок та до обладнання. Передача даних з комутацією пакетів або з використанням широкополосних ліній зв'язку зі швидкостями в тисячу й мільйони бод викликає інтерес у зловмисників і може бути перехоплена для того, щоб викрасти передані повідомлення, модифікувати їхній зміст, затримати або видалити.

Не слід недооцінювати ті труднощі, які виникають при перехопленні великих потоків слабозв׳язаної інформації та при спробах об'єднати її в певне вихідне повідомлення. Для цього може знадобитися досить потужний міні-комп'ютер, пристрій для виділення сигналів окремих каналів і термінал, на який надходять двійкові цифрові сигнали; хоча це досить складно, але можливо.

Крадіжки. Адміністратори й менеджери фірм одержали можливість брати роботу додому або при необхідності зв'язуватися й передавати інформацію з телефонних каналів у банк дані фірми. Комівояжери можуть робити угоди, використовуючи термінали в номерах готелів, або одержувати доступ до інформації безпосередньо із салону автомобіля. Це створює ґрунт для здійснення крадіжок у будинках, автомобілях, готелях з метою одержати інформацію для наступного входження в обчислювальну систему.

Хабарі та вимагання. Злочинний світ традиційно грає на людських слабкостях і нещастях, таких, як надмірне захоплення азартними іграми, сімейні негаразди, фінансові проблеми, борги, оплата медичних рахунків і т.п.

Часто відвідуючи бари, казино, перегони, інформатори, найняті кракерами, швидко виявляють людей, готових іти на контакт. На жаль, більшість фірм не передбачає ні штату співробітників по безпеці, ні яких-небудь дисциплінарних процедур, щоб виявити, перешкодити або знизити ризик від дій службовців, що потрапили під вплив кракеров.

Одержавши необхідний обсяг попередньої інформації, комп'ютерний кракер робить наступний крок - здійснює безпосереднє вторгнення в систему. Використовувані ним при цьому засобу будуть залежати від кількості інформації, наявної в його розпорядженні. Щоб здійснити несанкціоноване входження в систему, кракеру потрібно знати номер телефону або мати доступ до лінії зв'язку, мати протоколи роботи, опису процедур входу в систему, код користувача й пароль. Якщо кракер не знає телефонної адреси порту, він повинен або довідатися його, зав'язуючи знайомства, або скористатися автонабирачем.

4.10. Питання для самоконтролю і співбесіди по темі:

1. Що таке погроза інформації?

2. Які є основні властивості інформації?

3. Які класи (види) загроз розрізняються в АС?

4. Які загрози відносяться до рівня порушення конфіденційності?

5. Які загрози відносяться до рівня порушення цілісності?

6. Які загрози відносяться до рівня порушення доступності чи відмова в обслуговуванні?

7. Які загрози відносяться до спостереженості чи керованості?

8. Перелічить навмисні фактори погроз.

9. Перелічить природні фактори.

10. Що таке дестабілізуючі фактори?

11. Перелічить типи дестабілізуючих факторів.

12. Які є джерела дестабілізуючих факторів.

13. Відповідність типів та джерел ДФ

14. Дайте визначення несанкціонованого доступу (НСД)?

15. Основні способи НСД.

16. Укажить категорії методів захисту від НСД.

17. Перелічить методи захисту від НСД.

18. Дайте визначення каналу витоку інформації.

19. Кваліфікація каналів витоку інформації.

20. Дайте характеристику електромагнітного каналу витоку інформації.

21. Дайте характеристику акустичного каналу витоку інформації.

22. Дайте характеристику оптичного каналу витоку інформації.

23. Дайте визначення порушника.

24. Що відображає модель порушника?

25. Які є типи порушників?

26. Опишить потенційно можливі злочинні дії порушника

5. Огляд причин порушення безпеки

5.1 Загальні причини порушення безпеки

Аналіз і статистика показують, що всі випадки порушення безпеки АС відбуваються з однієї або кількох наступних причин:

1. Вибір моделі безпеки, що не відповідає призначенню чи архітектурі АС. Модель безпеки повинна відповідати вимогам безпеки, запропонованим для АС. Сьогодні спостерігається певна невідповідність між моделями безпеки та архітектурою АС. Фактично формальні моделі безпеки існують тільки у вигляді теорії, а розробники АС змушені піддавати їх певній інтерпретації, щоб пристосувати до конкретної АС. При цьому доводиться йти на певні компроміси, і може виявитися, що модель безпеки в ході реалізації була істотно спотворена. Це означає, що при виборі моделі безпеки не можна не враховувати специфіки архітектури, інакше, незважаючи на всі переваги моделі, гарантованого нею рівня безпеки досягти не вдасться.

2. Неправильне впровадження моделі безпеки. Незважаючи на цілком адекватний вибір моделі безпеки, її реалізація і застосування до архітектури конкретної ОС через властивості самої моделі чи ОС були проведені невдало. Це означає, що в ході реалізації були втрачені всі теоретичні досягнення, отримані при формальному доведенні безпеки моделі. Звичайно неправильне впровадження моделі безпеки в систему виражається в недостатньому обмеженні доступу до найбільш важливих для безпеки систем служб і об'єктів, а також у введенні різних винятків з передбачених моделлю правил розмежування доступу типу привілейованих процесів, утиліт і т. д.

3. Відсутність ідентифікації і/або автентифікації суб'єктів і об'єктів. У багатьох сучасних ОС ідентифікація та автентифікація суб'єктів і об'єктів взаємодії знаходяться на дуже примітивному рівні - суб'єкт (ЗЛ) може порівняно легко видати себе за іншого суб'єкта і скористатися його повноваженнями доступу до інформації.

4. Відсутність контролю цілісності засобів забезпечення безпеки. У багатьох ОС контролю цілісності самих механізмів, що реалізують функції захисту, приділяється слабка увага. Багато систем допускають прозору для служб безпеки підміну компонентів. З погляду безпеки таке становище є неприпустимим.

5. Помилки, яких припустилися в ході програмної реалізації засобів забезпечення безпеки. Ця група причин порушення безпеки буде існувати доти, доки не з'являться технології програмування, що гарантують виробництво безпомилкових програм. Оскільки, як відомо, програми завжди мають помилки, то, очевидно, такі технології не з'являться взагалі, і помилки такого роду будуть виникати завжди.

6. Наявність засобів налагодження і тестування в кінцевих продуктах. Багато розробників залишають у комерційних продуктах так звані «люки», «діри», налагоджувальні можливості і т. д. Причини, з яких це відбувається, цілком зрозумілі - програмні продукти стають усе складнішими, і налагодити їх у лабораторних умовах просто неможливо. Отже, для визначення причин збоїв і помилок уже в процесі експлуатації розробникам доводиться залишати у своїх продуктах можливості для налагодження і діагностики в ході експлуатації.

7. Помилки адміністрування. Наявність найсучасніших засобів захисту не гарантує від можливих порушень безпеки, тому що в безпеці будь-якої системи завжди присутній людський фактор - адміністратор, який керує засобами забезпечення безпеки, може зробити помилку, і всі зусилля розробників будуть зведені нанівець. Помилки адміністрування є досить поширеною причиною порушень безпеки, але часто списуються на помилки розробників засобів захисту.

Наведені причини порушення безпеки зручно подати у вигляді схеми (рисунок 1).

Рис.1 – Схема причин порушення безпеки

5.2 Ознаки функціонування ІС, які свідчать про наявність уразливих місць в інформаційній безпеці

Для прикладу приведемо ознаки функціонування інформаційної системи можуть свідчити про наявність уразливих місць в інформаційній безпеці.

1. Не розроблено положень про захист інформації або вони не дотримуються. Не призначений відповідальний за інформаційну безпеку.

2. Паролі пишуться на комп'ютерних терміналах, містяться в загальнодоступних місцях, ними діляться з іншими, або вони з'являються на комп'ютерному екрані при їх введенні

3. Вилучені термінали та мікрокомп'ютери залишаються без догляду як в робочий так і в неробочий час. Дані відображаються на комп'ютерних екранах, що залишилися без догляду.

4. Не існує обмежень на доступ до інформації, або на характер її використання. Всі користувачі мають доступ до всієї інформації та можуть використовувати всі функції системи.

5. Не ведеться системних журналів, і не зберігається інформація про те, хто й для чого використовує комп'ютер.

6. Зміни в програми можуть вноситися без їх попереднього затвердження керівництвом.

7. Відсутня документація або вона не дозволяє виконувати наступне: розуміти одержувані звіти та формули, по яких отримуються результати, модифікувати програми, готовити дані для введення, виправляти помилки, робити оцінку ступенів захисту, розуміти самі дані - їх джерела, формат зберігання, взаємозв'язки між ними.

8. Виконуються численні спроби увійти в систему з неправильними паролями.

9. Дані, що вводяться, не перевіряються на коректність і точність, або при їхній перевірці багато даних відкидається через помилки в них, потрібно зробити багато виправлень у даних, не робиться записів у журналах про відкинуті трансакції.

10. Мають місце виходи з ладу системи, що приносять великі збитки.

11. Не виконувався аналіз інформації, оброблюваної в комп'ютері, з метою визначення необхідного для неї рівня безпеки

12. Мало уваги приділяється інформаційній безпеці. Хоча політика безпеки існує, більшість людей вважає, що насправді вона не потрібна.

5.3. Питання для самоконтролю і співбесіди по темі:

1. Вкажить найбільш поширені причини порушення безпеки.

2. До яких порушень призводить некоректний вибір моделі безпеки.

3. Які порушення відносяться до групи помилок організації системи забезпечення?

4. Що відноситься до помилок адміністрування?

5. Які є ознаки функціонування інформаційних систем?.

6. Критерії безпеки інформаційних технологій

В цій главі розглядаються головні положення нормативних документів, що регламентують проектування, розробку і сертифікацію захищених автоматизованих систем. Крім діючих вітчизняних і міжнародних документів, розглянуто також ретроспективу розвитку стандартів, що відображає еволюцію поглядів на вимоги до побудови захищених автоматизованих систем.

· Огляд історії розвитку стандартів інформаційної безпеки

- Критерії оцінки захищених комп'ютерних систем Міністерства оборони США («Жовтогаряча книга»), 1983 р.

- Європейські критерії безпеки інформаційних технологій, 1991 р.

- Керівні документи Держтехкомісії при Президенті Російської Федерації, 1992 р.

- Федеральні критерії безпеки інформаційних технологій США, 1992 р.

· Діючі стандарти України – НД ТЗІ по захисту інформації в комп'ютерних системах від НСД

· Міжнародний стандарт ISO 15408 (Загальні критерії безпеки інформаційних технологій)

Призначення стандартів інформаційної безпеки полягає в створені основи для взаємодії між виробниками, споживачами й експертами по кваліфікації.

6.1. Критерії оцінки захищених комп'ютерних систем Міністерства оборони США. «Жовтогаряча книга».

2014-02-04

2014-02-04 4382

4382