Представление о разнообразии, конструктивных особенностях и рабочих параметрах оборудования для защиты КИ дают каталоги продукции зарубежных фирм-изготовителей. Tex-Techi Connectors (США) изготавливает экранированные корпуса из элементов в виде пакетов синтетических волокон, каждое из которых покрыто никелем. Marshall (Великобритания) выпускает экранирующие укрытия с максимальной толщиной стен 50 мм: внешний и внутренний экраны выполнены из алюминиевых панелей, пол из алюминиевых сот; между слоями экрана слой теплозвукоизоляции; все щели заделаны радиогерметиком; конструкция модульная; вес 1-3 тонны. Alliedchemical (США) выпускает мягкий экранирующий материал – магнитное стекло (аморфный металл) в виде ленты, из которых в четыре слоя сплетаются панели. Rayproof Corp. (США) выпускает звукоизолированные сборно-разборные камеры с высокочастотным экранированием и сварные вседиапазонные камеры из стальных листов. Belling Lee (Великобритания) изготавливает сборно-разборные и сварные камеры из стального листа с оцинкованным покрытием. Rehan Plastik (Германия) предлагает уплотнители экранированной камеры из электропроводной резины, Rautec (США) – экранированные безэховые камеры на основе стального листа и ферритов.

Maruko (Япония) выпускает защитные камеры многоцелевого назначения: конструктивно представляют собой однослойные и двухслойные сочетания металлического листа и сетки, между которыми располагаются слои звукоизолирующего композиционного материала. Акусо Онсей (Япония) выпускает экранированные камеры многоцелевого назначения со звукоизолирующими свойствами: конструктивно это стальные листы, на которые нанесены слои пенополиуретана и электропроводной краски. Продукция NHK (Япония) – стационарные камеры, сконструированные по принципу: слой бетона, слой стали, слой феррита, затем опять слой бетона и т.д. Hedemora (Япония) предлагает экранирующие двери из двух стальных листов, между которыми находится слой минеральной ваты.

Japan Shielded Enclosures изготавливает камеры типа J-SR: однослойные, стальные плиты, типа J-2SR: двойные стальные плиты, покрытые медной фольгой, типа J-МЕ: с размещением между слоями экрана слоя звукопоглощающего материала. Intertec (Великобритания) выпускает стационарные экранированные камеры из стального листа и металлической сетки. Vacuumsdumelze (Германия) выпускает камеры, конструктивно состоящие из двух камер: одна внутри другой; каждая состоит из 6 слоев медных листов, сваренных внахлест, между которыми располагаются слои пенополиуретана; общий вес конструкции достигает 10 тонн.

Изложенное показывает, что за рубежом в обеспечение сохранности своих секретов владельцы ИКС вкладывают весьма серьезные средства. На отечественном рынке также присутствует ряд компаний и фирм, предоставляющих проекты и услуги такого рода «под ключ» – которые заказчикам остается рассматривать, ориентируясь на критерий «стоимость/качество». Профилактическая проверка ПЗП и оборудования для защиты КИ проводится не реже одного раза в квартал.

2.6.3. Другие пассивные методы защиты КИ от утечки в каналах ПЭМИН

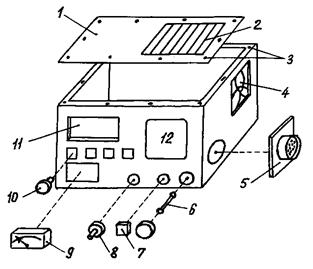

Целью экранирования основных и вспомогательных ТС, находящихся в ПЗП, является снижение уровней ЭМП и ЭМИ опасных сигналов до их «выхода» в окружающее пространство. Используются вида экранирования: наружное (с применением перегородок и экранов на рабочих местах внутри ТС) и внутреннее (путем экранирования узлов и блоков, отдельных цепей, жгутов внутри ТС). Наружное экранирование используют при установке серверов, мостов, маршрутизаторов, шлюзов, рабочих станций, архиваторов, накопителей, других элементов ИКС и ЭВМ в модульные сейфы. Для внутреннего экранирования необходим доступ к элементам ТС, что возможно лишь на этапе их проектирования и производства, и связано с технологическими изменениями (применение частичного и локального экранирования с помощью специальных пластмасс и диэлектрических экранов: с поглощающими добавками и напылением, армированных металлической сеткой и т.д.). Факторы, определяющие ЭЭ аппаратуры ИКС в реальных условиях, могут быть классифицированы в виде так называемых «апертурных утечек» (см. рис. 2.21).

|

Рис. 2.21. Виды апертурных утечек КИ в ТС

Перечень апертурных утечек включает щели в монтажной крышке (см. 1 на рис. 2.21); вырезы конвекционного охлаждения 2; резьбовые отверстия крепления 3; принудительное воздушное охлаждение 4; разъемы 5; предохранители 6; тумблеры 7; потенциометры 8; шкалы измерителей 9; индикаторы 10; буквенно-цифровые дисплеи 11; электронно-лучевые трубки 12 и т.д.

Исследование апертурных утечек разных типов позволяет находить технологические методы их снижения в интересах защиты КИ. Если этого недостаточно, возможен переход на внутриблочный и элементный уровень анализа: с целью уменьшения наводок ЭМП на межсоединения больших интегральных микросхем (наиболее многочисленных и важных элементов аппаратуры ИКС и ЭВМ), а также оптимизация схем внутрикорпусной разводки линий питания и передачи информации. Повышение ЭЭ при этом достигается путем размещения в монтажных стыках экранирующих конструкций различного рода электромагнитных уплотнителей (на аморфных волокнах, создающих эффект запредельного волновода; кромок стыков панелей; дроссельно-фланцевых соединений и их коминаций), а также с помощью разбиения односвязных крупных апертур утечки КИ на многосвязные электрические изолированные части (по типу регулярной сетки, также с использованием эффекта запредельного волновода).

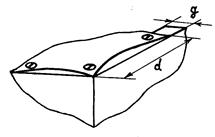

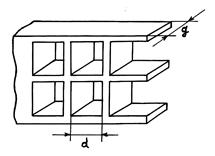

На рис. 2.22-2.23 показаны два варианта практической реализации апертурных утечек с указанием их геометрических размеров: протяженности d и глубины g, существенных для улучшения ЭЭ аппаратуры ИКС.

|  |

| Рис. 2.22. Апертурная утечка – корпус ТС со съемной верхней крышкой и фланцем для ее крепления | Рис. 2.23. Апертурная утечка – метал-лизированная сотовая структура с квадратными ячейками |

Анализ показывает, что глубина g и протяженность (максимальный линейный размер) d апертурной утечки должны быть соизмеримыми по величине (что достигается, например, путем выполнения фрагментов корпуса из металлизированного пластика с перпендикулярно отогнутыми краями стыкуемых граней, где предусмотрены винтовые элементы их крепежа и в регулярном порядке расположены отверстия для конвекционного охлаждения элементов и блоков ТС, размещенных внутри). При этом на частотах выше некоторой критической частоты наблюдается эффект запредельного волновода, когда величина ЭЭ возрастает за счет затухания закритических волн внутри фрагментов волновода, образуемого такого рода апертурами утечки.

Экранирование кабельных и других соединений в аппаратуре ИКС производится путем прокладки их в герметичных по ЭМП и ЭМИ стальных трубах или лотках, наглухо закрываемых крышками. Экранированные кабели имеют медную внутреннюю оплетку и внешнюю наружную броню: из стальной ленты или из стальной ленты и проволоки. Значение ЭЭ достигает при этом 100 дБ, однако на поверхности экрана уровни опасного сигнала могут составлять 1 мкВ, чего достаточно для перехвата КИ (поэтому дополнительно приходится использовать активные способы защиты КИ). Просачивание опасных сигналов в цепи заземления образуется за счет гальванической связи элементов ИКС и ЭВМ с землей: возможности каналов утечки КИ возрастают при некачественно выполненных контурах заземления, использовании их заменителей (металлоконструкций здания, труб водопровода и отопления, оболочек подземных кабелей и др.), загрязнении и разрушении контактных соединений.

Эффективным способом уменьшения утечки КИ через все виды цепей и сетей является фильтрация опасных сигналов. Применение многозвенных фильтров обеспечивает защиту аппаратуры ИКС и ЭВМ от внешних помех и внутренних наводок, исключает воздействие «навязываемых» сигналов и препятствует прохождению опасных сигналов за пределы ПЗП и территории объекта: снижение уровня опасного сигнала в акустоэлектрическом канале утечки КИ достигает 85 Дб. В цепях питания ЭВМ широко используются фильтры верхних частот, реализованные на высокочастотных ферритовых кольцах, которые устанавливаются непосредственно на сетевых кабелях. В последнее время применяется сочетание фильтров с нелинейными элементами (полупроводниковыми диодами) для дополнительного ослабления уровней опасных и «навязываемых» сигналов в каналах утечки КИ за счет ПЭМИН.

Примером буферного устройства является невзаимный усилитель между линией и громкоговорителем, который пропускает сигнал в прямом направлении без искажения, а в обратном, когда тот становится опасным с точки зрения утечки КИ – вносит в тракт передачи затухание 60…120 дБ. Отключение источников опасных сигналов имеет в виду удаление из ПЗП (особенно на время работы пользователей ИКС, ведения переговоров и т.п.) всех ТС и других средств бытовой и офисной техники, без которых можно обойтись. С этой же целью применяются специальные устройства (типа системы акустического пуска в диктофоне и магнитофоне, устройства подключения ТФА при появлении сигнала вызова и т.д.), автоматически выключающие ТС при отсутствии сигнала на его входе.

Перспективным направлением защиты КИ от утечки через каналы ПЭМИН является применение ТС с высокоэффективной специальной защитой. Считается, что значительные расходы, связанные с применением комплексной спецзащиты в ТС, полностью окупаются за счет снижения затрат на предотвращение утечки КИ у пользователей ИКС. Пути создания средств спецзащиты ТС предусматривают:

- локальное экранирование функциональных узлов и блоков в процессе производства аппаратуры ИКС;

- использование в разработках узлов и блоков с пониженными уровнями ЭМП и ЭМИ;

- применение новых принципов функционирования и новой элементной базы узлов и блоков, обеспечивающих пониженное энергопотребление и другие свойства аппаратуры ИКС, способствующие снижению уровней всех видов опасных сигналов.

Примером использования методов спецзащиты является переход к применению в ЭВМ мониторов с жидкокристаллическими дисплеями (вместо электронно-вакуумных трубок), позволивший на два порядка уменьшить дальность обнаружения и перехвата опасного сигнала. Для минимизации уровней ЭМП и ЭМИ используются также локальная экранировка блоков и устройств ЭВМ, гальваническая развязка по цепям питания, замена пластмассовых крышек, стенок и кожухов на металлические. Датчики систем пожарной и охранной сигнализации в ПЗП заменяются на образцы, свободные от проявления микрофонного эффекта.

При оборудовании ПЗП используются локальные сети электропитания (на основе аккумуляторных или солнечных батарей), радиофикации, внутренней телефонной и громкоговорящей связи, не выходящие за пределы территории объекта – что ведет к ликвидации целого ряда потенциальных каналов утечки КИ. В совокупности пассивные методы защиты существенно снижают возможности злоумышленника получить НСД к КИ, однако не устраняют их полностью. Кроме того, для владельца ИКС комплексная система высокоэффективной пассивной защиты КИ может оказаться слишком дорогой, крупногабаритной и неприемлемой по условиям эксплуатации. Поэтому для защиты КИ от утечки через каналы ПЭМИН в настоящее время широко используются также активные методы.

2.6.4. Методы и средства активной защиты КИ от утечки в каналах ПЭМИН

Идея активной защиты КИ основана на применении сигналов специального вида (преднамеренных помех), призванных энергетическим способом (для маскирующих шумовых помех) или путем нанесения максимального информационного ущерба (для имитирующих помех) «подавить» опасные сигналы во всех имеющихся и потенциально возможных каналах утечки, чтобы затруднить злоумышленнику перехват и обработку КИ с помощью имеющихся у него ТС. Классификация методов активной защиты КИ от утечки по каналам ПЭМИН представлена на рис. 1.24. Линейное зашумление реализуется с помощью шумового генератора, подающего сигнал с заданным уровнем во все подлежащие защите цепи и линии ИКС.

|

Рис. 2.24. Классификация методов активной защиты КИ в каналах утечки ПЭМИН

Пространственное зашумление имеет в виду создание в пределах заданного объема ЭМП и ЭМИ со структурой и характеристиками, обеспечивающими защиту КИ от перехвата по каналам электромагнитной утечки. На рынке присутствуют образцы генераторов шума, обеспечивающих возможность создания ЭМП и ЭМИ с равномерно ограниченным энергетическим спектром в полосе частот от десятков кГц до единиц ГГц – предназначенные как для защиты ПЗП площадью до 50 м2 и более (с комплектами специальных антенн), так и для установки в процессоры и другие блоки ЭВМ.

Кодовое зашумление применяется при невозможности использовать виды активной защиты, связанные с ЭМП и ЭМИ. Самозашумление является специфическим видом зашумления компьютеров, когда либо стоящие рядом ЭВМ работают так, что поля их КИ-сигналов искажают друг друга, либо один компьютер работает в мультипрограммном режиме, когда обработка перехваченного КИ-сигнала с целью извлечения КИ злоумышленником затруднена.

Перспективным направлением развития методов активной защиты является применение генераторов имитирующих помех, способных при малых уровнях ЭМП и ЭМИ в окружающем пространстве (что необходимо для улучшения электромагнитной совместимости ТС и обеспечения безопасности условий работы персонала и пользователей ИКС), наносить максимальный информационный ущерб потенциальному злоумышленнику.

2.6.5. Методы и средства контроля ПЭМИН

Действия по контролю уровней ПЭМИН является частью общего комплекса организационно-технических мероприятий, проводимых с целью профилактики ПЗП в плане их защиты от НСД к КИ. В дополнение к осмотру ПЗП и оборудования, состояния экранированных окон и дверей, вводов и выводов цепей и линий, производится определение ЭЭ защитных систем с помощью специальных ТС и методик. Используются приемники-сканеры, шумомеры, анализаторы спектра и частотомеры, измерительные панорамные приемники, нелинейные локаторы, селективные милливольтметры, а также специализированные программно-аппаратные комплексы на базе анализаторов спектра с компьютерным управлением. Вокруг элементов ИКС и ЭВМ, а также кабельных и других соединительных линий, размещаются индикаторы ЭМП и ЭМИ, позволяющие обнаружить КИ-сигналы до превышения ими предельно-допустимых значений или выхода за пределы ПЗП (более подробно см. в разделе 1.14).

С учетом результатов анализа состояния оборудования ИКС и ЭВМ, размещенных в ПЗП, устанавливается степень опасности их сигналов с точки зрения возможности НСД к КИ через каналы ПЭМИН, прогнозируются действия потенциального злоумышленника, составляется и реализуется план мероприятий по защите КИ.

2.6.6. Схемы формирования комплексных каналов утечки КИ

Наряду с использованием традиционных каналов утечки КИ в ИКС и ЭВМ, а также созданием принципиально иных каналов, основанных на новейших достижениях радиоэлектронной, рентгеновской, космической, компьютерной и т.д. техники, усилия злоумышленника могут быть направлены на формирование комплексных каналов утечки, обеспечивающих более надежный, устойчивый и эффективный НСД к КИ путем использования нескольких каналов утечки. На рис. 2.25 представлена схема комплексного канала из N параллельных каналов утечки от общего источника КИ, которые могут создаваться на разных стадиях жизненного цикла КИ, с учетом разных обстоятельств взаимодействия источника с окружающей средой.

|

Рис. 2.25. Схема комплексного канала с N параллельными каналами утечки КИ

Рис. 2.26. Схема комплексного канала с N источниками и каналами утечки КИ

|

Рис. 2.27. Схема комплексного комбинированного канала с М источниками КИ и N каналами утечки КИ

Повышение эффективности НСД в схеме на рис. 2.25 достигается за счет уменьшения влияния окружающей среды и других случайных искажающих факторов с помощью информационно-аналитической обработки N принимаемых КИ-сигналов.

На рис. 2.26 показана схема комплексного канала на основе N параллельных каналов утечки КИ, каждый из которых имеет собственный источник КИ. Такие каналы утечки могут создаваться путем целенаправленного использования злоумышленником в качестве источников КИ разных элементов ИКС и ЭВМ на разных стадиях ее жизненного цикла, но могут возникать и спонтанным путем – за счет стечения обстоятельств или влияния разных элементов окружающей среды, обеспечивающих НСД к КИ. На рис. 2.27 приведена схема комплексного комбинированного канала, где сигналы от М источников КИ поступают на информационно-аналитическую обработку через N каналов утечки, которые частично являются параллельными. Такая структура комплексного канала утечки расширяет его возможности и повышает эффективность НСД к КИ.

Комплексные канала могут создаваться также путем последовательного использования каналов утечки КИ с преобразованием КИ-сигнала одного вида в КИ-сигнал другого вида. Примером может быть схема акусторадиоэлектронного канала одним преобразованием опасного КИ-сигнала из акустического в радиосигнал.

|

Рис. 2.28. Схема комплексного канала утечки КИ с двумя преобразованиями опасного КИ-сигнала

Схема рис. 2.28 иллюстрирует комплексный канал утечки с двумя преобразованиями опасного КИ-сигнала: из акустического в виброакустический (например, с помощью стетоскопа согласно схеме на рис. 2.3), который распространяется затем по конструкции здания, преобразуется из виброакустического в радиосигнал и излучается в окружающую среду, то есть поступает к злоумышленнику по радиоканалу утечки КИ. Наличие параллельных ветвей в составе комплексных каналов утечки существенно осложняет защиту КИ, особенно с учетом возможности преобразования одних видов КИ-сигналов в другие. Вместе с тем обрыв на любом последовательном участке любой ветви комплексного канала выводит ее из строя точно так же, как в традиционных каналах утечки КИ. Поэтому применение рассмотренных методов и средств устранения утечки КИ в традиционных каналах является также эффективным средством разрушения (подавления) комплексных и комбинированных каналов утечки КИ.

3. Основы проектирования и функционирования систем защиты информации

3.1. Организация и проведение специальных мероприятий по выявлению каналов утечки КИ. Методы расчета и инструментального контроля показателей защиты информации

Методы организации и порядок проведения работ по выявлению технических каналов утечки КИ регламентированы в нормативно-методических и инструктивных документах вышестоящих организаций. Перечень указанных работ предусматривает проведение специальных проверок (СЦП); специальных обследований (СЦО) и специальных исследований (СЦИ) в данной области.

Согласно принятой терминологии, СЦП оборудования ИКС проводится с целью выявления возможно внедренных электронных средств съема КИ (РЗ и других закладок) в ТС; для определения схемотехнических и иных доработок ТС, приводящих к повышению защищенности ИКС; обнаружения закладок в программном обеспечении ТС, имеющих процессорное управление. Процедура СЦП состоит из приема-передачи ТС и определения исходных данных для составления программы СЦП; разработки и реализации программы проведения СЦП; анализа результатов СЦП и оформления отчетных документов.

Типовой набор операций при проведении СЦП предусматривает:

- дозиметрический контроль изделия в упаковке для обнаружения радиоактивных меток и непредусмотренных источников питания ТС;

- контроль с помощью металлодетекторов объектов (узлов) ТС, не содержащих металлических элементов;

- контроль тары, не содержащей полупроводниковых элементов, нелинейным локатором (при необходимости – рентгеноскопический контроль) на предмет выявления «маячков»;

- радиоконтроль с целью выявления демаскирующих признаков РЗ;

- проверку возможности осуществления «высокочастотного навязывания» элементам ТС;

- разборку ТС, осмотр его элементов и узлов с целью выявления отклонений в схемотехнических и конструктивных решениях;

- измерение электрических рабочих параметров элементов и узлов ТС на предмет выявления демаскирующих признаков закладок, проявляющихся в изменении импедансов;

- контроль элементов и узлов ТС, не содержащих полупроводниковых элементов, нелинейным локатором (при необходимости – рентгеноскопический и рентгенографический контроль);

- рентгенография или рентгеноскопия элементов и неразборных узлов для выявления схемных изменений в ТС;

- дешифрацию рентгеновских снимков и визуально-оптический контроль внешнего и внутреннего вида узлов и элементов ТС;

- сборку ТС и контроль его работоспособности после СЦП.

Проверенные ТС и оборудование маркируются (опечатываются); по результатам СЦП составляются необходимые отчетные документы (акт, протоколы, заключение). Повышению эффективности СЦП способствуют наличие БД эталонных рентгенограмм и фотографий типовых элементов и узлов ТС; оборудование стендов (специализированных рабочих мест) по направлениям проведения СЦП. При выявлении демаскирующих признаков РЗ и других закладок проводятся детальные исследования ТС с целью их обнаружения и нейтрализации.

Работы по СЦО проводятся с целью выявления возможно внедренных электронных средств съема КИ (РЗ и других закладок) в ограждающих конструкциях, бытовом оборудовании, предметах мебели и интерьера ПЗП. Проведение СЦП в офисных и других ПЗП легендируется под проведение профилактических, ремонтно-строительных и т.п. работ; план действий предусматривает радиообнаружение; осмотр и техническая проверка ПЗП; обследование электрических и электронных бытовых приборов; проверку проводных коммуникаций.

Универсальными методами радиообнаружения являются радиоконтроль (сравнительный анализ загрузки радиочастотного диапазона) с целью установления факта наличия «нелегальных» радиосредств, а также локализация возможных мест размещения РЗ с помощью индикаторов ЭМИ. Осмотр и техническая проверка ПЗП имеют в виду визуальный контроль элементов стен, потолка и пола, ниш, оконных и дверных проемов, карнизов, подоконников, жалюзи и штор, ширм, мебели и т.п., с последующей проверкой нелинейным локатором и переносным рентгеновским аппаратом вызывающих подозрение предметов. Все ограждающие конструкции ПЗП проверяют с помощью нелинейного локатора, их внешние поверхности в смежных помещениях осматривают на предмет наличия виброакустических закладок (возможность данного канала утечки КИ в ПЗП проверяется с помощью измерительного электронного стетоскопа). Обнаруженные нелинейным локатором подозрительные места и элементы ПЗП подвергаются рентгеноскопическому анализу.

Электрические приборы (настольные лампы, удлинители, обогреватели и т.п.) включают в сеть и проверяют наличие в них источников ЭМИ – затем их обесточивают, разбирают и осматривают. Поскольку закладки в электронных приборах (оргтехника, телевизоры, магнитофоны, ЭВМ, ТФА и т.д.) на месте обнаружить достаточно трудно, их могут отправлять в специализированную лабораторию. После проверки приборы опечатывают специальными пломбами или маркируют ультрафиолетовыми метками.

Проверку проводных коммуникаций в ПЗП (электросеть, абонентские телефонные линии, кабели сигнализации, включая распределительные коробки и щиты) начинают с осмотра и установления трасс с помощью монтажных схем, трассо- и металлоискателей. Затем линии проверяют на наличие в них КИ-сигналов (высокочастотных и низкочастотных); производят измерение параметров в разомкнутом, замкнутом состоянии и при эквивалентной нагрузке – выявляя подключенные закладки, и с помощью нелинейного локатора – на предмет присутствия нештатных нелинейностей. Проверка линий производится как в пределах, так и вне ПЗП – в местах, где нельзя исключить появление злоумышленника.

Наиболее трудоемким и ответственным процессом является проведение СЦИ для выявления возможных технических каналов утечки КИ от основных и вспомогательных ТС, расположенных в ПЗП, главной задачей которого является измерение уровней опасных КИ-сигналов и пересчет измеренных значений к величине, которая может поступить на вход приемного устройства потенциального злоумышленника. При этом подразумевается, что на первоначальном (предварительном) этапе СЦИ должен быть выполнен анализ параметров всех ТС, расположенных в ПЗП, собрана информация о характеристиках ПЗП и смежных помещений, оформлена и утверждена необходимая плановая документация.

В первую очередь составляется подробный план расположения ПЗП в здании с указанием размещения соседей на том же этаже (а также этажом выше и ниже – что необходимо для оценки возможности аппаратурного проникновения в ПЗП извне), а также с обозначением всех капитальных и временных стен. На плане обозначаются все провода, выходящие за пределы ПЗП, которые необходимо проверить аппаратурным путем на наличие речевой информации за счет микрофонного эффекта оборудования и закладок (подслушивающих устройств), работающих по проводному каналу. Вне зависимости от результатов этой проверки, во всех электрических цепях, выходящих из ПЗП, устанавливаются заграждающие фильтры, которые предотвращают утечку информации по проводным каналам. На телефонной линии устанавливаются также специальные размыкатели.

Аналогичным образом на плане подробно отмечаются все коммуникации, выходящие за пределы ПЗП, где проводится аппаратурный контроль на возможность утечки речевой КИ. Проводятся радиоконтроль обстановки в месте расположения ПЗП и анализ всех выявленных радиосигналов на наличие речевой КИ: как за счет микрофонного эффекта, так и за счет работы по радиоканалу штатных и любых других ТС, включая переизлучение ЭМИ, создаваемого сторонними источниками, вышеуказанными ТС и элементами конструкции и внутренней отделки ПЗП. Далее проводятся визуальный контроль с помощью оптических приборов и фотофиксация результатов осмотра окон и стен ПЗП с наружной стороны здания на предмет обнаружения ретрансляторов и подслушивающих устройств (РЗ и других закладок). Полученные результаты фиксируются и оформляются документально как данные постоянного хранения.

Проводится аппаратурный контроль на возможность утечки речевой КИ за счет виброакустического преобразования: через пол, потолок, стены, окна, водопровод, отопление, канализацию и воздуховоды систем вентиляции и кондиционирования. В случае обнаружения КИ-сигналов, их информативность должна быть разрушена в зависимости от экономических возможностей владельца КИ: либо путем приобретения и монтажа защитной кабины, либо с использованием аппаратуры активной виброакустической маскировки. Аналогичным образом производится оценка возможности утечки речевой КИ за счет микрофонного эффекта (модуляции речью) паразитных излучений от установленного в ПЗП бытового и служебного электрического, электронного и радиооборудования при подключенном питающем напряжении. При обнаружении КИ-сигналов необходимо провести их локализацию и подавление (разрушение информативности). В качестве мер защиты здесь могут быть использованы специальные защитные кабины (камеры) и ТС активной радиомаскировки, которую можно включать как постоянно, так и на время проведения переговоров с обменом КИ.

Необходимой является проверка наличия в стенах, мебели и установленном оборудовании РЗ – не менее чем тремя различными аппаратурными методами. При наличия подозрительных мест, в зависимости от экономических и других соображений, дальнейшие действия осуществляются либо путем механического вскрытия, либо с помощью ультразвуковой и рентгеновской томографии.

Для комплексной защиты ПЗП: как от утечки КИ по электромагнитным и другим каналам, так и от подслушивающих устройств и РЗ, также используются защитные кабины и камеры. Если это экономически нецелесообразно, нужно смоделировать возможные действия злоумышленника и на основе данной модели, для каждого конкретного случая, рассмотреть возможность применения аппаратуры активной радиомаскировки, включаемой на время проведения переговоров.

В ходе СЦИ отдельно проводятся визуальный и аппаратурный контроль рам окон и окружающего их пространства на предмет наличия РЗ и других подслушивающих устройств, а также ретрансляторов для них. После проверки все элементы рам и окружающего пространства должны быть зафиксированы фотооптическим методом для возможности проведения сравнительного контроля.

Помимо указанных проверок и действий, проводятся следующие профилактические мероприятия:

- аппаратура ИКС выполняется в полностью экранированном виде и соединяется с защитными устройствами, установленными на выходе из ПЗП, только экранированным кабелем;

- все элементы конструкции и оборудования ПЗП (электрические розетки, патроны освещения, элементы жалюзи на окнах и т.д.), которые могут быть подменены, снабжаются скрытой маркировкой;

- предусматриваются меры по обнаружению несанкционированного вскрытия оборудования ИКС, установленного в ПЗП – например, путем скрытой фиксации положения элементов их крепления;

- ЭВМ, на которых ведется обработка КИ, устанавливаются в экранированные кабины (камеры), а если это экономически нецелесообразно – оснащаются аппаратурой активной радиомаскировки, включаемой на время работы ЭВМ;

- двери ПЗП оборудуются шифрозамками, которые гарантируют невозможность неконтролируемого прихода в него посторонних лиц – независимо от состояния внутренней и внешней охраны;

- при вносе или замене в ПЗП оборудования и мебели они проверяются на наличие РЗ и других подслушивающих устройств.

Главная цель и сущность СЦИ – это измерение уровней КИ-сигналов и пересчет их к величине, которая может поступить на вход приемного устройства злоумышленника, для последующего сравнения с нормативным значением (нормой), которое гарантирует требуемую защищенность КИ. При этом нужно иметь в виду, во-первых, что нормы задаются на границе зоны контроля объекта, тогда как измерение КИ-сигналов может производиться в других, более удобных точках окружающего ПЗП пространства – чем и обусловлена необходимость указанного пересчета уровней. Во-вторых, что структура и уровни КИ-сигналов требуют применения специальных (достаточно высокочувствительных и избирательных) измерительных ТС – в противном случае объективно всегда существующие КИ-сигналы могут быть не обнаружены и квалифицированы как отсутствующие (что является распространенной ошибкой). Если опасный сигнал не удалось выявить и выделить на фоне внешних и внутренних шумов, в порядке исключения уровень КИ-сигнала приравнивается к уровню этих шумов и дальнейшая оценка производится по таким «верхним» (не превышаемым на данном объекте) значениям. Это имеет смысл, поскольку злоумышленник (см. раздел 1.8) может располагать ТС обнаружения, существенно превосходящими по эффективности (чувствительности, избирательности, стоимости) применяемые в ходе СЦИ измерительные ТС.

Типовые методики СЦИ подробно описаны в соответствующей ведомственной литературе. Но, наряду с неукоснительным выполнением всех предписанных процедур, проведение СЦИ требует и более глубокого, вдумчивого и в определенной мере творческого (научно-исследовательского) подхода, поскольку реальные объекты СЦИ существенно отличаются друг от друга и имеют в ряде случаев важные специфические (уникальные) особенности.

3.2. Принципы проектирования систем защиты КИ. Задачи системы защиты КИ и обеспечения информационной безопасности

В организационном плане система обеспечения ИКБ представляет собой совокупность государственных органов, согласованно решающих задачи по обеспечению ИКБ в интересах личности, общества, государства на основе действующего законодательства. Органы ИКБ могут создаваться на законодательной основе и в негосударственных структурах – для защиты КИ в собственных интересах.

Задачами системы обеспечения ИКБ являются:

- выявление и прогнозирование дестабилизирующих факторов и информационных угроз;

- создание и поддержание в готовности сил и средств обеспечения ИКБ, проведение мероприятий по обеспечению ИКБ.

Комплекс мер для защиты КИ при обеспечении ИКБ в ИКС призван обеспечивать:

- защиту КИ от утечки по техническим каналам и от НСД при обработке, хранении и обмене ей по каналам ИКС;

- защиту от нарушения целостности и подлинности КИ, передаваемой и хранимой в ИКС;

- обеспечение аутентификации пользователей, участвующих в обмене КИ через ИКС;

- защиту от отказов пользователей от фактов участия в обмене КИ;

- обеспечение контроля доступа к информационным ресурсам ИКС;

- обеспечение живучести криптографических средств защиты КИ от компрометации части ключевой (парольной) системы;

- обеспечение возможности доказательства неправомерности действий пользователей и персонала ИКС при нарушениях дисциплины обмена КИ;

- обеспечение ИКБ при осуществлении обмена с зарубежными пользователями услуг ИКС.

В соответствии с этим, а также исходя из требований к системе обеспечения ИКБ (см. раздел 1.4), комплексная и объектно-ориентированная система защиты КИ в ИКС должна иметь иерархическую (трехуровневую) структуру. Первым является уровень защиты КИ в ЭВМ пользователя, что обычно реализуется программным, режимным и другими известными способами. Вторым является сетевой уровень защиты КИ, который предполагает реализацию комплекса мероприятий, направленных на ликвидацию (перекрытие) каналов утечки КИ в распределенной компьютерной сети ИКС. Это относится и к сетевым элементам ЭВМ (контроллеры связи, адаптеры «канал – канал», серверы и т.д.), и к программным средствам сетевой поддержки ИКС. Третьим является системный уровень защиты КИ, включающий мероприятия по защите КИ от НСД, а также от других несанкционированных воздействий на ТС и каналы ИКС.

Для некриптографической защиты наибольшее значение на третьем уровне имеет организация противодействия перехвату КИ в каналах утечки. Эта работа должна проводиться постоянно – с целью обеспечения непрерывного и устойчивого, а при необходимости и скрытного функционирования ИКС в любых условиях и в любой окружающей обстановке.

Организация системы защиты КИ от перехвата включает:

- формулирование целей и задач системы защиты КИ в реальных условиях, определение степени безопасности (конфиденциальности) имеющейся информации;

- выявление уязвимых элементов в системе защиту КИ – с учетом особенностей ее функционирования и разработанной модели злоумышленника;

- разработку и реализацию технически и экономически обоснованных мероприятий по защите КИ;

- контроль за состоянием и эффективностью применения мер защиты КИ.

3.3. Роль и место системы защиты КИ в системе обеспечения безопасности ИКС

Целями защиты ИКС и ее элементов можно считать:

- защиту КИ, которая обрабатывается, хранится и передается в ИКС и ее элементах;

- защиту ТС от их вскрытия с целью извлечения КИ;

- защиту от вскрытия (определения) характера деятельности объектов ИКС, связанного с коммерческой тайной.

Первая цель соответствует задаче о защите КИ, вторая и третья цели – задаче от демаскирования ИКС. Защита КИ реализуется путем защиты как источников КИ, так и сообщений, которые поступают от них в ИКС. Задачами защиты ИКС являются:

- исключение (затруднение) случайного или преднамеренного доступа к КИ посторонних лиц;

- разграничение возможностей и полномочий пользователей и персонала, имеющих доступ к КИ;

- навязывание злоумышленнику ложного представления о КИ и других сведений об ИКС.

Защита КИ на объектах ИКС в настоящее время реализуется двумя основными способами: путем защиты ТС от перехвата в них КИ за счет ПЭМИН, акустоэлектрического преобразования, высокочастотного «навязывания» и т.д.; и путем защиты КИ от утечки или искажения (уничтожения) в процессе ее компьютерной обработки, хранения и отображения.

Защита от демаскирования объектов ИКС направлена на скрытие или введение в заблуждение злоумышленника относительно характера деятельности ИКС, обеспечение защищенности, живучести и устойчивости ТС и программного обеспечения, а также управления ими. Основными путями защиты от демаскирования являются скрытие и техническая дезинформация (введение в заблуждение) возможного злоумышленника.

Определение степени безопасности (конфиденциальности) информации производится с учетом:

-перечня сведений, подлежащих засекречиванию;

- установления грифов секретности и «для служебного пользования»;

- определения основных режимов и условий работы ИКС;

- оценки требований к характеристикам КИ по своевременности, полноте и достоверности;

- определения обязанностей пользователей и персонала ИКС;

- установления вида допуска пользователей и персонала к КИ.

Объекты ИКС, а также ПЗП в них, делятся на две категории:

- предназначенные для обработки КИ любой принадлежности;

- предназначенные для обработки служебной КИ.

Задача выявления уязвимых мест в системе защиты КИ включает:

-определение структуры системы защиты, с учетом средств автоматизации ИКС, а также условий обработки (хранения, передачи) КИ;

- оценку основных уязвимых элементов ИКС (автоматизированные рабочие места – АРМ; ЭВМ; каналов связи и т.п.);

- выявление и оценку опасности потенциальных каналов утечки КИ (НСД к линиям связи, копирование данных, хищение носителей КИ, прием и обработка ПЭМИН и т.д.);

- оценку надежности функционирования ТС приема, обработки, хранения и передачи КИ.

Основными требованиями к системе защиты ИКС являются комплексность, активность, убедительность, разнообразие и непрерывность. Комплексность защиты достигается путем применения совокупности согласованных по цели, месту и времени мер защиты, направленных против всех действующих в данных условиях злоумышленников, с целью закрытия всех возможных каналов утечки КИ. Активность защиты обеспечивается путем постоянного совершенствования мер противодействия потенциальному злоумышленнику – за счет использования новых, более эффективных методов и средств защиты.

Убедительность защиты достигается проведением мероприятий, которые соответствуют наблюдаемой ситуации и выглядят наиболее правдоподобно. Разнообразие методов и средств защиты предполагает отсутствие шаблона в организации постоянно проводимых защитных действий. Непрерывность защиты предусматривает планирование и проведение мероприятий на всех стадиях жизненного цикла КИ, в любых условиях сложившейся обстановки.

К системе защиты КИ предъявляются следующие требования:

- эффективность, то есть обеспечение требуемого уровня защиты КИ при минимальных затратах на создание системы защиты и обеспечение ее функционирования;

- удобство для пользователей ИКС, которые не должны ощущать трудностей в работе, требующих усилий для их преодоления;

- минимизация привилегий в доступе для пользователей ИКС;

- полнота и обязательность контроля доступа к КИ персонала и пользователей ИКС;

- наказуемость нарушений (отказ в доступе к ИКС, ЭВМ и др.);

- экономичность системы защиты КИ в составе ИКС.

Наиболее распространенными в настоящее время средствами спецзащиты КИ являются системы зашумления по ЭМП и ЭМИ, акустической маскировки, развязки цепей электропитания, фильтры, экранирующие конструкции, поглощающие вставки и другие устройства, предотвращающие утечку КИ.

3.4. Алгоритм проектирования системы защиты КИ. Виды контроля эффективности защиты информации.

Для оценки и обеспечения защищенности КИ в ИКС необходимо наличие следующих сведений:

- о структуре системы защиты ИКС и КИ;

- о возможных методах и средствах защиты КИ;

- о возможных ограничениях на время доступа и число попыток преодоления средств защиты КИ;

- о характеристиках времени и вероятностях преодоления различных средств защиты КИ;

- о технологическом процессе доступа к КИ, под которым понимается совокупность действий, выполняемых с целью получения КИ.

Последовательность действий по созданию системы защиты КИ в ИКС показана на рис. 3.1. На предварительном этапе проектирования необходимо:

- составить модели процесса НСД к КИ по всем потенциально возможным каналам утечки;

- определить каналы утечки КИ, подлежащие перекрытию;

- определить критерии для оценки удобства общения пользователей с ИКС при каждом конкретном варианте реализации системы защиты КИ;

- оценить критерии для оценки защищенности КИ в ИКС при каждом конкретном варианте реализации системы защиты КИ.

При анализе каналов утечки КИ необходимо установить целесообразную очередность их перекрытия – с учетом модели злоумышленника, предполагая, что он имеет опыт эксплуатации такого рода ИКС и знает, какие методы защиты применяются в ИКС (оценка опыта эксплуатации предполагает прогнозирование среднего времени, необходимого злоумышленнику для получения НСД к КИ, а также значений вероятности НСД через разные каналы утечки КИ).

При этом целесообразно предположить, что злоумышленник предпочтет воспользоваться в первую очередь тем каналом утечки, который с наибольшей вероятностью обеспечит ему НСД к КИ при наименьшем среднем времени (стоимости) выполнения предпринимаемых действий. При защите КИ должно быть сохранено удобство пользования ИКС для ее клиентов (абонентов), что противоречит необходимости максимально затруднить НСД к КИ со стороны потенциального злоумышленника.

Поэтому в процессе создания системы защиты необходимо учитывать ее эксплуатационные свойства (характеризующие ее качество, приспособленность к ИКС, простоту и удобство применения, экологичность и т.д.). При этом качество системы защиты определяется эффективностью защиты КИ (максимально приемлемой вероятностью НСД по рассматриваемым каналам утечки).

Рис. 3.1. Алгоритм проектирования системы защиты КИ в ИКС

2014-02-02

2014-02-02 909

909