Техники удаленного анализа

Ограниченные возможности коммерческих средств сканирования

Несмотря на то что коммерческие сканеры уязвимостей обеспечивают надежную основу для выявления уязвимых мест, они имеют определенные ограничения. Многие из них не обеспечивают однозначных результатов из-за наличия ложных положительных и отрицательных величин и возможности двойного толкования отчетов, присущей средствам автоматического сканирования. Специалисты тщательно анализируют результаты работы, предоставленные сканирующей программой, и при необходимости самостоятельно проверяют наличие скрытых факторов, угрожающих информационной системе компании. Ввиду относительно статичного характера коммерческих сканирующих программ эти продукты могут быть неспособны выявлять вновь возникающие уязвимости системы защиты.

И, наконец, технологии сканирования пока не способны выявлять риск вышеупомянутых комплексных атак на уязвимые места. Эта практика включает в себя использование нескольких обнаруженных в разных платформах уязвимых мест с низкой или средней степенью риска для получения привилегированного доступа. Это означает, что сканер может выявить несколько уязвимых мест с низкой или средней степенью риска, но не способен определить, насколько высока вероятность того, что комбинированная атакана эти уязвимые места будет иметь успех.

А теперь рассмотрим несколько техник удаленного анализа (атаки), выполняемых для внутренней диагностики или злоумышленником.

Используемые доступные инструменты:

è Nmap – https://www.insecure.org/nmap/nmap_download.html.

è Hping2 – https://www.hping.org/download.html.

è Legion – https://www.rhino9.com.

è L0pht crack – https://www.l0pth.com.

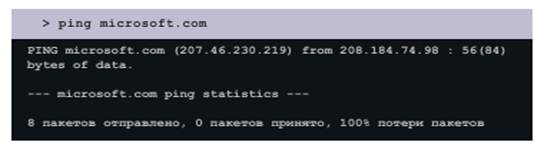

Посылка ICMP эхо-пакетов (ping) на каждый IP-адрес и ожидание ответа для определения, какой хост в рабочем состоянии. Но множество хостов отфильтровывают (отбрасывают) запросы и ответы ping. Пример:

|

Однако существует усовершенствованный способ поиска узлов корпоративной сети при помощи инструмента nmap, использующего нижние уровни IP-протокола.

По умолчанию Nmap -sP, Nmap посылает пакет TCP ACK (acknowledgment) на порт 80 параллельно ICMP ping запросу. Если пакет RST (или ответ ping) возвращается, мы получаем информацию, что хост существует.

В некоторых случаях вам необходимо опробовать компьютер при помощи пакета TCP SYN вместо ACK. Данное действие производится опцией -PS. Эта опция использует SYN (запрос соединения) пакеты вместо пакетов ACKдля пользователей root.

Хосты, находящиеся в рабочем состоянии, должны ответить пакетом RST (или, реже, SYN|ACK).

2014-02-12

2014-02-12 422

422