Несмотря на такие большие возможности, дистрибутив получился довольно компактным, чуть меньше 40 Мб. Перед установкой разработчики настоятельно рекомендуют почитать инструкцию по установке, которую можно найти как на сайте проекта, так и в установочном iso-образе, полу ченном с сайта. Весь процесс не должен занять больше 10-15 минут времени. Но главное, помните, что все данные на используемом жестком диске будут уничтожены, т.к. программа установки автоматически создает разделы. Для удобства работы предусмотрено использование четырех сетевых устройств:

ü Red – опасное интернет-соединение.

ü Green – безопасная внутренняя сеть.

ü Orange – DMZ (De-Militarized Zone) для серверов, которые должны быть доступны из Интернета.

ü Blue – беспроводная полудоверенная сеть (до версии 1.3.0 wireless-сети выводились либо в Green-, либо в Orange-зоны).

Процесс установки происходит в графической среде с понятными подсказками и минимальным участием пользователя. Единственное, что в списке из более 20 языков, доступных при установке, нет русского, может, это кому-то покажется неудобным, уже после установки можно выбрать русский. А так выбираем источник установки, далее программа предупреждает об уничтожении данных на жестком диске, после чего создаются разделы с файловой системой, копируются данные, и если есть сохраненная на дискете конфигурация, то можно восстановить настройки. Следующим шагом настраиваются сетевая «Green-карта», клавиатурная раскладка, часовой пояс, имя компьютера в сети, параметры ISDN, использование DHCP на Green-интерфейсе, вид сетевой конфигурации (например, green + orange + red) и настраиваются остальные сетевые устройства, устанавли ваются пароли для пользователей root и admin, после чего система перезагружается. Теперь все дальнейшие настройки производятся, используя SSH (в версии 1.4.1 вместо 22 порта почему-то используется 222) или через веб-интерфейс.

Для удобства администрирования системы при помощи командной строки предусмотрена программа /usr/local/sbin/setup, которая поможет малоопытному пользователю не запутаться в неизвестных командах. Запустив ее, при помощи меню можно выполнить большую часть необходимых операций: изменить раскладку клавиатуры, имя узла и домена, пароли пользователей, сетевые настройки. Если в вашем распоряжении только компьютеры под управлением Windows, в составе которых нет необходимых утилит для удаленного доступа по SSH, в таком случае можно восполь зоваться свободными утилитами вроде PuTTY (https://www.chiark.greenend.org.uk/~sgtatham/putty) или WinSCP (https://winscp.sourceforge.net/eng/). Какую из них использовать – дело вкуса, мне больше нравится WinSCP, к тому же он доступен и в виде плагина к FAR.

Набрав на другом компьютере из внутренней сети в строке браузера:

https://Green _address:81/

при этом вызов будет перенаправлен на защищенное соединение https://Green _address:445 (его также можно использовать). Далее регистрируемся как пользователь admin и получаем возможность настроить все необходимые параметры посредством веб-интерфейса. Для удобства восприятия в System – GUI Setting можно выбрать русский язык интерфейса (примечание: после этого программа /usr/local/sbin/setup откажется работать, ссылаясь на недопустимый язык системы).

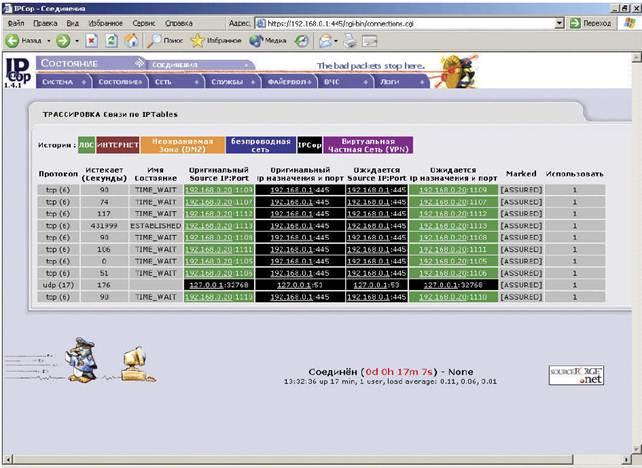

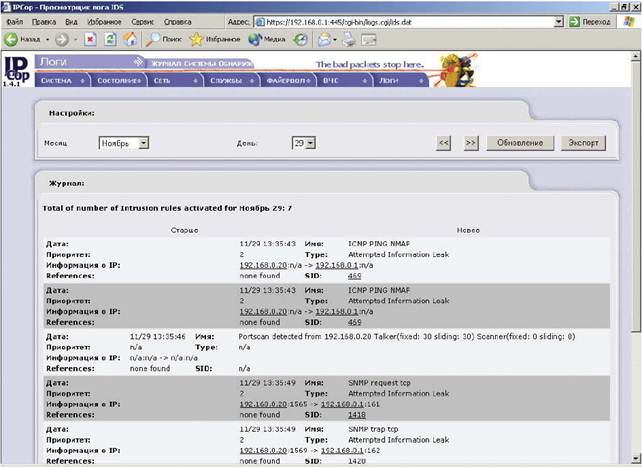

Пользователю доступны семь вкладок («Система», «Состояние», «Сеть», «Службы», «Файервол», «ВЧС» и «Логи») с подпунктами в каждой. Так, в меню «Система» можно скачать обновления нажатием одной кнопки, изменить пароли, настроить доступ по SSH, сохранить настройки на дискету, выключить маршрутизатор и ознакомиться с создателями. В меню «Состояние» – получить данные и графики о работе системы (запущенные сервисы и загруженные модули, состояние памяти и заполнение дисковых разделов и пр.), сети (в том числе таблицы маршрутизации и трассировка связи по IPTables). В подпунктах вкладки «Сеть» указываются параметры модемного соединения (только для RED). В меню «Службы» выбираются параметры и запускаются: прокси-сервер Squid и DNS-сервера, DHCP-сервер для Green-интерфейса, параметры предпочтительных Network Time Server, выставить приоритеты сервисов, включить использование NIDS Snort для тех сетевых интерфейсов, где хотите контролировать происходящее. В этом же пункте можно занести данные об IP-адресах и именах известных узлов в файл /etc/hosts, для того чтобы лишний раз не обращаться к DNS-серверам. Если необходимо запретить доступ к некоторым сайтам, то самым простым решением будет занести в этот же файл приблизительно такую конструкцию, вставив нужное имя (список некоторых «ненужных» сайтов можно найти по адресу https://ssmedia.com/utilities/hosts).

0.0.0.0 www. Site_1.com

0.0.0.0 www. Site_2.org

Во вкладке «Файервол» всего два пункта. В одном изних выставляются параметры перенаправления портов, во втором задаются правила iptables для внешнего сетевого интерфейса (по умолчанию очень строгие). В «ВЧС» в удобной и понятной форме можно указать параметры VPN-соединения OpenSWAN, для чего необходимо просто заполнить пункты, указав IP-адреса, вид соединения (Host-to-Net, Net-to-Net) и выбрать/создать сертификат. И наконец, во вкладке «Логи» получить доступ к журналам приложений, при этом возможен просмотр событий по дням, месяцам и экспорт. Разобраться с настройкой системы при помощи вышеуказанных меню, думаю, особого труда не составит. Если что, на сайте имеются подробные руководства (на английском языке) по администрированию IPCop и настройке VPN.

2014-02-12

2014-02-12 1025

1025