Как посмотреть, что «ушло» с вашего компьютера

Несмотря на все наши усилия (и не только наши), все равно нужно констатировать факт, что если мы нашли и обезвредили трояна, то неизвестно, что было украдено с компьютера. Поэтому, после того как мы провели «дезинфекцию», нужно обязательно поменять все пароли.

Чтобы в следующий раз не производить все перечисленные выше действия, давайте поставим какой-нибудь продукт, который бы протоколировал все успешные соединения с внешним миром, чтобы потом, уже после инцидента, можно было понять, откуда произошла утечка.

Во-первых, приходит на ум поставить галочку «записывать успешные соединения» во встроенном в Windows firewall и периодически просматривать эти записи. Ссылки на программы для удобного просмотра этих объемных протоколов легко найти с помощью любого поискового сервера, например Google.

Во-вторых, неплохим бесплатным решением является написанная Microsoft утилита, которая называется Port Reporter https://support.microsoft.com/?id=837243). Советую внимательно посмотреть на нее. Эта утилита не только протоколирует соединения, но и расписывает все DLL, которыми пользовался процесс. Ну и, наконец, можно поставить любой сторонний firewall, который имеет функции протоколирования соединений. Например, Agnitum Outpost (https://www.agnitum.com/products/outpost). Но это платный способ.

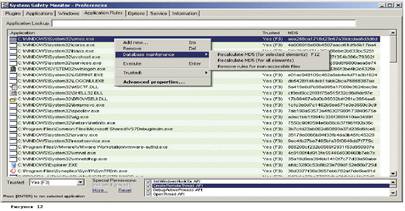

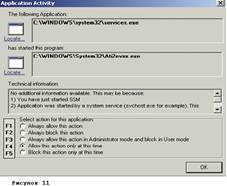

Здесь я хочу рассказать о программе System Safety Monitor (https://maxcomputing.narod.ru/ssm.html?lang=ru). Все эти операции были бы необходимы, если бы мы своевременно узнавали о добавлении программ в реестр, в автозапуск, о запуске одних программ другими программами и т. д. Опять же нашелся человек, который это автоматизировал (рис. 11, 12).

| |||

| |||

Краткие характеристики:

ü Позволяет контролировать, какие приложения могут, а какие не могут быть запущены на вашем компьютере.

ü Может запретить одному приложению запускать другое.

ü Предотвращает процесс внедрения стороннего кода в чужое приложение («Dll Injection»).

ü Может предотвратить установку клавиатурных шпионов.

ü Дает возможность контролировать загрузку драйверов.

ü Позволяет контролировать доступ к таким объектам ядра, как «\Device\PhysicalMemory».

ü Предупреждает об изменении «охраняемого» ключа реестра Windows.

ü Позволяет легко редактировать список запускаемых при загрузке компьютера приложений.

ü Автоматически закрывает окна в зависимости от их заголовка.

ü Подобно меню <Ctrl+Alt+Del> может принудительно завершать работу запущенных процессов (даже тех, которые в Windows 9x не видны).

ü Имеет легкоредактируемые списки разрешенных и запрещенных приложений. «Запрещенные» приложения автоматически закрываются при запуске.

ü Уведомляет об установке новых сервисов Windows NT

ü Уведомляет об изменениях в заданных INI-файлах и меню автозапуска Windows. По умолчанию контролируется win.ini и system.ini, но можно расширить этот список.

ü Контролирует вызовы API, используемые для внедрения в чужое адресное пространство и для сокрытия процессов.

ü Протоколирует события, происходящие в системе.

Эта программа опережает многие программы по функциональности. Она дает пользователю возможность быстро реагировать на событие, предоставляя подробную информацию о том, что произошло, легко настраивается под нужды пользователя и позволяет следить за безопасностью сразу нескольких уязвимых компонентов Windows.

Описанные в статье программы должны быть у вас всегда под рукой. Особенно полезными я считаю продукты Sysinternals. Было бы разумно скачать все необходимое программное обеспечение до появления трояна на вашем компьютере и записать на компакт-диск.

Денис Батранков

2014-02-12

2014-02-12 424

424