Как правило, атака почтовой системы не ограничивается перехватом сообщений электронной почты. Конечно, контроль почтовой переписки является источником ценной информации для конкурирующих структур, однако мода на использование сетей общего пользования для передачи корпоративных секретов в большинстве компаний сегодня благополучно изжита. Поэтому из такого перехвата можно получить лишь ограниченное количество информации сомнительной ценности. Гораздо больший ущерб можно причинить изменением текста сообщений или подделкой сообщения от имени сотрудника компании. Например, в 2001 году в одном из московских издательств пропал внештатный автор. Когда спустя месяц его случайно встретил другой сотрудник этого издательства, выяснилось, что этот автор получил по электронной почте письмо с отказом от его услуг, подписанное начальником отдела. Сравнение полученного письма с его оригиналом в компьютере отправителя подтвердило очевидное: в процессе передачи письмо было модифицировано. В подобной ситуации ущерб очевиден — издательство лишилось услуг автора, который, в свою очередь, понес не только моральный, но и финансовый урон. Поскольку в данном конкретном случае имелась возможность сличить полученное сообщение с оригиналом, проблема решилась достаточно быстро и status quo был восстановлен. Отметим также, что злоумышленник сработал столь топорно, что его удалось вычислить и привлечь к ответственности при активном содействии компании-провайдера. К сожалению, в связи с недоработками в нашем законодательстве в области охраны электронной почты мерой пресечения пришлось избрать «свидание» злоумышленника с сотрудниками службы безопасности издательства, которые с глазу на глаз аргументированно доказали ему всю порочность практики вмешательства в чужие почтовые отправления.

Другой серьезной проблемой является подделка отправлений от имени ответственного сотрудника компании. При этом используется тот факт, что стандартный почтовый клиент отображает только имя отправителя, которое он ввел при настройке своей учетной записи. Поэтому для получателя нет никакой видимой разницы между Андреем Ивановым (e-mail: a_ivanov@company.ru) и Андреем Ивановым (e-mail: badguy@badcompany.ru). Все просто и элегантно, хотя истинный отправитель сообщения устанавливается очень легко. Но в этом случае установление истинного отправителя будет уже не нужно. Рассмотрим еще один случай: недавно мой коллега, работающий в телекоммуникационной компании, получил от инженера компании письмо с просьбой напомнить пароль его (моего коллеги) учетной записи в домене. Поскольку пароль этой компании известен только хозяину учетной записи, мой приятель позвонил инженеру и сказал, что по его просьбе он изменил его пароль и изъявил желание продиктовать его немедленно. В ответ он услышал возмущенный вопль, суть которого можно условно передать чем-то вроде: «Какого черта?!» Расследование показало, что никакого письма инженер не посылал и свой пароль помнит прекрасно, а письмо, послужившее причиной переполоха, отправлено совсем с другого адреса. В результате лишь по счастливой случайности не произошло утечки информации об учетной записи на сторону. Эти два примера являются наиболее типичными с точки зрения конечного пользователя. Именно от таких атак и следует защищаться в первую очередь. Вопрос только, как?

Первый способ сочетает в себе защиту от изменения сообщения с гарантией подлинности отправителя. Это так называемая цифровая подпись (digital sign), которую многие почему-то путают с простой подписью (sign), автоматически вставляемой в каждое письмо. Цифровая подпись представляет собой некий алгоритм, позволяющий сопоставить любой последовательности символов некоторую ограниченную последовательность, значение которой является уникальным для каждой конкретно взятой оригинальной последовательности. Иначе говоря, каждой последовательности символов (текст письма) в соответствии с определенным законом сопоставляется некоторое значение, которое меняется даже при добавлении в оригинальный текст письма всего одного символа. Таким образом, в этом случае в теле письма передается некоторая буквенно-числовая последовательность, одновременно подтверждающая личность отправителя и позволяющая определить подлинность (или, точнее, неизменность) отправления.

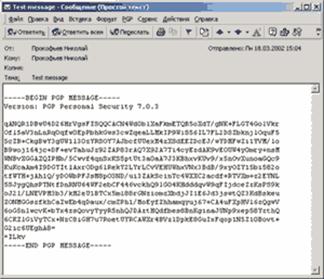

Для защиты самого сообщения от несанкционированного прочтения существует второй способ защиты, основывающийся на различных алгоритмах локального шифрования пересылаемой информации. Здесь с рабочего компьютера пользователя уходит уже зашифрованное сообщение, что делает бессмысленным перехват сообщения на этапах его передачи от отправителя к получателю. В результате под удар попадают локальные компьютеры отправителя и получателя, поскольку только на них происходит прямое и обратное шифрование сообщения и хранится ключ3 шифрования/дешифрования. В этом случае необходимо уделять повышенное внимание защите рабочих станций участников переписки. Само шифрование осуществляется специальным программным обеспечением (речь о котором пойдет ниже), работающим в качестве надстройки над обычным почтовым клиентом. В результате по окончании работы над письмом и его отправки (после нажатия на клавишу «Отправить») происходит шифрование отправления и передача его на сервер в уже зашифрованном виде. Пример такого сообщения показан на рис.3.

Для защиты самого сообщения от несанкционированного прочтения существует второй способ защиты, основывающийся на различных алгоритмах локального шифрования пересылаемой информации. Здесь с рабочего компьютера пользователя уходит уже зашифрованное сообщение, что делает бессмысленным перехват сообщения на этапах его передачи от отправителя к получателю. В результате под удар попадают локальные компьютеры отправителя и получателя, поскольку только на них происходит прямое и обратное шифрование сообщения и хранится ключ3 шифрования/дешифрования. В этом случае необходимо уделять повышенное внимание защите рабочих станций участников переписки. Само шифрование осуществляется специальным программным обеспечением (речь о котором пойдет ниже), работающим в качестве надстройки над обычным почтовым клиентом. В результате по окончании работы над письмом и его отправки (после нажатия на клавишу «Отправить») происходит шифрование отправления и передача его на сервер в уже зашифрованном виде. Пример такого сообщения показан на рис.3.

Рис.3. Пример зашифрованного сообщения.

2014-02-12

2014-02-12 476

476