Шаг 1. Исходный текст разбивается на три блока:

Б1=<МЕТОДЫ_П>;

Б2 = <ЕРЕСТАНО>;

БЗ = <ВКИ*****>.

Шаг 2. Заполняются три матрицы с маршрутами 2,1,1 (рис. 3.6).

Шаг 3. Получение шифртекста путем расстановки символов в соответствии с маршрутами.

Ti = <ОП_ТМЕЫДЕСРЕТАОНИ*КВ****>.

Шаг 4. Разбиение на блоки шифртекста.

Т1=<ОП_Т МЕЫД ЕСРЕ ТАОН И*КВ ****>.

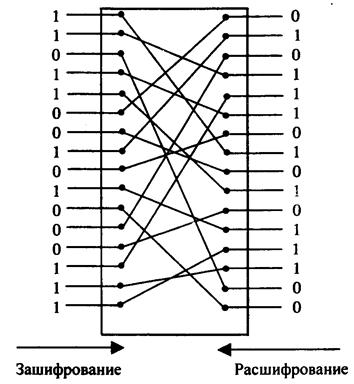

В практике большое значение имеет использование специальных аппаратных схем, реализующих метод перестановок (рис. 3.7).

Параллельный двоичный код блока исходной информации (например, два байта) подаются на схему. За счет внутренней коммутации в схеме осуществляется перестановка бит в пределах блока. Для расшифрования блока информации входы и выходы схемы меняются местами.

Рис. 3.7. Схема перестановок

Методы перестановок просто реализуются, но имеют два существенных недостатка. Во-первых, они допускают раскрытие шифртекста при помощи статистической обработки. Во-вторых, если исходный текст разбивается на блоки длиной К символов, то криптоаналитику для раскрытия шифра достаточно направить в систему шифрования К-1 блок тестовой информации, в которых все символы за исключением одного одинаковы.

3.2. Задание [1]

Создать программы, осуществляющие шифрование и дешифрование текстовой строки согласно варианту с помощью выбранных методов шифрования (табл. 3.3)[2]:

§ методом моноалфавитной замены: описать последовательность шагов, составить таблицу замен;

§ методом полиалфавитной замены: описать последовательность, составить матрицу шифрования для своего ключа (табл. 3.3);

§ методом перестановки: описать последовательность действий с выбранными параметрами согласно варианту (рис. 3.8).

2015-01-21

2015-01-21 577

577