Создание систем информационной безопасности в ИС и ИТ основывается на следующих принципах (см. гл. 2): системный подход, принцип непрерывного развития системы, разделение и минимизация полномочий, полнота контроля и регистрация попыток, обеспечение надежности системы защиты, обеспечение контроля за функционированием системы защиты, обеспечение всевозможных средств борьбы с вредоносными программами, обеспечение экономической целесообразности.

В результате решения проблем безопасности информации современные ИС и ИТ должны обладать следующими основными признаками:

• наличием информации различной степени конфиденциальности;

• обеспечением криптографической защиты информации различной степени конфиденциальности при передаче данных;

• иерархичностью полномочий субъектов доступа к программам и компонентам ИС и ИТ (к файлам-серверам, каналам связи и т.п.);

• обязательным управлением потоками информации как в локальных сетях, так и при передаче по каналам связи на далекие расстояния;

• наличием механизма регистрации и учета попыток несанкционированного доступа, событий в ИС и документов, выводимых на печать;

• обязательной целостностью программного обеспечения и информации в ИТ;

• наличием средств восстановления системы защиты информации;

• обязательным учетом магнитных носителей;

• наличием физической охраны средств вычислительной техники и магнитных носителей;

• наличием специальной службы информационной безопасности системы.

При рассмотрении структуры СИБ возможен традиционный подход — выделение обеспечивающих подсистем. Система информационной безопасности, как и любая ИС, должна иметь определенные виды собственного обеспечения, опираясь на которые она будет способна выполнить свою целевую функцию. С учетом этого СИБ должна иметь следующие виды обеспечения (см. гл. 2): правовое, организационное, информационное, техническое (аппаратное), программное, математическое, лингвистическое, норматив- но-методическое.

Нормативно-методическое обеспечение может быть слито с правовым, куда входят нормы и регламенты деятельности органов, служб, средств, реализующих функции защиты информации; различного рода методики, обеспечивающие деятельность пользователей при выполнении своей работы в условиях жестких требований соблюдения конфиденциальности.

Следует отметить, что из всех мер защиты в настоящее время ведущую роль играют организационные мероприятия. Поэтому следует выделить вопрос организации службы безопасности. Реализация политики безопасности требует настройки средств защиты, управления системой защиты и осуществления контроля функционирования ИС. Как правило, задачи управления и контроля решаются административной группой, состав и размер которой зависят от конкретных условий. Очень часто в эту группу входят администратор безопасности, менеджер безопасности и операторы.

Обеспечение и контроль безопасности представляют собой комбинацию технических и административных мер. По данным зарубежных источников, у сотрудников административной группы обычно 1/3 времени занимает техническая работа и около 2/3 — административная (разработка документов, связанных с защитой ИС, процедуры проверки системы защиты и т.д.). Разумное сочетание этих мер способствует уменьшению вероятности нарушений политики безопасности.

Административную группу иногда называют группой информационной безопасности. Эта группа может быть организационно слита с подразделением, обеспечивающим внутримашинное информационное обеспечение, т.е. с администратором БнД. Но чаще она обособлена от всех отделов или групп, занимающихся управлением самой ИС, программированием и другими относящимися к системе задачами, во избежание возможного столкновения интересов.

Нормативы и стандарты по защите информации накладывают требования на построение ряда компонентов, которые традиционно входят в обеспечивающие подсистемы самих информационных систем, т.е. можно говорить о наличии тенденции к слиянию обеспечивающих подсистем ИС и СИБ.

Примером может служить использование операционных систем — основы системного ПО ИС. В разных странах выполнено множество исследований, в которых анализируются и классифицируются изъяны защиты ИС. Выявлено, что основные недостатки защиты ИС сосредоточены в операционных системах (ОС). Использование защищенных ОС является одним из важнейших условий построения современных ИС. Особенно важны требования к ОС, ориентированным на работу с локальными и глобальными сетями. Развитие Интернета оказало особенно сильное влияние на разработку защищенных ОС. Развитие сетевых технологий привело к появлению большого числа сетевых компонентов (СК). Системы, прошедшие сертификацию без учета требований к сетевому программному обеспечению, в настоящее время часто используются в сетевом окружении и даже подключаются к Интернету. Это приводит к появлению изъянов, не обнаруженных при сертификации защищенных вычислительных систем, что требует непрерывной доработки ОС.

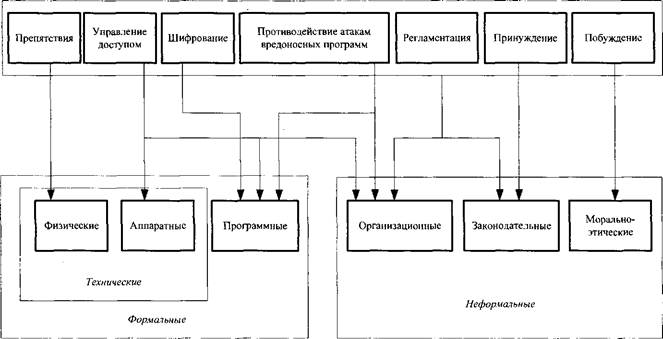

Методы и средства обеспечения безопасности информации в АИС в обобщенном и упрощенном виде отражает схема рис. 5.1.

Рис. 5.1. Методы и средства обеспечения безопасности информации Рис. 5.1. Методы и средства обеспечения безопасности информации |

Препятствие — метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом — методы защиты информации регулированием использования всех ресурсов ИС и ИТ. Эти методы должны противостоять всем возможным путям несанкционированного доступа к информации. Кроме того, управление доступом включает следующие функции защиты:

• идентификацию пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

• аутентификацию для опознания, установления подлинности пользователя по предъявленному им идентификатору;

• проверку полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

• разрешение и создание условий работы в пределах установленного регламента;

• регистрацию (протоколирование) обращений к защищаемым ресурсам;

• реагирование (сигнализация, отключение, задержка работ, отказ в запросе и т.п.) при попытках несанкционированных действий.

В настоящее время для исключения неавторизованного проникновения в компьютерную сеть стал использоваться комбинированный подход: пароль + идентификация пользователя по персональному ключу. Ключ представляет собой пластиковую карту (магнитная или со встроенной микросхемой — смарт-карта) или различные устройства для идентификации личности по биометрической информации — по радужной оболочке глаза, отпечаткам пальцев, размерам кисти руки и т.д. Серверы и сетевые рабочие станции, оснащенные устройствами чтения смарт-карт и специальным программным обеспечением, значительно повышают степень защиты от несанкционированного доступа.

Шифрование — криптографическое закрытие информации. Эти методы защиты все шире применяются как при обработке, так и при хранении информации на магнитных носителях. При передаче информации по каналам связи большой протяженности этот метод является единственно надежным.

Противодействие атакам вредоносных программ — комплекс разнообразных мер организационного характера и по использс ва- нию антивирусных программ. Цели принимаемых мер: уменьшение вероятности инфицирования АИС; выявление фактов заражения системы; уменьшение последствий информационных инфекций; локализация или уничтожение вирусов; восстановление информации в ИС. Возможный перечень организационных мер и используемых программных средств защиты настолько велик, что овладение этим комплексом мер и средств, требует знакомства со специальной литературой [3; 8].

Регламентация — создание таких условий автоматизированной обработки, хранения и передачи защищаемой информации, при которых нормы и стандарты по защите выполняются в наибольшей степени.

Принуждение — такой метод защиты, при котором пользователи и персонал ИС вынуждены соблюдать правила обработки, передачи и использования защищаемой информации под угрозой материальной, административной или уголовной ответственности.

Побуждение — такой метод защиты, который побуждает пользователей и персонал ИС не нарушать установленные порядки за счет соблюдения сложившихся моральных и этических норм.

Вся совокупность технических средств подразделяется на аппаратные и физические.

Аппаратные средства — устройства, встраиваемые непосредственно в вычислительную технику, или устройства, которые сопрягаются с ней по стандартному интерфейсу.

Физические средства включают различные инженерные устройства и сооружения, препятствующие физическому проникновению злоумышленников на объекты защиты и осуществляющие защиту персонала (личные средства безопасности), материальных средств и финансов, информации от противоправных действий. Примеры физических средств: замки на дверях, решетки на окнах, средства электронной охранной сигнализации и т.п.

Программные средства — специализированные программы и программные комплексы, предназначенные для защиты информации в ИС.

Из средств ПО системы защиты выделим еще программные средства, реализующие механизмы шифрования (криптографии). Криптография — это наука об обеспечении секретности и/или аутентичности (подлинности) передаваемых сообщений.

Организационные средства осуществляют своим комплексом регламентацию производственной деятельности в ИС и взаимоотношений исполнителей на нормативно-правовой основе таким образом, что разглашение, утечка и несанкционированный доступ к конфиденциальной Информации становится невозможным или существенно затрудняется за счет проведения организационных мероприятий. Комплекс этих мер реализуется группой информационной безопасности, но должен находиться под контролем руководителя организации.

Законодательные средства защиты определяются законодательными актами страны, которыми регламентируются правила пользования, обработки и передачи информации ограниченного доступа и устанавливаются меры ответственности за нарушение этих правил.

Морально-этические средства защиты включают всевозможные нормы поведения, которые традиционно сложились ранее, складываются по мере распространения ИС и ИТ в стране и в мире, или специально разрабатываются. Морально-этические нормы могут быть неписаные (например, честность) либо оформленные в некий свод (устав) правил или предписаний. Эти нормы, как правило, не являются законодательно утвержденными, но поскольку их несоблюдение приводит к падению престижа организации, они считаются обязательными для исполнения. Характерным примером таких предписаний является «Кодекс профессионального поведения членов Ассоциации пользователей ЭВМ США».

2015-03-27

2015-03-27 1255

1255