Модели разграничения доступа, использующие принципы теории вероятности, исследуют вероятность преодоления системы защиты за определённое время t. К достоинствам модели данного типа можно отнести числовую оценку стойкости системы защиты. Недостатком является то, что изначально предполагается, что система может быть преодолена. Основная задача для таких моделей - это минимизация вероятности преодоления системы защиты.

6.4.1. Игровая модель

Первая из вероятностных моделей - это игровая модель. Игровая модель системы защиты строится по следующему принципу:

Разработчик создаёт первоначальный вариант системы защиты. После этого злоумышленник начинает его преодолевать. Если в момент времени Т, в который злоумышленник преодолел систему защиты, и у разработчика нет нового варианта системы защиты, то считается, что система защиты преодолена. Если нет, то процесс продолжается.

Считается, что данная модель описывает процесс эволюции системы защиты в течение некоторого времени.

6.4.2. Модель с полным перекрытием

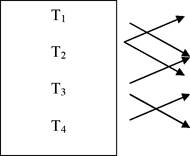

Вторая модель - это модель системы безопасности с полным перекрытием. В данном варианте модели декларируется то, что система, использующая данную модель, должна иметь, по крайней мере, одно средство для обеспечения безопасности на каждом возможном пути проникновения в систему. В общих чертах её можно изобразить следующим образом (рис. 5):

| Область угроз | —► | Система защиты | -> | Защищаемая область |

Рис.5

В модели точно определяется каждая область, требующая защиты, оцениваются средства обеспечения безопасности с точки зрения эффективности, и их вклад в обеспечение безопасности во всей вычислительной системе. Считается, что несанкционированный доступ к каждому из набора защищаемых объектов О сопряжён с некоторой величиной ущерба, и этот ущерб может быть определён количественно. С каждым объектом, требующим защиты, связывается некоторое множество действий, к которому может прибегнуть злоумышленник для получения несанкционированного доступа к объекту. При этом можно попытаться перечислить все потенциально злоумышленные действия и, тем самым, сформировать набор угроз Т, который направлен на выявление угроз безопасности. В этом случае основной характеристикой набора угроз является вероятность проведения каждого из злоумышленных действий. Естественно, что в жизни данные вычисления могут быть произведены с ограниченной степенью точности.

|

Oi

o2

Оз 04

множество угроз Т множество объектов О

Рис. 6. Двудольный граф «Объект-угроза»

Одна угроза может действовать на несколько объектов. Цель защиты состоит в том, чтобы перекрыть каждое ребро графа. Получив такой граф, можно говорить о том, что существуют рёбра <Тф>. Создадим третий набор, включающий средства безопасности М. Идеальным случаем является тот, когда для каждого Мк из множества М устраняется некоторое ребро <Тф> из данного графа. Получается, что набор М средств обеспечения безопасности преобразует двудольный граф в трёхдольный, и тогда существуют рёбра вида <T1Mk.><MkOJ>. если в системе остается ребро <TiOj>, то в ней существует незащищенный объект.

Нужно помнить о том, что одно и то же средство обеспечения безопасности может перекрывать более одной угрозы и/или защищать более одного объекта. Более того, отсутствие ребра <Тф> не гарантирует полного обеспечения безопасности.

| Mi | |

| м2 | |

| М3 | |

| М4 | |

| Ti т2 т3 т4 |

|

Oi

о2

Оз

о4

Рис.7

По результатам рассмотрения вероятностных моделей, можно сказать следующее. Данные модели не специфицируют непосредственно механизмы защиты информации и могут использоваться только в сочетании с другими типами моделей системы защиты информации. Вероятностные модели позволяют численно получить оценку степени надёжности системы защиты информации. Более того, они могут численно оценить вероят-

ность преодоления системы безопасности, а также оценить степень ущерба при преодолении системы защиты.

К достоинствам данных моделей можно отнести то, что при их использовании можно минимизировать затраты на внедрение элементов системы защиты информации за счёт того, что можно оценить вероятность наступления той или иной угрозы и принять решение о применении того или иного средства защиты информации.

2015-04-30

2015-04-30 1133

1133