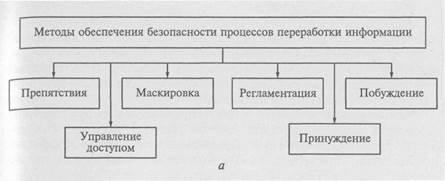

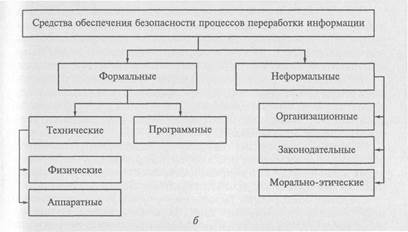

Методы и средства обеспечения безопасности процессов переработки информации представлены на рис. 3.3. Они могут быть формальными и неформальными.

Рассмотрим основное содержание представленных средств и методов защиты процессов переработки информации, которые составляют основу механизмов защиты.

Препятствие — метод физического преграждения пути злоумышленнику к защищаемой информации (к аппаратуре, носителям информации и т.д.).

Управление доступом — метод защиты процессов переработки информации регулированием использования всех ресурсов компьютерной информационной системы (элементов баз данных, программных и технических средств). Управление доступом включает в себя следующие функции защиты:

• идентификация пользователей, персонала и ресурсов системы (присвоение каждому объекту персонального идентификатора);

• опознание (установление подлинности) объекта или субъекта по предъявленному им идентификатору;

• проверка полномочий (проверка соответствия дня недели, времени суток, запрашиваемых ресурсов и процедур установленному регламенту);

• разрешение и создание условий работы в пределах установленного регламента;

• регистрация (протоколирование) обращений к защищаемым Ресурсам;

• реагирование (сигнализация, отключение, задержка работ, отказ в запросе) при попытках несанкционированных действий.

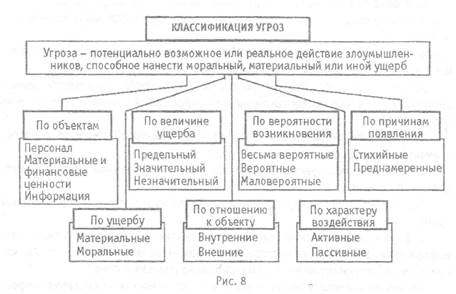

8. Понятие и структура угроз информации

Под угрозами подразумеваются потенциальные или реальные действия злоумышленников, которые считаются опасными и могут нанести материальный, моральный или иной ущерб.

Информация постоянно подвергается случайным или преднамеренным угрозам хищения, изменения или уничтожения. В общем случае эти угрозы проявляются путем:

- действий злоумышленников (занимающихся добыванием информации в интересах государственной и коммерческой разведки, криминальных элементов, непорядочных сотрудников или просто психически больных людей);

- наблюдения за источниками информации;

- подслушивания конфиденциальных разговоров людей и акустических сигналов работающих механизмов;

- перехвата электрических, магнитных и электромагнитных полей, электрических сигналов и радиоактивных излучений;

- несанкционированного распространения материально-вещественных носителей за пределы организации.

- разглашения информации людьми, владеющими секретной или конфиденциальной информацией;

- утери носителей с информацией (документов, машинных носителей, образцов материалов и др.);

- несанкционированного распространения информации через поля и электрические сигналы, случайно возникающие в электрических и радиоэлектронных приборах в результате их старения, некачественного конструирования (изготовления) и нарушений правил эксплуатации;

- воздействий стихийных сил, прежде всего, огня во время пожара и воды в ходе тушения пожара и протечки в трубах водоснабжения;

- сбоев в работе аппаратуры сбора, обработки, хранения и передачи информации, вызванных ее неисправностями, а также непреднамеренных ошибок пользователей или обслуживающего персонала;

- воздействия мощных электромагнитных и электрических промышленных и природных помех.

9. Виды тайн. Источники угроз. Способы воздействия угроз.

2015-05-13

2015-05-13 2170

2170