Из сил воздействия на носитель информации наибольшие угрозы могут создать злоумышленники и пожар. Они образуют каналы несанкционированного доступа к информации. Поэтому моделирование этих каналов предусматривает:

• моделирование каналов несанкционированного доступа злоумышленника к защищаемой информации;

• моделирование каналов несанкционированного доступа стихийных сил.

Источники угрозы информации можно условно разделить на 4 группы:

• сотрудники (агенты) зарубежных спецслужб;

• конкуренты на рынке и в борьбе за власть;

• криминальные элементы;

• сотрудники организации, пытающиеся добыть и продать информацию по собственной инициативе или завербованные зарубежной разведкой, конкурентом или криминалом.

В зависимости от квалификации, способов подготовки и проникновения в организацию злоумышленников разделяют на следующие типы:

• неквалифицированный, который ограничивается внешним осмотром объекта, проникает в организацию через двери и окна;

• малоквалифицированный, изучающий систему охраны объекта и готовящий несколько вариантов проникновения, в том числе путем взлома инженерных конструкций;

• высококвалифицированный, который тщательно готовится к проникновению, выводит из строя технические средства охраны, применяет наиболее эффективные способы и маршруты проникновения и отхода.

Моделирование угроз информации с учетом квалификации злоумышленника обеспечивает экономию ресурса на защиту информации в том случае, если удается с достаточно большой достоверностью определить источник угрозы. В противном случае во избежание грубых ошибок в условиях отсутствия информации о злоумышленнике, его квалификации и технической оснащенности лучше переоценить угрозу, чем ее недооценить, хотя такой подход и может привести к увеличению затрат на защиту. В этом случае целесообразен при моделировании угроз информации следующий подход к формированию модели злоумышленника:

• злоумышленник представляет серьезного противника, тщательно готовящего операцию по добыванию информации;

• он изучает обстановку вокруг территории организации, наблюдаемые механические преграды, средства охраны, телевизионного наблюдения и дежурного (ночного) освещения, а также сотрудников с целью добывания от них информации о способах и средствах защиты;

• намечает варианты и проводит анализ возможных путей проникновения к источникам информации и ухода после выполнения задачи;

• имеет в распоряжении современные технические средства проникновения и преодоления механических преград.

При моделировании действий квалифицированного злоумышленника необходимо также исходить из предположения, что он хорошо представляет современное состояние технических средств защиты информации, типовые варианты их применения, слабые места и «мертвые» зоны диаграмм направленности активных средств охраны.

Маршруты движения обозначаются на соответствующих планах модели объектов охраны. Так как моделирование основывается на случайных событиях, то целесообразно наметить несколько вариантов проникновения.

Основными элементами путей проникновения могут быть:

• естественные (ворота, двери КПП);

• вспомогательные (окна, люки, коммуникационные каналы, туннели, пожарные лестницы);

• специально создаваемые (проломы, подкопы, лазы).

Варианты проникновения могут также существенно отличаться и проводиться:

• скрытно или открыто;

• без использования или с использованием специальных приспособлений;

• без использования или с использованием силовых методов нейтрализации охраны.

Возможность реализации угрозы проникновения злоумышленника к источнику информации оценивается произведением вероятностей двух зависимых событий: безусловной вероятностью попытки к проникновению и условной вероятностью преодоления им всех рубежей на пути движения его от точки проникновения до места непосредственного контакта с источником информации — вероятностью проникновения.

Вероятность попытки добыть информацию, в том числе путем проникновения к источнику, зависит от соотношения цены добытой информации и затрат злоумышленника на ее добывание. Вероятность принятия злоумышленником решения на проникновение близка к нулю, если цена информации меньше или соизмерима с затратами на ее приобретение. При превышении цены над затратами эта вероятность возрастает. Так как вероятность не может превысить 1, то зависимость вероятности попытки несанкционированного доступа злоумышленника от соотношения цены информации Сци над затратами Сзз можно аппроксимировать выражениями: рву = 0 при условии Сци/ Сзз < 1

и Рву = 1 - ехр(1-  ву Сци/ Сзз), если Сци/ Сзз > 1, где

ву Сци/ Сзз), если Сци/ Сзз > 1, где  ву — коэффициент, учитывающий степень роста зависимости вероятности Рву от соотношения Сци/ Сзз.

ву — коэффициент, учитывающий степень роста зависимости вероятности Рву от соотношения Сци/ Сзз.

Такая математическая модель достаточно хорошо согласуется с логикой принятия решения злоумышленником на осуществление операции по добывании информации. Действительно, когда Сци  Сзз, то рву

Сзз, то рву  0, затем при увеличении этого соотношения более 1 вероятность попытки проникновения сначала медленно, а затем более существенно возрастает, а при существенном росте соотношение цены и затрат монотонно приближается к 1.

0, затем при увеличении этого соотношения более 1 вероятность попытки проникновения сначала медленно, а затем более существенно возрастает, а при существенном росте соотношение цены и затрат монотонно приближается к 1.

Вероятность проникновения к источнику информации при условии принятия решения злоумышленником на проведение операции (возникновения угрозы) зависит от уровня защищенности источника информации, времени реакции сил нейтрализации, квалификации злоумышленника и его технической оснащенности. В интегральном виде эта вероятность определяется вероятностями обнаружения роз и необнаружения Рнз вторжения злоумышленника системой защиты информации и соотношением времени задержки злоумышленника  зз и времени реакции системы защиты

зз и времени реакции системы защиты  рс.

рс.

Так как при  зз<<

зз<<  рс вероятность проникновения близка к 1, а при противоположном соотношении времен близка к 0, то вероятность проникновения злоумышленника рпз в первом приближении удобно аппроксимировать экспоненциальной функцией

рс вероятность проникновения близка к 1, а при противоположном соотношении времен близка к 0, то вероятность проникновения злоумышленника рпз в первом приближении удобно аппроксимировать экспоненциальной функцией

Рпз = Рнз + Розехр(-βпз  зз /

зз /  рс), где (βпз — коэффициент, учитывающий уровень защищенности организации.

рс), где (βпз — коэффициент, учитывающий уровень защищенности организации.

С учетом этих моделей вероятность угрозы воздействия можно оценить по формуле:

Рув =Рву х Рпз =[1-ехр(-  вуСци /Сзз)][Рнз + Роз ехр((-βпз

вуСци /Сзз)][Рнз + Роз ехр((-βпз  зз /

зз /  рс)]

рс)]

Где Сци /Срр > 1

Более точные результаты могут быть получены в результате моделирования проникновения. Для моделирования проникновения целесообразно использовать аппарат видоизмененных семантических сетей.

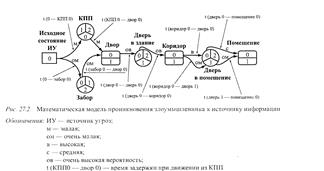

Пример моделей каналов несанкционированного доступа источника угрозы в выделенное помещение показан на рис. 27.2.

Как следует из рисунка, существует множество путей перехода из нулевого состояния в конечное с разными вероятностями и временами задержками. Каждый путь характеризуется значениями вероятности и времени проникновения. Вероятность проникновения по i-му пути равна произведению вероятностей всех n промежуточных переходов по этому пути. Время задержки равно сумме задержек на каждом переходе. Чем выше вероятность и меньше время, тем выше величина угрозы.

Учитывая, что злоумышленник будет выбирать путь с лучшими для решения своей задачи параметрами — с большей вероятностью и меньшим временем проникновения, то угрозы ранжируются по этим параметрам. Если один из путей имеет большую вероятность, но меньшее время проникновения, то при ранжировании возникнет проблема выбора. Для ее решения необходимо два показателя свести к одному. В качестве такого глобального показателя можно использовать не имеющее физического смысла отношение времени задержки и вероятности проникновения по рассматриваемому участку пути. Для такого критерия наибольшую угрозу представляет путь проникновения с меньшими значениями интегрального показателя.

Возможные пути проникновения злоумышленников отмечаются линиями на планах (схемах) территории, этажей и помещений зданий, а результаты анализа пути заносятся в таблицу.

2015-05-13

2015-05-13 1212

1212