Одной из главных сфер применения схемы шифрования с открытым ключом является решение проблемы распределения ключей. Имеются две совершенно различные области использования шифрования с открытым ключом в этой сфере: распределение открытых ключей;

использование шифрования с открытым ключом для распределения секретных ключей.

Рассмотрим каждую из этих областей использования данной схемы шифрования по порядку.

Для распределения открытых ключей было предложено несколько методов. Фактически их можно сгруппировать в следующие общие классы:

публичное объявление; публично доступный каталог; авторитетный источник открытых ключей; сертификаты открытых ключей.

Публичное объявление открытых ключей. Одной из основных составляющих шифрования с открытым ключом является то, что открытый ключ общедоступный. Таким образом, при наличии широко используемого алгоритма (например, RSA) любая участвующая в обмене данными сторона может предоставить свой открытый ключ любой другой стороне или передать ключ по средствам коммуникаций для всех вообще (рис. 11.1). Например, из-за возрастающей популярности PGP, в которой используется RSA, многие пользователи PGP приняли практику присоединения своих открытых ключей к сообщениям, которые они посылают в открытые форумы, например, в группы новостей USENET или списки рассылки Internet.

|

|

|

Этот подход удобен, но он имеет одно слабое место: такое публичное объявление может написать кто угодно. Это значит, что кто-то может представиться пользователем А и послать открытый ключ другому пользователю сети или предложить такой открытый ключ для всеобщего пользования. Пока пользователь А откроет подлог и предупредит других пользователей, фальсификатор сможет прочитать все шифрованные сообщения, пришедшие за это время для А, и сможет использовать фальсифицированные ключи для аутентификации.

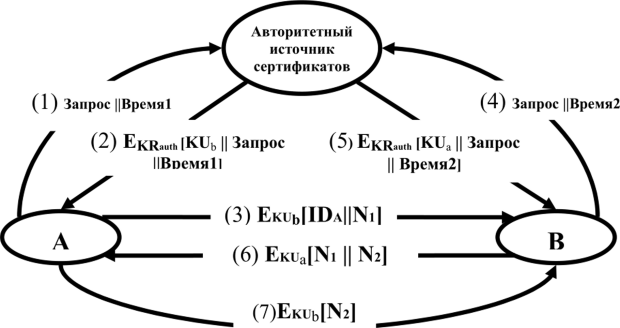

Авторитетный источник открытых ключей. Лучшая защита распределения открытых ключей может быть достигнута путем более строгого контроля за распределением открытых ключей из каталога. Типичный сценарий представлен схемой на рис. 1

Рис. 1. Неконтролируемое распределение открытых ключей [34]

Сценарий предполагает наличие некоторого центрального объекта, уполномоченного поддерживать динамический каталог открытых ключей всех участников обмена данными. Кроме того, каждому из участников известен открытый ключ центра, но только центр знает соответствующий личный ключ. При этом выполняются следующие действия (их номера приведены в соответствии с номерами на рис.2):

- 1. Инициатор А посылает сообщение с меткой даты/времени авторитетному источнику открытых ключей с запросом о текущем открытом ключе участника В.

- 2. Авторитетный источник отвечает сообщением, которое шифруется с использованием личного ключа авторитетного источника KRauth. Это сообщение инициатор А может дешифровать, используя открытый ключ авторитетного источника. Поэтому отправитель А может быть уверенным в том, что сообщение исходит от авторитетного источника. Это сообщение должно включать следующее:

открытый ключ KU* участника В, который участник А может использовать для шифрования сообщений, предназначенных для получателя В;

|

|

|

оригинальный запрос, чтобы сторона А имела возможность сопоставить ответ с ранее отправленным запросом и убедиться, что запрос не был изменен на пути к авторитетному источнику;

оригинальную метку даты / времени, чтобы отправитель А мог удостовериться, что это сообщение не является одним из старых сообщений от авторитетного источника, содержащим ключ, отличный от текущего открытого ключа адресата В.

Рис. 2. Распределение открытых ключей с использованием авторитетного источника открытых ключей.

- 1. Инициатор А сохраняет открытый ключ участника В и использует его для шифрования сообщения, направляемого получателю В и содержащего идентификатор отправителя А (ША) и оказию (Nj), которая выступает в качестве уникальной метки данного сообщения.

- 2. Респондент В получает открытый ключ А от авторитетного источника точно таким же способом, каким отправитель А получил открытый ключ получателя В. К этому моменту открытые ключи оказываются доставленными участникам А и В вышеописанной защищенной процедурой, так что теперь они могут начать постепенный обмен данными. Но перед этим желательно выполнить два следующих дополнительных действия.

- 3. Респондент В посылает сообщение инициатору А, шифрованное с помощью KUa и содержащее оказию отправителя A(Nj), а также новую оказию, сформированную участником B(N2). Ввиду того что только он мог дешифровать сообщение, присутствие Njb сообщении убеждает участника А в том, что отправителем полученного сообщения был В.

- 4. Инициатор А возвращает N2, шифрованное с помощью открытого ключа KUb участника В, чтобы тот мог убедиться в том, что отправителем ответа является А.

Таким образом, в общей сумме потребуется семь сообщений. Однако отсылать первые сообщения требуется нечасто, так как обе стороны могут сохранять открытые ключи друг друга для дальнейшего пользования, что обычно называется кэшированием.

Периодически пользователь должен запрашивать свежие экземпляры открытых ключей своих адресатов, чтобы иметь гарантированную стойкость обмена данными.Сертификаты открытых ключей. Сценарий, показанный на рис.2, привлекателен, но и он имеет некоторые недостатки.

Авторитетный источник открытых ключей является узким местом, поскольку пользователь должен апеллировать к авторитетному источнику при необходимости получить открытый ключ для каждого нового адресата, с которым этот пользователь намерен вести переписку. Кроме того, как и в предыдущем случае, каталог имен и открытых ключей, поддерживаемый авторитетным источником, остается уязвимым по отношению к вмешательству с неблагоприятными намерениями.

Альтернативный подход основан на сертификатах, которые могут использоваться участниками обмена ключами без контакта с авторитетным источником открытых ключей и должны обеспечивать способ обмена такой же надежный, как и способ получения ключей непосредственно от авторитетного источника открытых ключей.

Каждый сертификат содержит открытый ключ и другую информацию, создается авторитетным источником сертификатов и выдается участнику вместе с соответствующим личным ключом. Один участник передает информацию о своем ключе другому с помощью передачи своего сертификата. Другие участники могут проверить, что сертификат был создан авторитетным источником. Можно сформулировать следующие требования к этой схеме.

|

|

|

- 1. Любой участник должен иметь возможность прочитать сертификат, чтобы определить имя и открытый ключ владельца сертификата.

- 2. Любой участник должен иметь возможность проверить, что сертификат исходит из авторитетного источника сертификатов и не является подделкой.

- 3. Только авторитетный источник сертификатов должен иметь возможность создавать и изменять сертификаты.

- 4. Любой участник должен иметь возможность проверить срок действия сертификата.

Схема использования сертификатов показана на рис.3.

Каждый участник обращается к авторитетному источнику сертификатов, предоставляя открытый ключ и запрашивая для него сертификат. Запрос должен предполагать либо личное обращение, либо некоторую защищенную форму связи. Для участника А авторитетный источник обеспечивает сертификат вида СА=EKRauth[T,IDA,KUa],

где KRauth обозначает личный ключ, используемый авторитетным источником. Теперь участник А может переслать этот сертификат любому другому участнику, который прочитывает и проверяет сертификат:

DKUauth[CA]=DKUauth[EKRauth[T,IDA,KUa]]=(T,IDA,KUa).

Получатель использует открытый ключ авторитетного источника сертификатов KUauth, чтобы дешифровать сертификат. Ввиду того что сертификат можно прочитать только с помощью открытого ключа авторитетного источника сертификатов, есть гарантия того, что сертификат пришел именно от авторитетного источника сертификатов.

Рис. 3. Обмен сертификатами открытых ключей

Элементы ШA и KUa сообщают получателю имя и открытый ключ владельца сертификата.

Наконец, метка даты / времени Т определяет срок действия сертификата. Метка даты / времени должна быть защищена от следующей последовательности действий.

- 1. Противник узнает личный ключ А. По этой причине А генерирует вторую пару ключей (личный и открытый) и обращается к авторитетному источнику сертификатов за новым сертификатом.

- 2. Тем временем, противник воспроизводит сообщение со старым сертификатом и отсылает его В. Если В будет шифровать сообщения, используя старый скомпрометированный открытый ключ, противник сможет прочитать эти сообщения.

В этом смысле компрометация личного ключа сравнима с потерей кредитной карточки. Владелец объявляет номер кредитной карточки недействительным, но ситуация остается потенциально рискованной до тех пор, пока все возможные системы не будут информированы о том, что старая кредитная карточка уже недействительна.

|

|

|

Таким образом, метка даты/времени является чем-то вроде даты истечения срока действия. Если сертификат оказывается выданным достаточно давно, предполагается, что срок его действия истек.

№3

Цифровой водяной знак (ЦВЗ) — технология, созданная для защиты авторских прав мультимедийных файлов. Обычно цифровые водяные знаки невидимы. Однако ЦВЗ могут быть видимыми на изображении или видео. Обычно это информация представляет собой текст или логотип, который идентифицирует автора.

Невидимые ЦВЗ внедряются в цифровые данные таким образом, что пользователю трудно выявить добавленную метку, если он не знаком с её форматом. Например, если водяной знак нужно нанести на графическое изображение, то данная процедура может быть сделана с помощью изменения яркости определённых точек. Если модификация яркости незначительна, то при просмотре рисунка человек, скорее всего, не заметит следов искусственного преобразования. Особенно хорошо данная техника работает в случае, когда водяной знак наносится на неоднородные области — например, на участок фотографии, где изображена трава.

Важнейшее применение цифровые водяные знаки нашли в системах защиты от копирования, которые стремятся предотвратить или удержать от несанкционированного копирования цифровых данных. Стеганография применяет ЦВЗ, когда стороны обмениваются секретными сообщениями, внедрёнными в цифровой сигнал. Используется как средство защиты документов с фотографиями — паспортов, водительских удостоверений, кредитных карт с фотографиями. Комментарии к цифровым фотографиям с описательной информацией — ещё один пример невидимых ЦВЗ. Хотя некоторые форматы цифровых данных могут также нести в себе дополнительную информацию, называемую метаданные, ЦВЗ отличаются тем, что информация «зашита» прямо в сигнал.

Классификация ЦВЗ:

Надёжность

ЦВЗ называется хрупким, если при малейшей модификации его уже нельзя обнаружить. Такие ЦВЗ обычно используют для проверки целостности.

ЦВЗ называется полухрупким, если он выдерживает незначительные модификации сигнала, но вредоносные преобразования не выдерживает. Полухрупкие ЦВЗ используются обычно для обнаружения атаки на сигнал.

ЦВЗ называется надёжным, если он противостоит всем известным видам атак. Такие ЦВЗ обычно используются в системах защиты от копирования и идентификации.

Объем

Длина внедряемого сообщения <math>|m|</math> определяет две различные схемы ЦВЗ:

· <math>|m|=0</math>: Сообщение <math>m</math> концептуально нулевое. Задача системы лишь зафиксировать присутствие водяного знака <math>w</math> в помеченном объекте <math>S_E</math>. Иногда, такой тип ЦВЗ называют 1-битным водяным знаком, так как 1 отвечает за присутствие знака, а 0 за отсутствие.

· <math>|m|=n>0</math>: Сообщение <math>m</math> в виде n-битного числа (<math>m=m_1\ldots m_n,\; n\in\N</math>, with <math>n=|m|</math>) или <math>M=\{0,1\}^n</math> зашито в <math>w</math>. Это обычная схема ЦВЗ с ненулевым сообщением.

Метод нанесения ЦВЗ

Методы нанесения ЦВЗ делятся на пространственные и частотные. К пространственным методам относится метод LSB. К частотным - методом расширения спектра. Помеченный сигнал получается аддитивной модификацией. Такие ЦВЗ отличаются средней надёжностью, но очень маленьким информационной ёмкостью. Метод амплитудной модуляции, схожий с методом расширения спектра, также применяется для внедрения. Метод квантования не очень надёжен, но позволяет внедрить большой объём информации.

№4

Р = 3, Q = l 1, d = 7, m =15

N=P*Q=3*11=33

C=mdmodN=157mod33=27.

№5

P = 19, A = 7, Х2 = 8, k = 5, m = 10.

Находим открытый ключ второго абонента:

Y2=  =mod P=78 mod 19=11.

=mod P=78 mod 19=11.

Шифруем свое сообщение:

r=Akmod P=75mod 19=11.

e=m*  =mod P=10*115mod19=13.

=mod P=10*115mod19=13.

m=  mod P=13*1119-1-8mod19=13*1110mod19=10

mod P=13*1119-1-8mod19=13*1110mod19=10

m=m’

10=10

2020-08-05

2020-08-05 430

430