Для закрепления и контроля усвоения нового материала предлагается выполнить компьютерное тестирование. Тестовая оболочка: Универсальный тестовый комплекс UTC.

Предлагаемые задания отражают содержание всего учебного курса «Информационная безопасность». Они составлены с расчетом на наибольший охват учебного материала, и большинство вопросов предполагает, что правильными являются несколько вариантов ответов. При проверке заданий верными считаются только полные ответы, т.е. включающие в себя все правильные варианты из числа представленных в том или ином задании.

Критерий оценки: менее 50% правильных ответов – оценка неудовлетворительно, 50-70% –оценка удовлетворительно; 70-80% – оценка хорошо; более 80% – оценка отлично.

Тест 1

A01:

Угрозы информационной безопасности делятся на:

1. противоестественные

2. сетевые

3. естественные

4. промышленные

5. искусственные

A02:

Искусственные угрозы информационной безопасности делятся на:

1. непреднамеренные

2. умышленные

|

|

|

3. хакерские

4. преднамеренные

5. сетевые

A03:

Преднамеренные угрозы информационной безопасности делятся на:

1. внутренние

2. внешние

3. естественные

4. искусственные

5. сетевые

A04:

Естественные угрозы - это:

1. угрозы компьютерной системы, вызванные деятельностью человека

2. угрозы компьютерной системы, вызванные работой программ

3. угрозы компьютерной системы, вызванные воздействием физических процессов или природных явлений

A05:

Искусственные угрозы - это:

1. угрозы компьютерной системы, вызванные деятельностью человека

2. угрозы компьютерной системы, вызванные работой программ

3. угрозы компьютерной системы, вызванные воздействием физических процессов или природных явлений

A06:

Непреднамеренные угрозы - это:

1. угрозы компьютерной системы, связанные с корыстными устремлениями людей

2. угрозы компьютерной системы, вызванные стихийными природными явлениями

3. угрозы компьютерной системы, вызванные ошибками в проектировании, ошибками в программном обеспечении, ошибками в действии персонала

A07:

В Доктрине информационной безопасности Российской Федерации от 09.09.2000 № ПР – 1895 информационная безопасность - это:

1. защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений.

2. состояние защищенности ее национальных интересов в информационной сфере, определяющихся совокупностью сбалансированных интересов личности общества и государства.

Тест 2

A01:

Доступ – это

|

|

|

1. перемещение людей, транспорта и других объектов в помещения, здания, зоны и территории

2. доступ людей или объектов, не имеющих права доступа.

3. доступ людей или объектов, имеющих права доступа.

A02:

Средства КУД по функциональному назначению подразделяются на

1. УПУ

2. УУ

3. УВИП

4. СКУД

5. КУД

A03:

УВИП подразделяются по:

1. Способу управления

2. Виду идентификационного признака

3. Способу управления

4. Виду объектов контроля

5. Способу считывания ИП

A04:

Санкционированный доступ – это

1. перемещение людей, транспорта и других объектов в помещения, здания, зоны и территории

2. доступ людей или объектов, не имеющих права доступа.

3. доступ людей или объектов, имеющих права доступа.

A05:

Считыватель – это

1. устройства, обеспечивающие физическое препятствие доступу людей, транспорта и других объектов и оборудованные исполнительными устройствами для управления их состоянием

2. электронные устройства, предназначенные для ввода запоминаемого кода, ввода биометрической информации, считывания кодовой информации с идентификаторов.

3. устройство в составе УВИП, предназначенное для считывания (ввода) идентификационных признаков.

A06:

УПУ – это

1. устройства, обеспечивающие физическое препятствие доступу людей, транспорта и других объектов и оборудованные исполнительными устройствами для управления их состоянием

2. электронные устройства, предназначенные для ввода запоминаемого кода, ввода биометрической информации, считывания кодовой информации с идентификаторов.

3. устройство в составе УВИП, предназначенное для считывания (ввода) идентификационных признаков.

A07:

СКУД – это

1. комплекс мероприятий, направленных на ограничение и санкционирование доступа людей, транспорта и других объектов в помещения, здания, зоны и территории.

2. совокупность средств контроля и управления. обладающих технической, информационной, программной и эксплуатационной совместимостью.

3. процесс опознавания субъекта или объекта по присущему или присвоенному ему идентификационному признаку.

A08:

КУД – это

1. комплекс мероприятий, направленных на ограничение и санкционирование доступа людей, транспорта и других объектов в помещения, здания, зоны и территории.

2. совокупность средств контроля и управления. обладающих технической, информационной, программной и эксплуатационной совместимостью.

3. процесс опознавания субъекта или объекта по присущему или присвоенному ему идентификационному признаку.

A09:

УВИП – это

1. устройства, обеспечивающие физическое препятствие доступу людей, транспорта и других объектов и оборудованные исполнительными устройствами для управления их состоянием

2. электронные устройства, предназначенные для ввода запоминаемого кода, ввода биометрической информации, считывания кодовой информации с идентификаторов.

3. устройство в составе УВИП, предназначенное для считывания (ввода) идентификационных признаков.

A10:

УУ подразделяются по:

1. Способу управления

2. Количеству контролируемых точек доступа

3. Способу управления

4. Виду объектов контроля

5. Способу считывания ИП

A11:

Идентификация – это

1. комплекс мероприятий, направленных на ограничение и санкционирование доступа людей, транспорта и других объектов в помещения, здания, зоны и территории.

2. совокупность средств контроля и управления. обладающих технической, информационной, программной и эксплуатационной совместимостью.

3. процесс опознавания субъекта или объекта по присущему или присвоенному ему идентификационному признаку.

A12:

Несанкционированный доступ – это

1. перемещение людей, транспорта и других объектов в помещения, здания, зоны и территории

2. доступ людей или объектов, не имеющих права доступа.

|

|

|

3. доступ людей или объектов, имеющих права доступа.

A13:

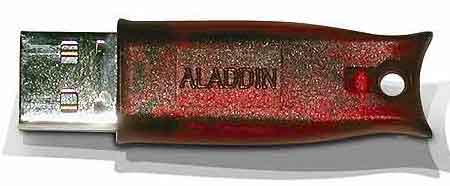

Что изображено на рисунке?

1. proximity

2. контактная смарт-карта

3. Touch memory

4. бесконтактная смарт-карта

5. USB ключ

A14:

Что изображено на рисунке?

1. proximity

2. контактная смарт-карта

3. ibutton

4. бесконтактная смарт-карта

5. USB ключ

A15:

Что изображено на рисунке?

1. proximity

2. контактная смарт-карта

3. ibutton

4. бесконтактная смарт-карта

5. USB ключ

A16:

Что изображено на рисунке?

1. proximity

2. контактная смарт-карта

3. ibutton

4. бесконтактная смарт-карта

5. USB ключ

Тест 3

A01:

Тайнопись - это

1. набор инструментов и способов для осуществления надписей, невидимых при обычных условиях

2. преобразование сообщения по определенным правилам, что делает его бессмысленным набором знаков

3. набор методов, предназначенных для секретной передачи записанных сообщений от одного человека другому

A02:

Шифрование - это

1. набор инструментов и способов для осуществления надписей, невидимых при обычных условиях

2. преобразование сообщения по определенным правилам, что делает его бессмысленным набором знаков

3. набор методов, предназначенных для секретной передачи записанных сообщений от одного человека другому

A03:

Криптография - это

1. наука об использовании математических формул и преобразований для шифрования и дешифрования данных

2. это искусство шифрования и дешифрования данных

A04:

Криптоанализ - это

1. наука об использовании математических формул и преобразований для шифрования и дешифрования данных

2. наука об анализировании и взломе защищённых коммуникаций

A05:

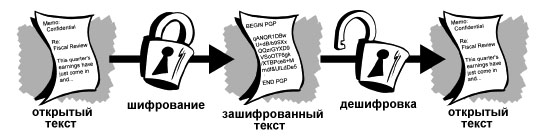

На схеме изображен процесс?

1. шифрование PGP

2. конвекциональное шифрование

3. шифрование и дешифрование

4. дешифрование PGP

5. шифрование открытым ключом

A06:

На схеме изображен процесс?

1. шифрование PGP

2. конвекциональное шифрование

3. шифрование и дешифрование

4. дешифрование PGP

5. шифрование открытым ключом

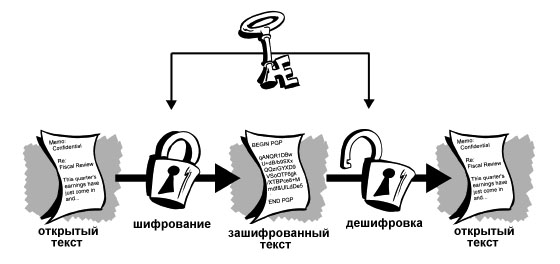

A07:

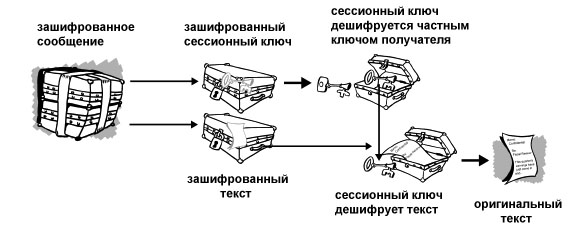

На схеме изображен процесс?

1. шифрование PGP

2. конвекциональное шифрование

|

|

|

3. шифрование и дешифрование

4. дешифрование PGP

5. шифрование открытым ключом

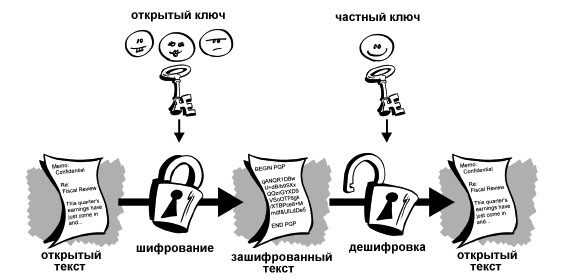

A08:

На схеме изображен процесс?

1. шифрование PGP

2. конвекциональное шифрование

3. шифрование и дешифрование

4. дешифрование PGP

5. шифрование открытым ключом

A09:

На схеме изображен процесс?

1. шифрование PGP

2. конвекциональное шифрование

3. шифрование и дешифрование

4. дешифрование PGP

5. шифрование открытым ключом

A10:

Ключ – это:

1. устройство для отпирания замка

2. некоторая величина, которая совместно с криптоалгоритмом производит определенный зашифрованный текст

3. ключ – это набор команд для шифрования данных

Тест 4

A01:

Программные закладки могут выполнять следующие действия:

1. переносить фрагменты информации из одних областей оперативной или внешней памяти компьютера в другие

2. переносить системный блок компьютера из одного помещения в другое

3. вносить произвольные искажения в коды программ

4. искажать выводимую на внешние устройства информацию

5. повреждать устройства на персональном компьютере

A02:

Программные закладки 1 типа могут выполнять следующие действия:

1. переносить фрагменты информации из одних областей оперативной или внешней памяти компьютера в другие

2. переносить системный блок компьютера из одного помещения в другое

3. вносить произвольные искажения в коды программ

4. искажать выводимую на внешние устройства информацию

5. повреждать устройства на персональном компьютере

A03:

Программные закладки 2 типа могут выполнять следующие действия:

1. переносить фрагменты информации из одних областей оперативной или внешней памяти компьютера в другие

2. переносить системный блок компьютера из одного помещения в другое

3. вносить произвольные искажения в коды программ

4. искажать выводимую на внешние устройства информацию

5. повреждать устройства на персональном компьютере

A04:

Программные закладки 3 типа могут выполнять следующие действия:

1. переносить фрагменты информации из одних областей оперативной или внешней памяти компьютера в другие

2. переносить системный блок компьютера из одного помещения в другое

3. вносить произвольные искажения в коды программ

4. искажать выводимую на внешние устройства информацию

5. повреждать устройства на персональном компьютере

A05:

Программно – аппаратные закладки ассоциируются с:

1. BIOS

2. загрузочными секторами

3. драйверами

4. исполняемыми модулями

5. прикладными программами

A06:

Прикладные закладки ассоциируются с:

1. BIOS

2. загрузочными секторами

3. драйверами

4. исполняемыми модулями

5. прикладными программами

A07:

Программные закладки бывают:

1. исполняемые

2. неисполняемые

3. резидентные

4. нерезидентные

A08:

В модели воздействия «перехват» программные закладки:

1. изменяют информацию, которая записывается в память системы в результате работы программ, либо подавляет / инициирует возникновение ошибки

2. сохраняют всю или выборочную информацию, вводимую с внешних устройств, или выводимую на внешние устройства

A09:

В модели воздействия «искажение» программные закладки:

1. изменяют информацию, которая записывается в память системы в результате работы программ, либо подавляет / инициирует возникновение ошибки

2. сохраняют всю или выборочную информацию, вводимую с внешних устройств, или выводимую на внешние устройства

A10:

Компьютерный вирус - это:

1. специально написанная программа, способная самостоятельно дописывать себя к другим программам, и в последствии производить различные нежелательные действия.

2. результат переохлаждения процессора компьютера

3. программа, способная к самовоспроизведению.

A11:

Компьютерные вирусы можно классифицировать по:

1. генетическому коду

2. среде обитания

3. способу заражения

4. воздействию

5. особенностям алгоритма

A12:

В зависимости от среды обитания компьютерные вирусы бывают:

1. сетевые

2. винчестерные

3. файловые

4. загрузочные

5. файлово-загрузочные

A13:

По степени воздействия компьютерные вирусы бывают:

1. безопасные

2. особо опасные

3. очень опасные

4. опасные

5. не опасные

A14:

По особенностям алгоритма компьютерные вирусы бывают:

1. мутанты

2. стелс-вирусы

3. сложнейшие

4. репликаторы

5. простейшие

A15:

Эти программы не только находят зараженные вирусами файлы, но и удаляют из тела файла вирусы, возвращая его в исходное состояние.

1. детекторы

2. фаги

3. ревизоры

4. фильтры

5. вакцины

A16:

Эти программы осуществляют поиск характерной для конкретного вируса сигнатуры и при обнаружении выдают соответствующее сообщение:

1. детекторы

2. фаги

3. ревизоры

4. фильтры

5. вакцины

A17:

Эти программы запоминают исходное состояние программ, системных областей, когда компьютер не заражен вирусом, а затем сравнивают текущее состояние с исходным:

1. детекторы

2. фаги

3. ревизоры

4. фильтры

5. вакцины

A18:

Это резидентные программы, которые предназначены для обнаружения подозрительных действий при работе компьютера, характерных для вирусов.

1. детекторы

2. фаги

3. ревизоры

4. фильтры

5. вакцины

2015-04-01

2015-04-01 721

721