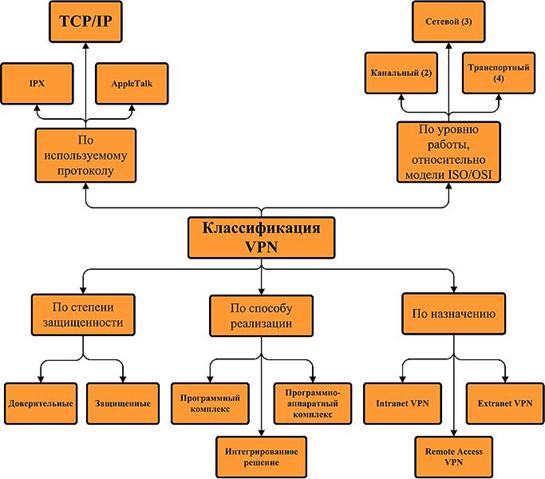

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство VPN решений поддерживает именно его. Адресация в нём чаще всего выбирается в соответствии со стандартом RFC5735, из диапазона Приватных сетей TCP/IP

По уровню сетевого протокола

По уровню сетевого протокола на основе сопоставления с уровнями эталонной сетевой модели ISO/OSI.

Межсетевой экран или сетевой экран — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию проходящих через него сетевых пакетов в соответствии с заданными правилами.

Основной задачей сетевого экрана является защита компьютерных сетей или отдельных узлов от несанкционированного доступа. Также сетевые экраны часто называют фильтрами, так как их основная задача — не пропускать (фильтровать) пакеты, не подходящие под критерии, определённые в конфигурации.

МЭ – это система, позволяющая разделить сеть на 2 или более частей

Достоинства:

- может значительно повысить безопасность сети и уменьшить риск для хостов подсети, фильтруя заведомо незащищенные службы. В результате, сетевая среда подвергается меньшему риску, поскольку через файрво́л смогут пройти только указанные протоколы;

- может препятствовать получению из защищенной подсети или внедрению в защищенную подсеть информации с помощью любых уязвимых служб;

- дает возможность контролировать доступ к системам сети;

- может регистрировать все попытки доступа и предоставлять необходимую статистику об использовании Internet;

- может сообщать с помощью соответствующих сигналов тревоги,которые срабатывают при возникновении какой-либо подозрительной деятельности, предпринимались ли какие-либо попытки зондирования или атаки;

- предоставляет средства регламентирования порядка доступа к сети, тогда как без файрво́л этот порядок целиком зависит от совместных действий пользователей.

Недостатки:

- может заблокировать некоторые необходимые пользователю службы, такие как Telnet, FTP, Windows, NFS, и т.д.;

- не защищает объект от проникновения через "люки" (back doors);

- не обеспечивает защиту от внутренних угроз;

- не защищает от загрузки пользователями зараженных вирусами программ из архивов Internet или от передачи таких программ через электронную почту;

- обладает низкой пропускной способностью, поскольку через него осуществляются все соединения, а в некоторых случаях еще и подвергаются фильтрации;

- все средства безопасности сосредоточены в одном месте, а не распределены между системами.

2014-01-24

2014-01-24 887

887