При построении системы безопасности необходимо обеспечить эффективность ее работы. Для этого процесс формирования системы разбивается на пять этапов.

1. Определение ресурсов, требующих защиты. Различные ресурсы используют соответствующие средства защиты. Если данного анализа не проводить, то некоторые ресурсы могут остаться незащищенными.

2. Определение рисков. После определения ресурсов, необходимо определить источники угроз для них, необходимые средства защиты и их стоимость, а также стоимость предполагаемого ущерба для оценки адекватности затрат на защиту.

3. Компоненты защиты. Анализ конкретных компонентов, политик и процессов безопасности. Это может быть, например, политика обнаружения, сдерживания, обороны или сочетание различных политик.

4. Средства защиты. После определения направленности защиты выбираются конкретные средства (продукты) и регламент их применения.

5. Запуск системы. После определения средств защиты, необходимо разработать последовательность установки и пуска элементов системы, так как одновременно все средства реализовать нельзя. Основная задача – не включать незащищенные объекты.

Оценка состояния системы безопасности.

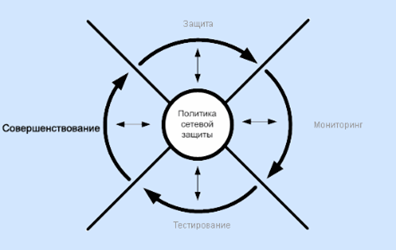

Так как окружающая среда постоянно изменяется, то специалисты фирмы Cisco разработали жизненный цикл мероприятий по модернизации системы безопасности. Эти мероприятия направлены на снижение риска потерь важных информационных ресурсов с наименьшими затратами.

Выделяется четыре последовательных этапа цикла: мониторинг, тестирование, совершенствование, защита (рис. 2).

Рис. 2.

На этапе мониторинга выполняется обнаружение угроз защиты сети. Контроль активности в сети позволяет выявить попытки взлома системы и помогает выполнить анализ атак. Данный этап обеспечивает соответствие политике защиты.

Мониторинг состояния защиты сети может быть реализован с помощью систем обнаружения вторжений и включает анализ сообщений системных журналов маршрутизаторов периметра, брандмауэров и системы управления доступом.

Примером системы мониторинга является CiscoSecure IDS. Эта система обнаружения вторжений, работает в реальном масштабе времени. Она прозрачна для потока легальных данных и действий в сети.

CiscoSecure ID S состоит из двух компонентов: сенсоров и управляющих устройств.

Сенсоры CiscoSecure IDS анализируют содержимое отдельных пакетов на наличие в сетевом трафике признаков угрозы или вторжения. Если поведение потока данных вызывает подозрение, то сенсоры регистрируют нарушение политики и передают сигналы тревоги управляющей консоли CiscoSecure IDS, чтобы вовремя отключить нарушителя от сети и не допустить дальнейшего развития вторжения.

Управляющее устройство CiscoSecure IDS - это высокопроизводительная программная система управления, выполняющая централизованное управление сенсорами CiscoSecure IDS.

На этапе тестирования системы безопасности выполняется контроль активности в сети. Это позволяет отследить попытки взлома системы и выполнить анализ атак. Тестирование реализуется с помощью средств аудита и регулярных проверок системы.

Аудит системы защиты проводится регулярно через небольшие промежутки времени.

Регулярные проверки системы позволяют смоделировать варианты проникновения в систему с помощью сканирования точек уязвимости и контроля активности служащих. Регулярные проверки системы выполняются с помощью специальных программных средств. Примерами таких программных средств являются:

• CiscoSecure Scanner.

• Tiger

• Tripwire.

• Simple WATCHdog (Swatch).

Внеплановые проверки применяются для контроля системы на соответствие требованиям применяемой политики защиты.

Задачи аудита

• Проверка новых систем, устанавливаемых в сети.

• Проверка конфигурации сетевых устройств на соответствие установленной политике защиты.

• Регулярные проверки системы.

• Внеплановые проверки системы.

• Ежесуточные ночные проверки файлов системного журнала.

• Контроль активности пользователей.

Возможности CiscoSecure Scanner.

• Построение карты сети.

• Распознавание возможных брешей в системе защиты с использованием оценок уязвимости защиты.

• Управление рисками на основе доступности данных характеризующих уязвимость.

С помощью мониторинга и аудита можно выявить слабые места системы защиты. На основании результатов этих проверок проводится совершенствование системы защиты с использованием последних обновлений программных средств, технических рекомендаций, новых версий существующего программного обеспечения и новых технологий.

Рекомендации администратору по совершенствованию системы защиты.

• Вам необходимо постоянно следить за информацией о новых типах атак и новых точках уязвимости с помощью обзора новостей и посещения различных мероприятий производителей систем защиты.

• Внесите адрес вашей почты в список рассылки на специализированных сайтах. Например, www.securityfocus.com, www.cert.org, www.sans.org. На этих сайтах регулярно публикуется информация о появлении "заплат" для различных программ.

• Необходимо регулярно просматривать Web-страницы поставщиков программного обеспечения и оборудования, которое у Вас установлено, чтобы узнавать о появлении "заплат" или новых версий программ.

• Обновляйте политику защиты в соответствии с последними рекомендациями.

• Вы должны организовать подготовку сотрудников компании, направленную на разъяснение важности защиты и повышение их личной ответственности.

• Регулярно необходимо выполнять анализ профилей атак с помощью систем обнаружения вторжений для определения типов атак и принятия соответствующих мер противодействия.

• Применяйте новые технологии защиты, предварительно проверив их преимущества и возможности с помощью тестирования.

• В случае возникновения инцидента защиты, Вы должны выполнить проверку причин его возникновения с принятием соответствующих мер.

При построении системы безопасности применяются политики защиты, основанные на требованиях определяемых направлениями деятельности компании.

Например, если это образовательная или научная организация, то ее политика должна быть максимально открытой.

Если это коммерческая организация, то ее политика должна быть умеренной с возможностью доступа зарегистрированных клиентов.

Если это правительственная организация, то политика защиты должна быть максимально закрытой.

На основании этого можно выделить три модели политики защиты:

· Открытая политика защиты.

· Ограничивающая политика защиты.

· Закрытая политика защиты.

Открытая политика защиты

Учебный или научный центр.

Пользователям предоставляется широкая свобода действий, так как информация, размещенная на сайте, носит учебный характер и должна быть доступна всем желающим. Научные публикации, размещенные на сайте, так же должны быть доступны для свободного просмотра и обсуждения.

Работа сети.

Сотрудники, находящиеся за пределами центрального офиса или в филиалах используют общедоступную сеть телефонного оператора (ТФОП) для удаленного доступа к сети. Для обеспечения связи используется сервер сетевого доступа.

Соединение с WAN обеспечивает выход в Internet и пропускает поток данных, исходящих от предприятия, и поток данных, направленных к серверу общего доступа. Internet - трафик проходит через шлюзовой маршрутизатор, который связывает сеть предприятия с Internet. Удаленные пользователи, чтобы подключиться через это соединение к Internet, должны войти в сеть организации.

Средства безопасности.

Для идентификации удаленных пользователей используется сервер сетевого доступа, который регистрирует соединение и запрашивает в диалоговом окне программы входа в сеть пароль.

Пароль передается серверу сетевого доступа с использованием протокола PAP (Password Authentication Protocol — протокол аутентификации паролей) и проверялся этим сервером.

Концепции открытой политики защиты.

1. Разрешено все, что не запрещено.

2. Простота настройки и администрирования.

3. Простота доступа пользователей к ресурсам.

Ограничивающая политика защиты.

Коммерческая или производственная организация.

Устанавливается баланс между свободой действий пользователей при использовании сетевых ресурсов и степенью защиты сети.

Сценарий работы сети аналогичен предыдущему.

Средства безопасности.

Выполняется идентификация пользователей организации в рамках кампусной сети с использованием учетных имен и паролей.

Для идентификации удаленных пользователей используются аутентификация маршрутов с помощью одноразовых паролей генерируемых идентификационными картами. Пароль вводится при обращении пользователя к серверу сетевого доступа перед установкой соединения. При передаче такого пароля используются протоколы РРР и РАР. Одноразовый пароль проверяется сервером ААА (аутентификация – авторизация – аудит) или сервером идентификационных карт.

Возможен удаленный доступ через Internet. При этом используются встроенные в брандмауэр средства аутентификации пользователей на основе одноразовых паролей.

На маршрутизаторе WAN и маршрутизаторе шлюза используются списки контроля доступа, разрешающие доступ к сети предприятия только узлам с определенными сетевыми адресами.

Брандмауэр канального уровня разрешает доступ в Internet только тем соединениям, которые исходят из области, ограниченной этим брандмауэром.

Концепции ограничивающей политики защиты.

• Не все сетевые соединения разрешаются, что требует создания ограничений для одних групп соединений и разрешений для других.

• Построение системы безопасности требует специальных действий по настройке и сопровождению.

• Пользователи в этой системе выполняют дополнительные шаги для получения доступа к сетевым ресурсам.

• Необходимо иметь штат сотрудников, занимающихся защитой и выделять достаточные средства на поддержку политики защиты.

Для контроля доступа применяются:

Аутентификация:

• одноразовые пароли (удаленный доступ и Internet);

• пароли (кампусная сеть).

Управление доступом:

• списки доступа в маршрутизаторе WAN и шлюзовом маршрутизаторе;

• брандмауэр между предприятием и Internet;

• аутентификация маршрутов (филиалы и территориальная сеть);

• шифрование связей с филиалами.

Закрытая политика защиты.

Правительственные организации.

Вводятся дополнительные ограничения, обеспечивающие более сильную защиту, несмотря на ограничение пользователей, замедление работы и усложнение использования системы.

Сценарий работы сети аналогичен предыдущим.

Средства безопасности.

Выполняется идентификация пользователей организации в рамках кампусной сети с использованием учетных имен и паролей.

Для удаленных пользователей из филиалов компании применяли сервер каталогов, размещенный в рамках территориальной сети.

Идентификация удаленных пользователей выполнятся с помощью цифровых сертификатов, обрабатываемых службой сертификации.

Маршрутизатор WAN и маршрутизатор шлюза Internet используют списки контроля доступа, разрешающие доступ к сети только узлам с заданными сетевыми адресами.

Отдельно размещенный брандмауэр с фильтрацией пакетов разрешает доступ в Internet соединениям, исходящим из области, ограниченной этим брандмауэром.

Для связи между филиалами и маршрутизатором WAN применяется аутентификация маршрутов и отдельно размещенные устройства шифрования канального уровня.

Выход в Internet разрешен только ограниченной группе пользователей.

Концепции закрытой политики.

• Запрещено все, что не разрешено.

• Разрабатывается подробная политика защиты.

• Определяется полный набор правил для каждого пользователя.

• Построение системы безопасности требует сложных специальных действий по настройке и сопровождению.

• Пользователи в этой системе выполняют много дополнительных шагов для получения доступа к сетевым ресурсам.

• Необходимо иметь штат сотрудников, занимающихся защитой и выделять достаточные средства на поддержку политики защиты.

Для контроля доступа применяются:

Аутентификация:

• цифровые сертификаты (удаленный доступ, связь с филиалами и территориальная сеть).

Управление доступом:

• списки доступа в маршрутизаторе WAN и маршрутизаторе шлюза;

• брандмауэр между сетью предприятия и Internet;

• аутентификация маршрутов (филиалы и территориальная сеть);

• шифрование (удаленный доступ, связь с филиалами и частично территориальная сеть).

2020-04-12

2020-04-12 240

240